Phiên bản mới của Trojan Godfather sử dụng môi trường ảo hóa để chiếm quyền điều khiển các ứng dụng ngân hàng

Mới đây, các nhà nghiên cứu của hãng bảo mật Zimperium (Mỹ) đã phát hiện phiên bản mới của Trojan ngân hàng Android “Godfather”, với khả năng tạo ra các môi trường ảo (virtual environments) cô lập trên thiết bị di động nhằm đánh cắp tài khoản và giao dịch từ các ứng dụng ngân hàng hợp pháp.

Theo đó, các tác nhân đe dọa đã phát triển phiên bản mới của Godfather để tạo ra môi trường ảo hoạt động song song trên các thiết bị Android, nơi các ứng dụng ngân hàng và tiền điện tử bị sao chép và thực thi dưới sự kiểm soát hoàn toàn của kẻ tấn công. Việc điều khiển ứng dụng thực từ xa thông qua môi trường ảo cho phép kẻ tấn công đánh cắp thông tin nhạy cảm, bao gồm thông tin đăng nhập, giao dịch tài chính và thông tin màn hình khóa.

Zimperium cho biết: “Phiên bản mới được nâng cấp của Godfather trang bị khả năng đánh lừa hoàn hảo, khiến việc kiểm tra trực quan gần như không thể phát hiện và vô hiệu hóa sự cảnh giác của người dùng”.

Kỹ thuật này tương tự như phần mềm độc hại FjordPhantom trên Android vào cuối năm 2023, cũng sử dụng công nghệ ảo hóa để thực thi các ứng dụng ngân hàng phía trong vùng chứa (container) nhằm tránh bị phát hiện. Tuy nhiên, phạm vi nhắm mục tiêu của Godfather rộng hơn nhiều, với hơn 500 ứng dụng ngân hàng, tiền điện tử và thương mại điện tử trên toàn thế giới.

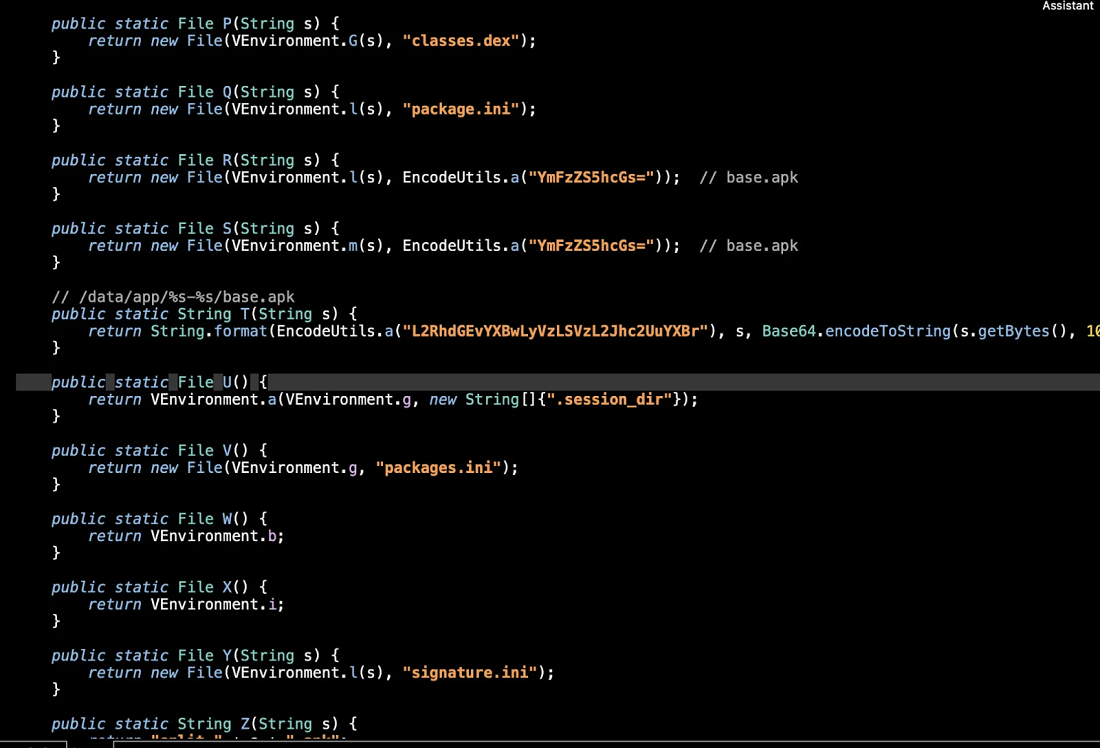

Phần mềm độc hại thực thi bằng cách cài đặt một ứng dụng “host” tận dụng các framework ảo hóa, bao gồm VirtualApp hoặc Xposed. Các framework này tạo ra một môi trường sandbox ẩn trên thiết bị của nạn nhân, lúc này các ứng dụng ngân hàng hoặc tiền điện tử thực, chưa sửa đổi sẽ bị sao chép và thực thi. Thay vì giả mạo hoặc bắt chước giao diện người dùng, phần mềm độc hại chạy ứng dụng bên trong vùng chứa ảo này.

Godfather có ứng dụng APK chứa một framework ảo hóa, tận dụng các công cụ nguồn mở như VirtualApp và Xposed để kết nối. Khi hoạt động trên thiết bị, mã độc này kiểm tra các ứng dụng mục tiêu đã cài đặt và nếu tìm thấy, nó sẽ đặt ứng dụng đó vào trong môi trường ảo hóa và sử dụng StubActivity để khởi chạy ứng dụng đó bên trong host.

Phần mềm độc hại hiển thị lớp phủ màn hình khóa giả mạo tại một số thời điểm để lừa nạn nhân nhập mã PIN/mật khẩu. Sau khi thu thập và đánh cắp toàn bộ dữ liệu, nó sẽ chờ lệnh từ kẻ tấn công để mở khóa thiết bị, thực hiện điều hướng UI, mở ứng dụng và kích hoạt thanh toán/chuyển khoản từ bên trong ứng dụng ngân hàng thực. Trong quá trình này, người dùng sẽ thấy màn hình “update” giả hoặc màn hình đen để không khiến họ nghi ngờ.

Godfather lần đầu tiên được biết đến vào tháng 3/2021, kể từ đó đến nay phần mềm độc hại này đã có những bước phát triển mới. Phiên bản Godfather mới nhất là sự cải tiến đáng kể so với phiên bản cuối cùng được công ty an ninh mạng Group-IB (Singapore) phân tích vào tháng 12/2022, nhắm mục tiêu vào 400 ứng dụng và 16 quốc gia sử dụng lớp phủ màn hình đăng nhập HTML trên các ứng dụng ngân hàng và tiền điện tử.

Theo các nhà nghiên cứu Fernando Ortega và Vishnu Pratapagiri của Zimperium, phiên bản mới của Godfather đánh dấu bước nhảy vọt đáng kể về khả năng đe dọa trên thiết bị di động. Chiến dịch hiện tại nhắm mục tiêu đến gần 500 ứng dụng trên toàn cầu, tập trung vào 12 ngân hàng Thổ Nhĩ Kỳ. Các ứng dụng này bao gồm các nền tảng công nghệ tài chính, mạng xã hội, thương mại điện tử và tiền điện tử.

Để bảo vệ trước mối đe dọa này, người dùng chỉ nên tải xuống các ứng dụng từ cửa hàng chính thức Google Play, đồng thời đảm bảo Google Play Protect hoạt động và chú ý đến các quyền được yêu cầu.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị