Khám phá mối đe dọa mới tinh vi nhắm vào DeepSeek

DeepSeek-R1 là một trong những mô hình ngôn ngữ lớn (LLM) phổ biến nhất hiện nay, tuy nhiên cũng chính vì điều này mà các tác nhân đe dọa đã lợi dụng DeepSeek để thực hiện cài cắm mã độc. Thời gian qua, các tin tặc bắt đầu sử dụng quảng cáo độc hại để khai thác nhu cầu về chatbot. Các nhà nghiên cứu của hãng bảo mật Kaspersky vừa phát hiện một chiến dịch độc hại mới phân phối mã độc thông qua trình cài đặt môi trường LLM DeepSeek-R1 giả mạo. Phần mềm độc hại được phân phối thông qua một trang web lừa đảo ngụy trang thành trang chủ chính thức của DeepSeek. Các cuộc tấn công cuối cùng nhằm mục đích cài đặt BrowserVenom, một phần mềm độc hại có khả năng cấu hình lại tất cả các phiên bản duyệt web, chuyển hướng lưu lượng truy cập thông qua một proxy do các tác nhân đe dọa kiểm soát. Điều này cho phép chúng thao túng lưu lượng truy cập mạng của nạn nhân và thu thập dữ liệu. Dựa trên báo cáo của Kaspersky, bài viết này sẽ cùng phân tích và khám phá DeepSeek-R1.

Mồi nhử lừa đảo

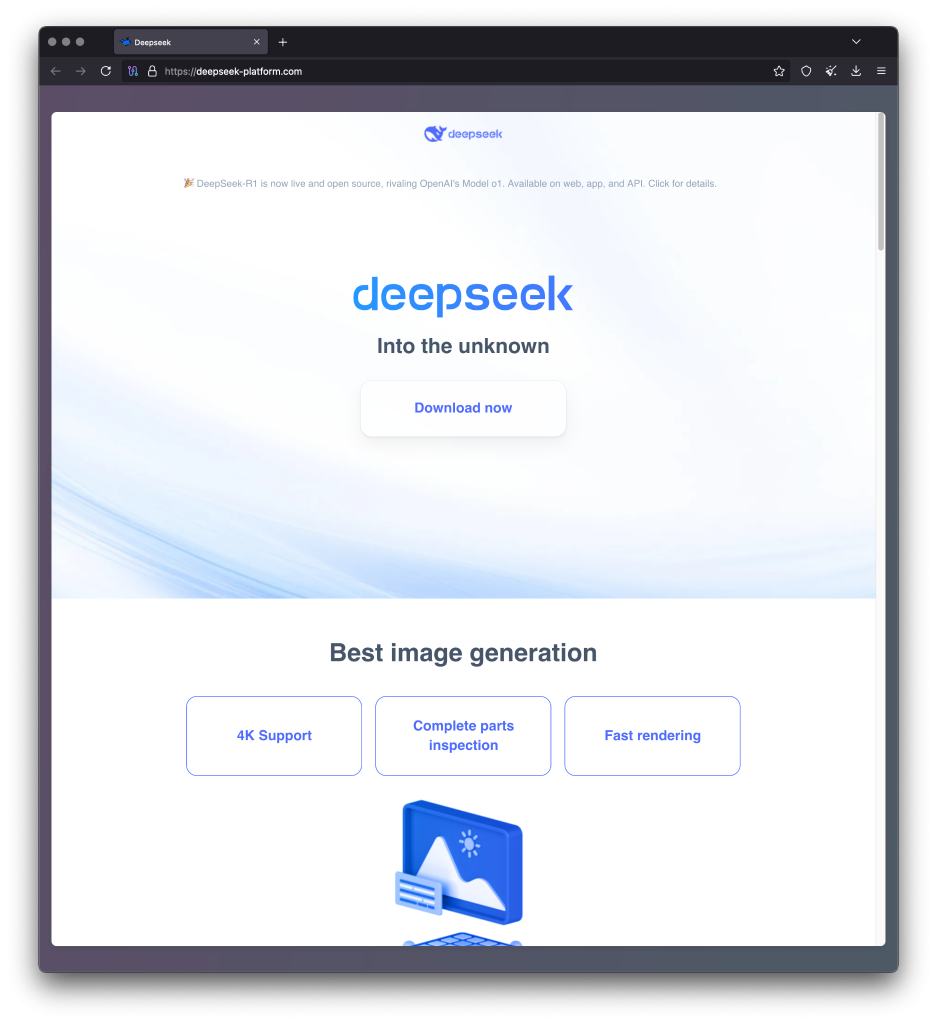

Quá trình lây nhiễm bắt đầu từ một trang web lừa đảo, có địa chỉ tại https[:]//deepseek-platform[.]com, nó được phát tán thông qua quảng cáo độc hại, các tin tặc đã thao túng kết quả tìm kiếm “deepseek r1” lên ưu tiên hàng đầu. Khi người dùng truy cập vào trang web, một cuộc kiểm tra được thực hiện để xác định hệ điều hành của nạn nhân. Nếu người dùng đang chạy Windows, họ sẽ chỉ được hiển thị một button đang hoạt động là “Try now”. Các nhà nghiên cứu cũng đã thấy các bố cục cho các hệ điều hành khác với một số thay đổi nhỏ về cách diễn đạt, nhưng tất cả đều đánh lừa người dùng click vào button.

Sau khi giải quyết thành công CAPTCHA, người dùng được chuyển hướng đến URL proxy1[.]php với button “Download now”. Khi click vào button này sẽ tải xuống trình cài đặt độc hại có tên AI_Launcher_1.21[.]exe từ URL sau: https://r1deepseek-ai[.]com/gg/cc/AI_Launcher_1[.]21[.]exe.

Trình cài đặt độc hại

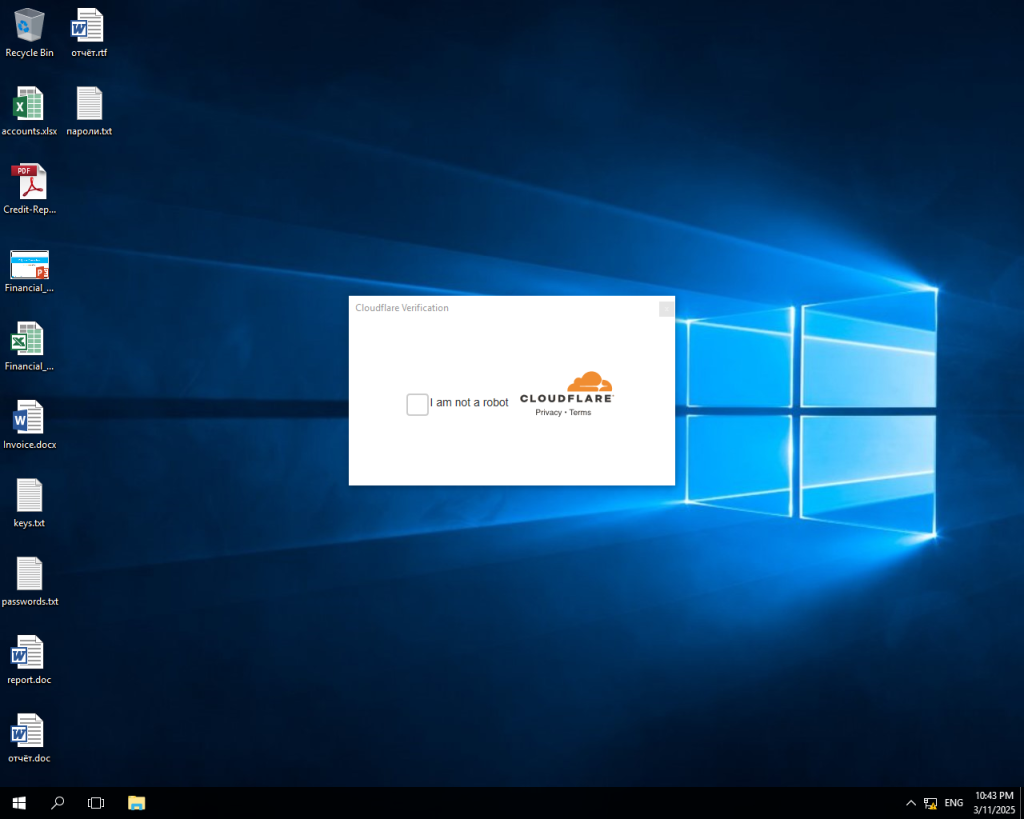

AI_Launcher_1.21[.]exe là trình khởi chạy cho phần mềm độc hại giai đoạn tiếp theo. Sau khi tệp nhị phân này được thực thi, nó sẽ mở một cửa sổ mô phỏng Cloudflare CAPTCHA.

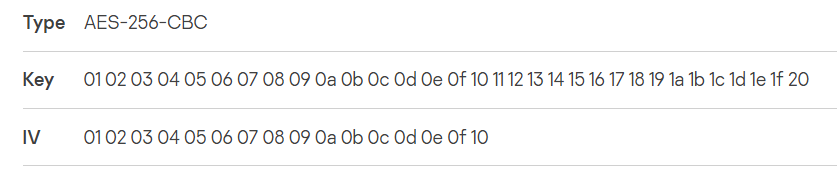

1. Đầu tiên, chức năng độc hại sẽ cố gắng loại trừ thư mục của người dùng khỏi sự bảo vệ của Windows Defender, bằng cách giải mã bộ đệm bằng thuật toán mã hóa AES.

2. Sau đó, một lệnh PowerShell khác chạy, tải xuống một tệp thực thi từ một tên miền độc hại có tên được lấy từ thuật toán tạo tên miền ngẫu nhiên (DGA). Tệp thực thi đã tải xuống được lưu dưới dạng hồ sơ người dùng %USERPROFILE%\Music\1[.]exe, sau đó được thực thi.

Vào thời điểm phân tích, chỉ có một tên miền tồn tại: app-updater1[.]app. Hiện tại, không thể tải xuống tệp nhị phân nào từ tên miền này, thế nhưng Kaspersky nghi ngờ rằng đây có thể là một phần mềm độc hại khác, chẳng hạn như một backdoor để truy cập thêm. Cho đến nay, các nhà nghiên cứu đã tìm được một số tên miền độc hại liên quan đến mối đe dọa này, chúng được đánh dấu trong chỉ số IoC.

3. Tiếp đó, hàm MLInstaller[.]Runner[.]Run() định vị một payload giai đoạn hai được mã hóa cứng trong lớp và biến ConfigFiles[.]load của bộ đệm trình cài đặt độc hại. Tệp thực thi này được giải mã bằng cùng thuật toán AES như trước, để được tải vào bộ nhớ và chạy.

Phần mềm độc hại BrowserVenom

Các nhà nghiên cứu đặt tên cho phần mềm độc hại giai đoạn tiếp theo là BrowserVenom, vì nó cấu hình lại tất cả các trường hợp duyệt web, từ đó tự động chuyển hướng lưu lượng truy cập thông qua một proxy do tác nhân đe dọa kiểm soát. Điều này cho phép chúng thu thập dữ liệu nhạy cảm và theo dõi hoạt động duyệt web của nạn nhân trong khi giải mã lưu lượng truy cập của họ.

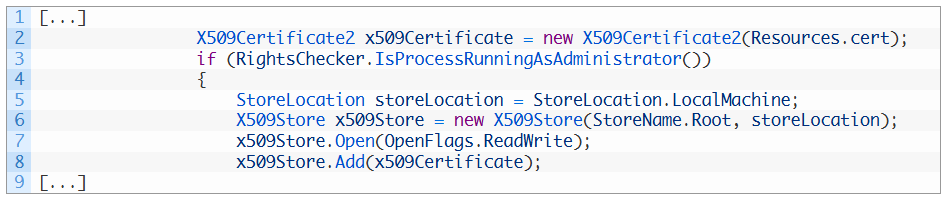

Đầu tiên, BrowserVenom kiểm tra xem người dùng hiện tại có quyền quản trị viên hay không, nếu không nó sẽ cài đặt chứng thư số do tin tặc tạo ra.

Các biến Host và Port là các biến được sử dụng làm thiết lập proxy, còn ID và HWID được thêm vào User-Agent của trình duyệt, có thể là một cách để theo dõi lưu lượng mạng của nạn nhân.

Kết luận

DeepSeek là mồi nhử hoàn hảo để những kẻ tấn công thu hút nạn nhân mới. Việc các tác nhân đe dọa sử dụng công cụ độc hại mới, chẳng hạn như BrowserVenom, làm phức tạp việc phát hiện hoạt động của chúng. Điều này, kết hợp với việc sử dụng Google Ads để tiếp cận nhiều nạn nhân hơn và có vẻ hợp lý hơn, khiến các chiến dịch như vậy thậm chí còn hiệu quả hơn.

Vào thời điểm nghiên cứu, Kaspersky phát hiện nhiều trường hợp lây nhiễm ở Brazil, Cuba, Mexico, Ấn Độ, Nepal, Nam Phi và Ai Cập. Bản chất của mồi nhử và sự phân bố địa lý của các cuộc tấn công cho thấy các chiến dịch như thế này tiếp tục gây ra mối đe dọa toàn cầu đối với những người dùng không nghi ngờ. Để bảo vệ chống lại các cuộc tấn công này, người dùng nên xác nhận rằng kết quả tìm kiếm của họ là các trang web chính thức, cùng với URL và chứng thư số, để đảm bảo rằng trang web đó là nơi phù hợp để tải xuống phần mềm hợp pháp.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị