Cảnh báo an toàn thông tin Tuần 17/2024

1. TIN TỨC AN TOÀN THÔNG TIN

Cảnh báo: Lỗ hổng trên plugin WP-Automatic bị khai thác để tạo tài khoản Admin trên các trang WordPress.

Cảnh báo: Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco.

Chiến dịch tấn công APT: Nhóm tấn công ToddyCat sử dụng công cụ nâng cao nhằm đánh cắp dữ liệu.

Chiến dịch tấn công APT: Nhóm tấn công ToddyCat sử dụng công cụ nâng cao nhằm đánh cắp dữ liệu

Nhóm tấn công ToddyCat đã bị phát hiện khi họ sử dụng một loạt công cụ để xâm nhập vào môi trường hệ thống người dùng và đánh cắp dữ liệu quan trọng. Các cơ quan bảo mật cho biết rằng nhóm này đã sử dụng nhiều công cụ khác nhau để thu thập dữ liệu quy mô lớn từ các tổ chức chính phủ và quốc phòng ở khu vực Châu Á Thái Bình Dương.

Sau khi phân tích kỹ về hoạt động của nhóm ToddyCat, đã phát hiện nhóm này sử dụng một số công cụ như LoFiSe và Pcexter để trích xuất dữ liệu và đưa lên Microsoft OneDrive. Trong chiến dịch tấn công mới nhất, ToddyCat đã mở rộng danh mục công cụ bằng cách thêm vào phần mềm thu thập dữ liệu thông qua các kênh tunnel. Thường thì điều này xảy ra sau khi nhóm này đã có quyền truy cập vào các tài khoản có đặc quyền trên hệ thống.

Chuyên gia bảo mật khuyến nghị rằng người quản trị nên sử dụng tường lửa để chặn tài nguyên và địa chỉ IP của các dịch vụ Cloud có khả năng tạo tunnel lưu lượng. Ngoài ra, người dùng cũng nên tránh lưu mật khẩu trên trình duyệt web để tăng cường an ninh cho hạ tầng của tổ chức.

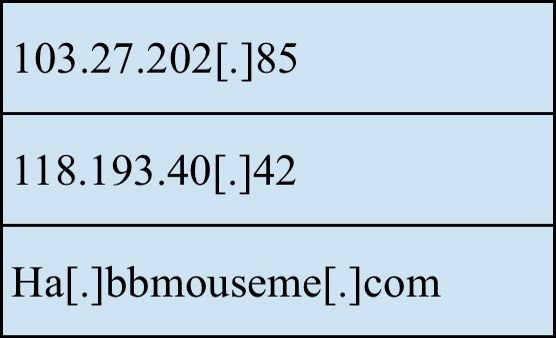

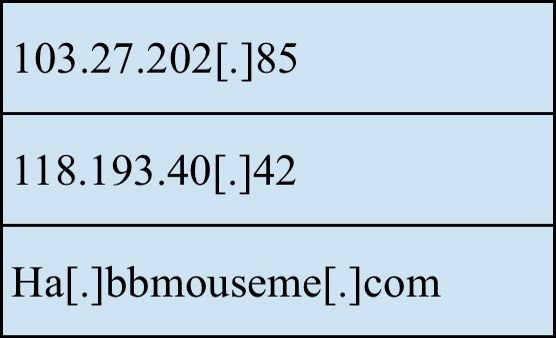

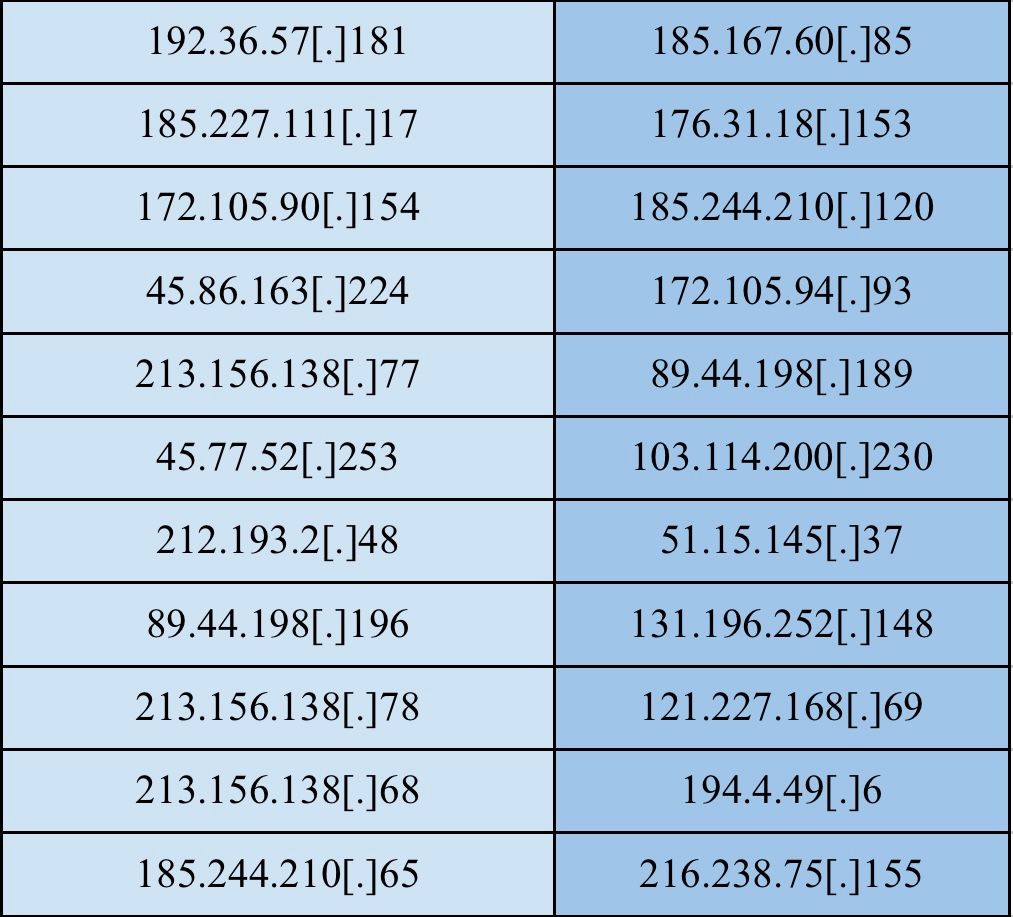

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng trên plugin WP-Automatic bị khai thác để tạo tài khoản Admin trên các trang WordPress.

Một số đối tượng tấn công đang khai thác một lỗ hổng an toàn thông tin nghiêm trọng nhằm vào plugin ValvePress Automatic trên WordPress để chiếm quyền kiểm soát các trang web. Lỗ hổng có mã CVE-2024-27956 (Điểm CVSS: 9.9 – Nghiêm trọng) gây ảnh hưởng cho tất cả phiên bản plugin cũ hơn 3.92.0. Hiện lỗ hổng này đã được vá trong phiên bản 3.92.1 của plugin được phát hành vào 27/02/2024, tuy nhiên, thông tin không được ghi lại trong nội dung bản vá. Đây là lỗi SQL Injection cho phép đối tượng tấn công chiếm quyền kiểm soát website bằng cách tạo tài khoản có quyền hạn admin, tải lên các file độc hại và có thể qua đó toàn quyền kiểm soát website.

Lỗ hổng này tồn tại do cơ chế xác thực người dùng của plugin có thể bị phá vỡ một cách đơn giản để thực thi các truy vấn SQL lên cơ sở dữ liệu lưu trữ website bằng các yêu cầu được nhập vào.

Đồng thời, lỗ hổng CVE-2024-32514 (Điểm CVSS: 9.9) cũng được công bố bởi WordPress. Lỗ hổng này tồn tại trên plugin Poll Maker cho phép đối tượng tấn công với quyền truy cập subscriber hoặc cao hơn có thể tải lên file tùy ý vào máy chủ, qua đó cho phép đối tượng tấn công thực thi mã từ xa. Hiện lỗ hổng này vẫn chưa được vá.

Cảnh báo: Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco.

Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco. Khi truy cập được vào các thiết bị này, đối tượng tấn công có thể điều hướng lại hoặc điều chỉnh lưu lượng mạng, theo dõi liên lạc trong mạng lưới và thực hiện hành động trái phép.

Thông qua quá trình điều tra phân tích, các nhà phân tích thấy rằng các nhóm tấn công thường triển khai mã độc, thực thi mã từ xa trên thiết bị bị ảnh hưởng. Hai lỗ hổng bị khai thác gồm có:

CVE-2024-20353 (Điểm CVSS: 8.6 – Cao) tồn tại trên Cisco Adaptive Security Appliance (ASA) Software và Cisco Firepower Threat Defense (FTD) Software cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ.

CVE-2024-20359 (Điểm CVSS: 6.0 -Trung bình) tồn tại trên Cisco Adaptive Security Appliance (ASA) Software và Cisco Firepower Threat Defense (FTD) Software cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền root.

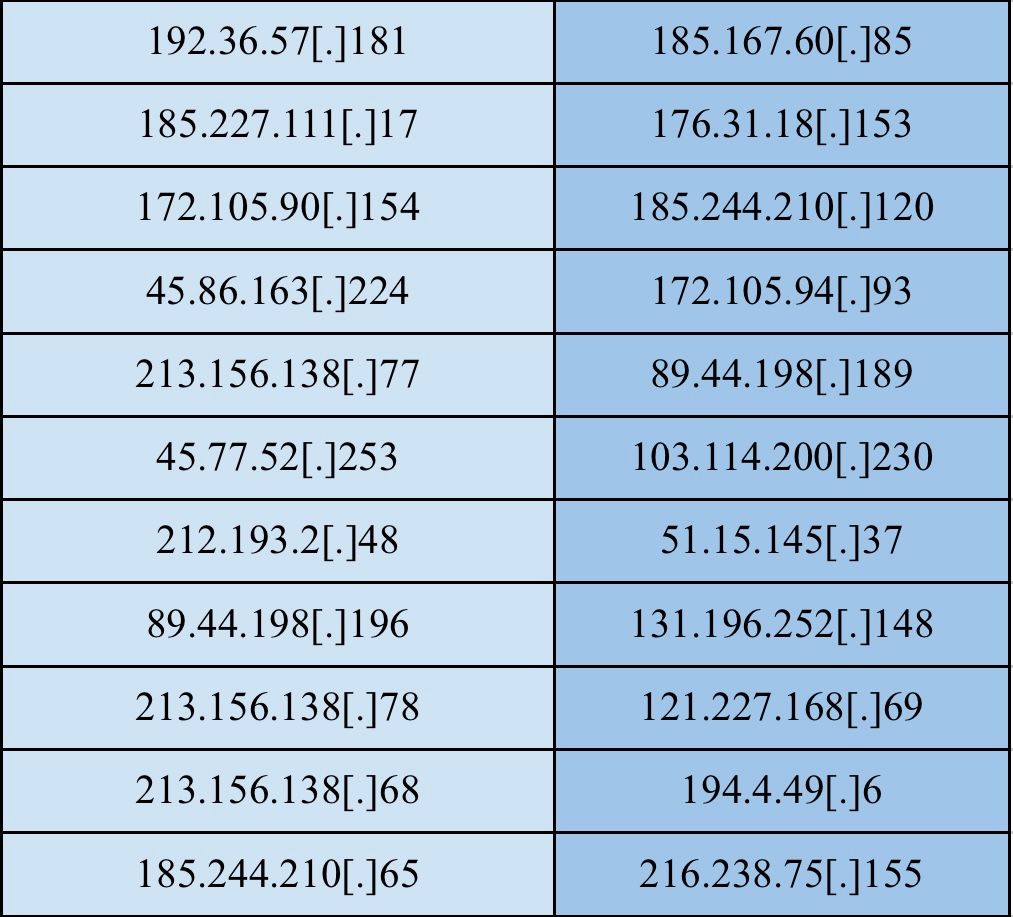

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 529 lỗ hổng, trong đó có 160 lỗ hổng mức Cao, 193 lỗ hổng mức Trung bình, 20 lỗ hổng mức Thấp và 156 lỗ hổng chưa đánh giá. Trong đó có ít nhất 100 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, trong tuần hệ thống kỹ thuật của NCSC đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng tới các sản phẩm của Cisco và CrushFTP, cụ thể như sau:

CVE-2024-20359 (Điểm CVSS: 6.0 – Trung bình): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defeéne (FTD) cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền root. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-20353 (Điểm CVSS: 8.6 – Cao): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defense (FTD) cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4040 (Điểm CVSS: 10 – Nghiêm trọng): Lỗ hổng chèn template tồn tại bên phía máy chủ trên CrushFTP phiên bản trước 10.7.1 và 11.1.0 trên mọi nền tảng cho phép đối tượng tấn công đọc file từ filesystem nằm ngoài VFS Sandbox, bỏ qua biện pháp xác thực để đạt được quyền quản trị và thực thi mã từ xa trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 40.172 (giảm so với tuần trước 40.763) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 157 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 117 trường hợp tấn công lừa đảo (Phishing), 40 trường hợp tấn công cài cắm mã độc

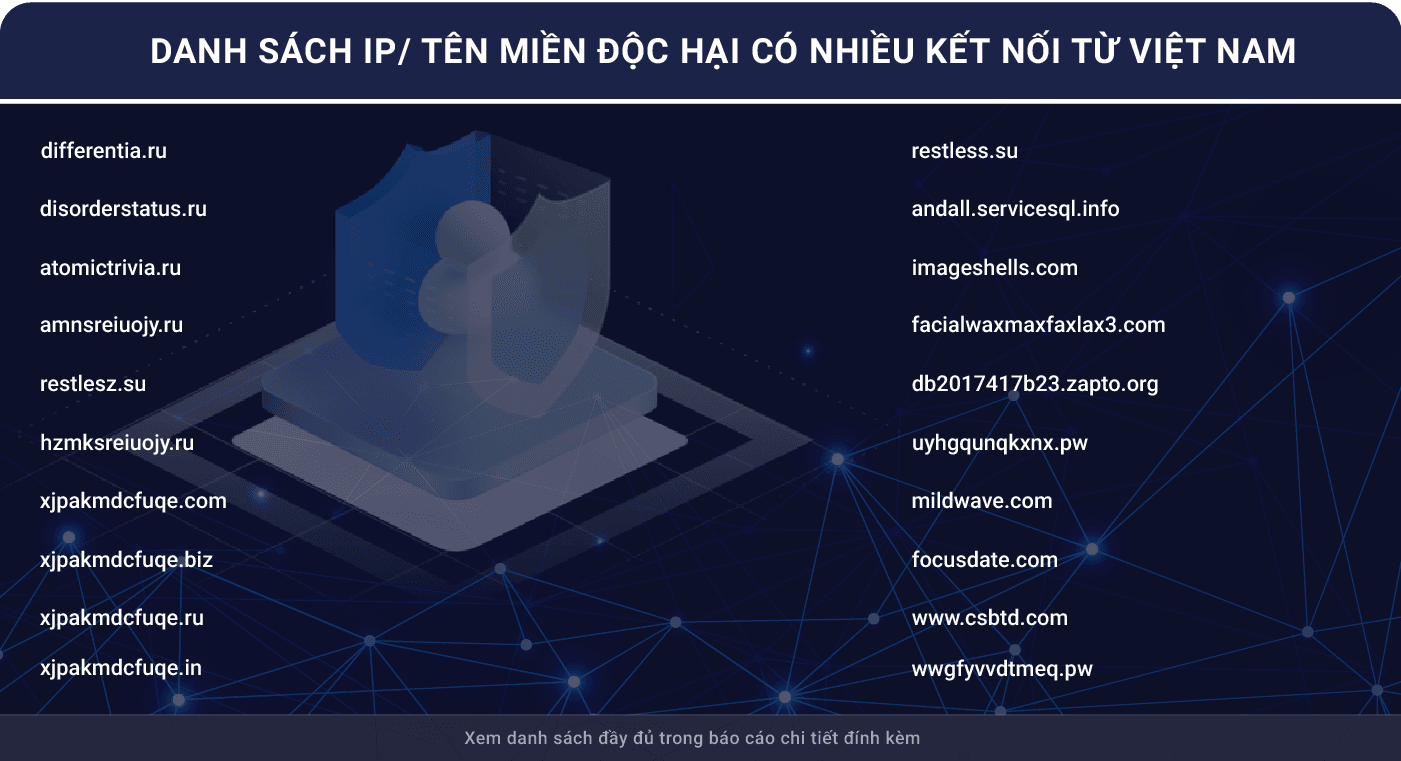

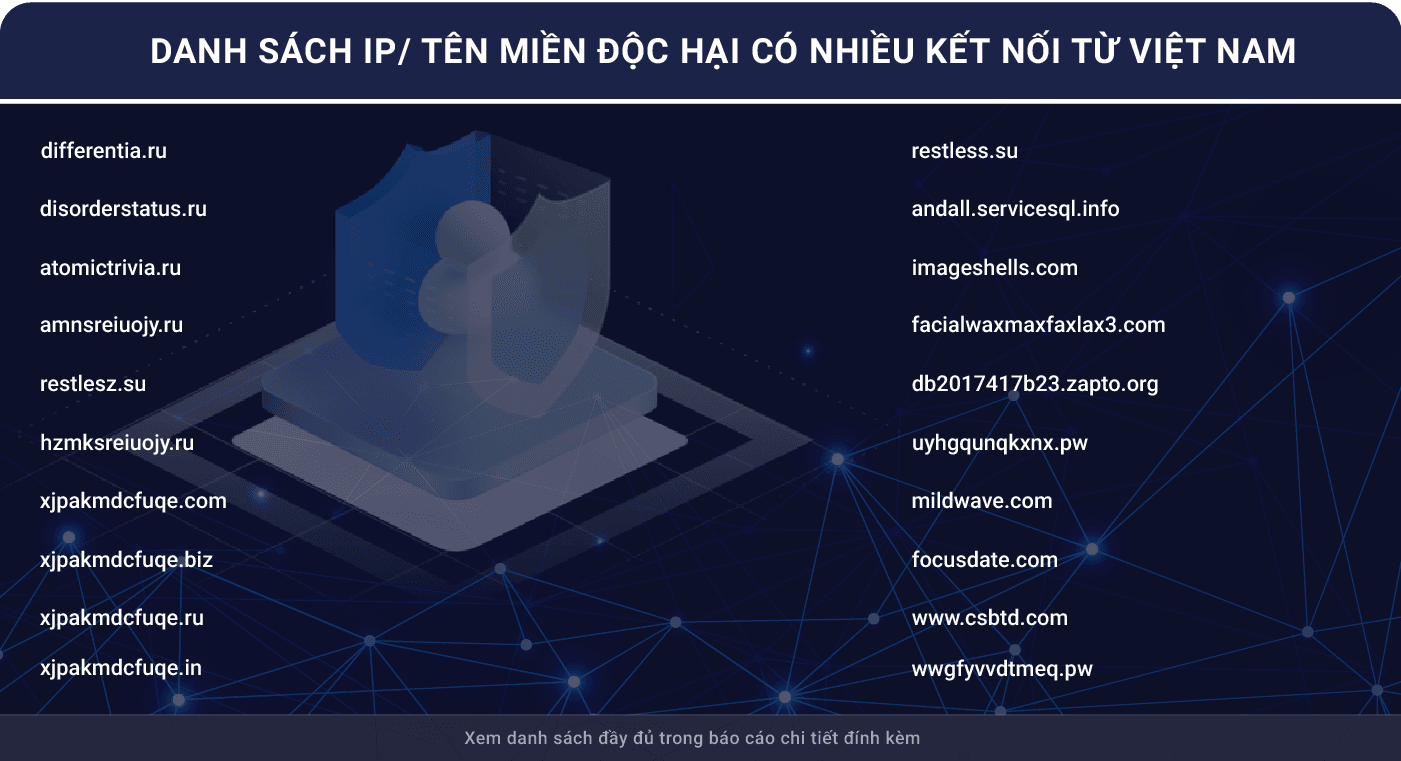

Danh sách IP/tên miền độc hại có nhiều kết nối từ Việt Nam

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 293 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT17.pdf

Cảnh báo: Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco.

Chiến dịch tấn công APT: Nhóm tấn công ToddyCat sử dụng công cụ nâng cao nhằm đánh cắp dữ liệu.

Chiến dịch tấn công APT: Nhóm tấn công ToddyCat sử dụng công cụ nâng cao nhằm đánh cắp dữ liệu

Nhóm tấn công ToddyCat đã bị phát hiện khi họ sử dụng một loạt công cụ để xâm nhập vào môi trường hệ thống người dùng và đánh cắp dữ liệu quan trọng. Các cơ quan bảo mật cho biết rằng nhóm này đã sử dụng nhiều công cụ khác nhau để thu thập dữ liệu quy mô lớn từ các tổ chức chính phủ và quốc phòng ở khu vực Châu Á Thái Bình Dương.

Sau khi phân tích kỹ về hoạt động của nhóm ToddyCat, đã phát hiện nhóm này sử dụng một số công cụ như LoFiSe và Pcexter để trích xuất dữ liệu và đưa lên Microsoft OneDrive. Trong chiến dịch tấn công mới nhất, ToddyCat đã mở rộng danh mục công cụ bằng cách thêm vào phần mềm thu thập dữ liệu thông qua các kênh tunnel. Thường thì điều này xảy ra sau khi nhóm này đã có quyền truy cập vào các tài khoản có đặc quyền trên hệ thống.

Chuyên gia bảo mật khuyến nghị rằng người quản trị nên sử dụng tường lửa để chặn tài nguyên và địa chỉ IP của các dịch vụ Cloud có khả năng tạo tunnel lưu lượng. Ngoài ra, người dùng cũng nên tránh lưu mật khẩu trên trình duyệt web để tăng cường an ninh cho hạ tầng của tổ chức.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng trên plugin WP-Automatic bị khai thác để tạo tài khoản Admin trên các trang WordPress.

Một số đối tượng tấn công đang khai thác một lỗ hổng an toàn thông tin nghiêm trọng nhằm vào plugin ValvePress Automatic trên WordPress để chiếm quyền kiểm soát các trang web. Lỗ hổng có mã CVE-2024-27956 (Điểm CVSS: 9.9 – Nghiêm trọng) gây ảnh hưởng cho tất cả phiên bản plugin cũ hơn 3.92.0. Hiện lỗ hổng này đã được vá trong phiên bản 3.92.1 của plugin được phát hành vào 27/02/2024, tuy nhiên, thông tin không được ghi lại trong nội dung bản vá. Đây là lỗi SQL Injection cho phép đối tượng tấn công chiếm quyền kiểm soát website bằng cách tạo tài khoản có quyền hạn admin, tải lên các file độc hại và có thể qua đó toàn quyền kiểm soát website.

Lỗ hổng này tồn tại do cơ chế xác thực người dùng của plugin có thể bị phá vỡ một cách đơn giản để thực thi các truy vấn SQL lên cơ sở dữ liệu lưu trữ website bằng các yêu cầu được nhập vào.

Đồng thời, lỗ hổng CVE-2024-32514 (Điểm CVSS: 9.9) cũng được công bố bởi WordPress. Lỗ hổng này tồn tại trên plugin Poll Maker cho phép đối tượng tấn công với quyền truy cập subscriber hoặc cao hơn có thể tải lên file tùy ý vào máy chủ, qua đó cho phép đối tượng tấn công thực thi mã từ xa. Hiện lỗ hổng này vẫn chưa được vá.

Cảnh báo: Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco.

Chiến dịch tấn công mạng ArcaneDoor ảnh hưởng đến các thiết bị mạng Cisco. Khi truy cập được vào các thiết bị này, đối tượng tấn công có thể điều hướng lại hoặc điều chỉnh lưu lượng mạng, theo dõi liên lạc trong mạng lưới và thực hiện hành động trái phép.

Thông qua quá trình điều tra phân tích, các nhà phân tích thấy rằng các nhóm tấn công thường triển khai mã độc, thực thi mã từ xa trên thiết bị bị ảnh hưởng. Hai lỗ hổng bị khai thác gồm có:

CVE-2024-20353 (Điểm CVSS: 8.6 – Cao) tồn tại trên Cisco Adaptive Security Appliance (ASA) Software và Cisco Firepower Threat Defense (FTD) Software cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ.

CVE-2024-20359 (Điểm CVSS: 6.0 -Trung bình) tồn tại trên Cisco Adaptive Security Appliance (ASA) Software và Cisco Firepower Threat Defense (FTD) Software cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền root.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 529 lỗ hổng, trong đó có 160 lỗ hổng mức Cao, 193 lỗ hổng mức Trung bình, 20 lỗ hổng mức Thấp và 156 lỗ hổng chưa đánh giá. Trong đó có ít nhất 100 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, trong tuần hệ thống kỹ thuật của NCSC đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng tới các sản phẩm của Cisco và CrushFTP, cụ thể như sau:

CVE-2024-20359 (Điểm CVSS: 6.0 – Trung bình): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defeéne (FTD) cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền root. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-20353 (Điểm CVSS: 8.6 – Cao): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defense (FTD) cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4040 (Điểm CVSS: 10 – Nghiêm trọng): Lỗ hổng chèn template tồn tại bên phía máy chủ trên CrushFTP phiên bản trước 10.7.1 và 11.1.0 trên mọi nền tảng cho phép đối tượng tấn công đọc file từ filesystem nằm ngoài VFS Sandbox, bỏ qua biện pháp xác thực để đạt được quyền quản trị và thực thi mã từ xa trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 40.172 (giảm so với tuần trước 40.763) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 157 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 117 trường hợp tấn công lừa đảo (Phishing), 40 trường hợp tấn công cài cắm mã độc

Danh sách IP/tên miền độc hại có nhiều kết nối từ Việt Nam

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 293 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT17.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025