Biến thể mới của backdoor XWorm với hơn 35 plugin độc hại

Các phiên bản mới của backdoor Xworm, bao gồm 6.0, 6.4 và 6.5, hiện đang được phát tán trong các chiến dịch lừa đảo. Đáng chú ý, chúng hỗ trợ các plugin cho phép thực hiện nhiều hoạt động độc hại khác nhau.

Đa năng và phổ biến

Với những phiên bản mới này, các tin tặc có thể sử dụng các mô-đun để đánh cắp dữ liệu từ trình duyệt và ứng dụng, kiểm soát máy chủ thông qua máy tính từ xa và quyền truy cập shell, cũng như mã hóa hoặc giải mã tệp.

XWorm là một trojan truy cập từ xa được phát hiện lần đầu tiên vào năm 2022, nổi tiếng là một phần mềm độc hại cực kỳ hiệu quả nhờ kiến trúc mô-đun và khả năng mở rộng.

Backdoor này thường được sử dụng để thu thập dữ liệu nhạy cảm (mật khẩu, ví tiền điện tử, thông tin tài chính), theo dõi thao tác trên bàn phím, đánh cắp thông tin trong clipboard. Tuy nhiên, XWorm cũng có thể được sử dụng để phát động các cuộc tấn công từ chối dịch vụ phân tán (DDoS) và tải các phần mềm độc hại khác.

Sau khi nhà phát triển XCoder xóa tài khoản Telegram, nơi họ chia sẻ các bản cập nhật thường xuyên, nhiều kẻ tấn công bắt đầu phát tán các phiên bản bẻ khóa của mã độc này. XWorm phổ biến đến mức kẻ tấn công đã sử dụng nó như một mồi nhử để nhắm vào những tên tội phạm mạng ít kỹ năng hơn bằng một backdoor đánh cắp dữ liệu. Chiến dịch đó đã ghi nhận 18.459 ca lây nhiễm, hầu hết đến từ Nga, Mỹ, Ấn Độ, Ukraine và Thổ Nhĩ Kỳ.

Nhiều phương thức tấn công mới

Phiên bản mới bắt đầu được quảng cáo trên diễn đàn tin tặc từ một tài khoản có tên người dùng là XCoderTools, người này đã cung cấp quyền truy cập với mức phí đăng ký là 500 USD. Mặc dù không rõ liệu đây có phải là nhà phát triển ban đầu hay không, người dùng này khẳng định rằng biến thể XWorm mới đã giải quyết được lỗ hổng thực thi mã từ xa và bao gồm nhiều bản cập nhật.

Kể từ tháng 6/2025, các nhà nghiên cứu tại công ty an ninh mạng Trellix đã nhận thấy sự gia tăng các mẫu XWorm trên nền tảng VirusTotal, điều này cũng cho thấy tỷ lệ sử dụng cao trong giới tội phạm mạng.

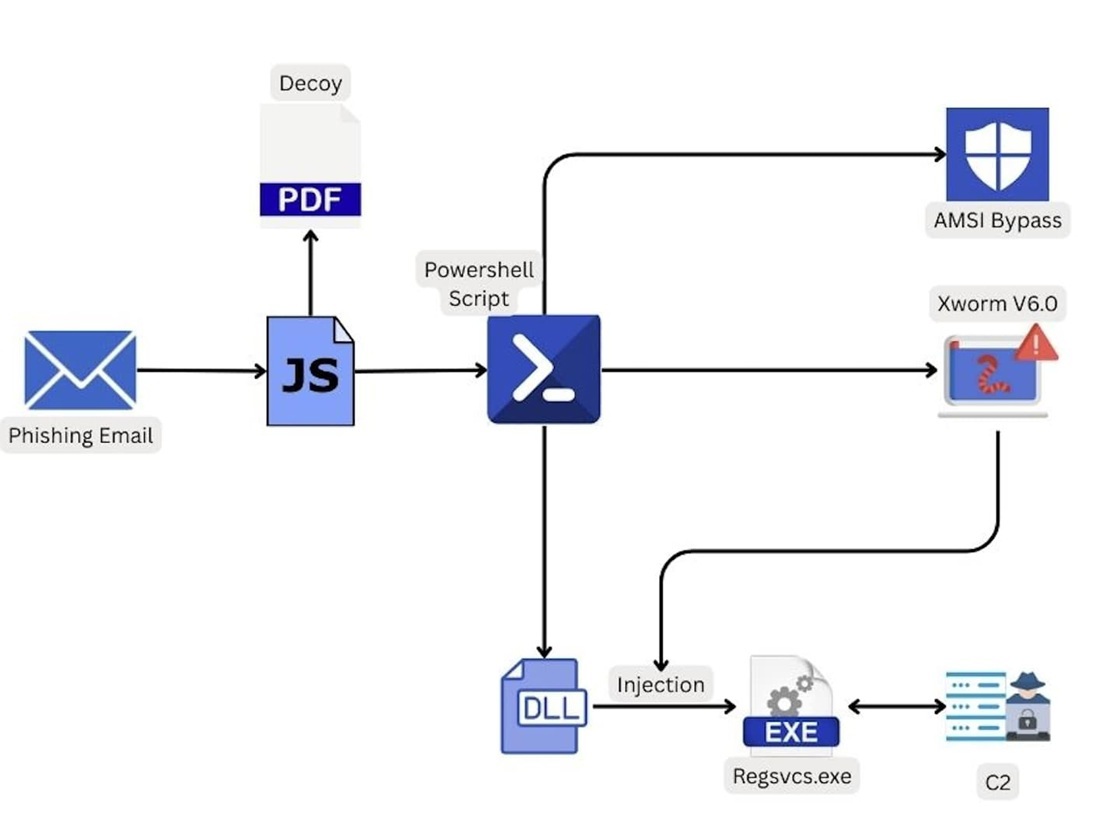

Trong một chiến dịch lừa đảo, phần mềm độc hại được triển khai thông qua một đoạn mã JavaScript độc hại, khởi chạy một tập lệnh PowerShell có thể vượt qua lớp bảo vệ của Antimalware Scan Interface và triển khai XWorm.

Trellix cho biết: “Điều này đánh dấu sự chuyển dịch sang việc kết hợp tấn công kỹ nghệ xã hội với các phương thức tấn công kỹ thuật để đạt hiệu quả cao hơn”. Bên cạnh đó, nhiều nhà nghiên cứu khác đã phát hiện ra các chiến dịch phát tán XWorm, bằng cách sử dụng mồi nhử theo chủ đề trí tuệ nhân tạo (AI) và một biến thể đã sửa đổi của công cụ truy cập từ xa ScreenConnect.

Một nghiên cứu khác cung cấp thông tin chi tiết kỹ thuật về chiến dịch lừa đảo phát tán XWorm thông qua shellcode được nhúng trong tệp Microsoft Excel (.XLAM).

Mối đe dọa mã độc tống tiền trong các mô-đun

Theo các nhà nghiên cứu của Trellix, XWorm hiện có hơn 35 plugin mở rộng với khả năng từ đánh cắp thông tin nhạy cảm đến triển khai mã độc tống tiền.

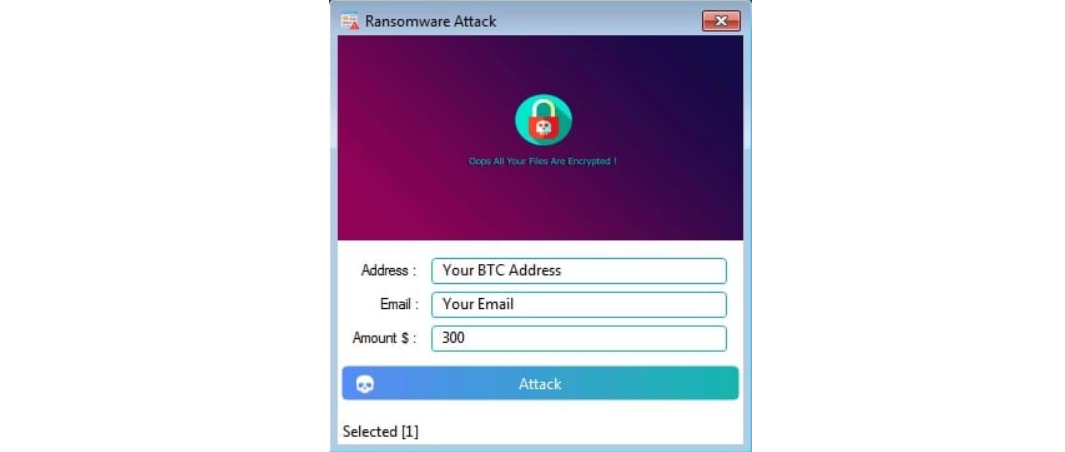

Với chức năng mã hóa tệp (Ransomware.dll), cho phép kẻ điều khiển phần mềm độc hại đặt hình nền máy tính sau khi khóa dữ liệu, số tiền chuộc, địa chỉ ví và email liên hệ.

Nạn nhân cũng nhận được hướng dẫn giải mã dữ liệu trong một tệp HTML được gửi đến máy tính. Thông tin chi tiết bao gồm địa chỉ BTC, ID email và số tiền chuộc.

Cả hai đoạn mã độc đều sử dụng cùng một thuật toán để tạo vectơ khởi tạo (IV) và khóa mã hóa/giải mã, quá trình mã hóa (AES với chế độ CBC trong các khối 4096 byte). Các nhà nghiên cứu cũng nhận thấy rằng hai phần mềm độc hại này chạy cùng một tập hợp xác minh trên các môi trường phân tích.

Ngoài thành phần mã độc tống tiền, Trellix đã phân tích 14 plugin khác của XWorm, bao gồm:

- RemoteDesktop.dll: Tạo một phiên làm việc từ xa để tương tác với máy của nạn nhân.

- WindowsUpdate.dll, Stealer.dll, Recovery.dll, merged.dll, Chromium.dll và SystemCheck.Merged.dll: Đánh cắp dữ liệu của nạn nhân.

- FileManager.dll: Cung cấp khả năng truy cập và thao tác hệ thống tệp tin của kẻ tấn công

- Shell.dll: Thực thi các lệnh hệ thống mà tin tặc gửi trong một tiến trình cmd.exe ẩn.

- Informations.dll: Thu thập thông tin hệ thống về máy của nạn nhân

- Webcam.dll: Được sử dụng để ghi hình nạn nhân.

- TCPConnections.dll, ActiveWindows.dll và StartupManager.dll: Gửi danh sách các kết nối TCP đang hoạt động, các cửa sổ đang hoạt động và các chương trình khởi động tương ứng đến máy chủ điều khiển và ra lệnh của kẻ tấn công (C2).

Các nhà nghiên cứu cho biết, chỉ riêng các mô-đun đánh cắp dữ liệu đã cho phép kẻ điều hành XWorm đánh cắp dữ liệu đăng nhập từ nhiều ứng dụng, bao gồm hơn 35 trình duyệt web, ứng dụng email, ứng dụng nhắn tin, FTP và ví tiền điện tử.

Vì các plugin có chức năng cụ thể nên Trellix khuyến nghị các tổ chức sử dụng phương pháp phòng thủ nhiều lớp có thể ứng phó với hoạt động độc hại sau khi bị xâm phạm.

Các giải pháp phát hiện và phản hồi điểm cuối (EDR) có thể xác định hành vi của các mô-đun XWorm, trong khi các biện pháp bảo vệ chủ động cho email và web có thể chặn các chương trình phát tán phần mềm độc hại ban đầu. Ngoài ra, giải pháp giám sát mạng có thể phát hiện giao tiếp với máy chủ C2 để tải xuống thêm plugin hoặc đánh cắp dữ liệu.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị