Cảnh báo an toàn thông tin Tuần 34/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm tấn công Triều Tiên triển khai trojan MoonPeak trong chiến dịch tấn công mạng mới nhất.

- Cảnh báo: Google đã phát hành bản vá khẩn cấp cho Chrome nhằm sửa lỗ hổng zero-day thứ 9 bị khai thác trong năm 2024.

Chiến dịch tấn công APT: Nhóm tấn công Triều Tiên triển khai trojan MoonPeak trong chiến dịch tấn công mạng mới nhất

Một loại trojan truy cập từ xa (RAT) mới có tên MoonPeak đã được phát hiện, do một nhóm đối tượng tấn công hậu thuẫn bởi Triều Tiên triển khai trong chiến dịch tấn công mạng mới nhất. Theo ghi nhận từ Cisco Talos, chiến dịch này được gán mã UAT-5394 và có những điểm tương đồng về mặt chiến thuật với nhóm APT Kimsuky, một nhóm đối tượng tấn công quốc gia đã được biết đến trước đó.

Mã độc MoonPeak vẫn đang trong quá trình phát triển, đây là một biến thể của mã độc Xeno RAT mã nguồn mở. Trước đây, Xeno RAT đã được sử dụng trong các chiến dịch lừa đảo, với mục tiêu tải xuống các payload từ các dịch vụ đám mây do đối tượng tấn công kiểm soát như Dropbox, Google Drive, và Microsoft OneDrive.

Trong chiến dịch này, nhóm đối tượng tấn công đã triển khai hạ tầng mới, bao gồm các máy chủ C&C, các trang lưu trữ payload, và các máy ảo thử nghiệm. Máy chủ C&C lưu trữ các mã độc để tải xuống, sau đó được sử dụng để truy cập và thiết lập cơ sở hạ tầng mới, hỗ trợ cho sự phát tán của MoonPeak. Trong một số trường hợp, nhóm đối tượng tấn công này còn truy cập vào các máy chủ đã có từ trước để cập nhật payload và thu thập thông tin từ các hệ thống bị nhiễm MoonPeak.

Đáng chú ý, sự phát triển liên tục của MoonPeak đi đôi với việc triển khai cơ sở hạ tầng mới bởi nhóm đối tượng tấn công và mỗi phiên bản của mã độc đều được trang bị các kỹ thuật ẩn mình nhằm làm khó khăn quá trình phân tích, cùng với việc thay đổi giao thức liên lạc để ngăn chặn truy cập trái phép. Nói cách khác, nhóm đối tượng tấn công đã thiết kế MoonPeak sao cho mỗi biến thể của mã độc chỉ hoạt động với phiên bản máy chủ C&C tương ứng.

Các chuyên gia bảo mật nhận định rằng, việc nhóm UAT-5394 liên tục triển khai và nâng cấp mã độc như trường hợp của MoonPeak cho thấy nhóm này đang tiếp tục bổ sung và cải thiện các công cụ tấn công trong hệ thống của mình. Tốc độ triển khai cơ sở hạ tầng mới nhanh chóng cũng là dấu hiệu cho thấy UAT-5394 đang nỗ lực mở rộng phạm vi chiến dịch tấn công, bổ sung thêm các điểm lây nhiễm và máy chủ C&C mới.

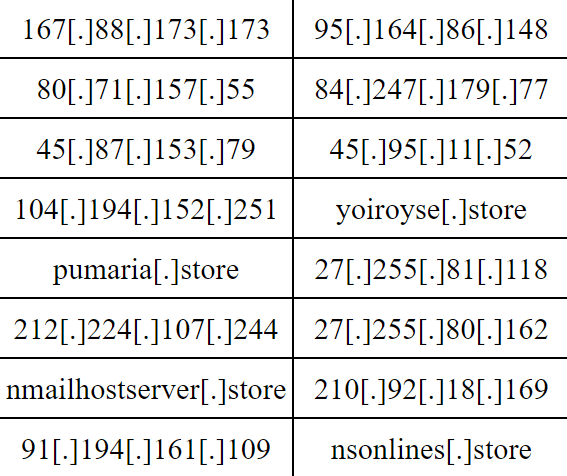

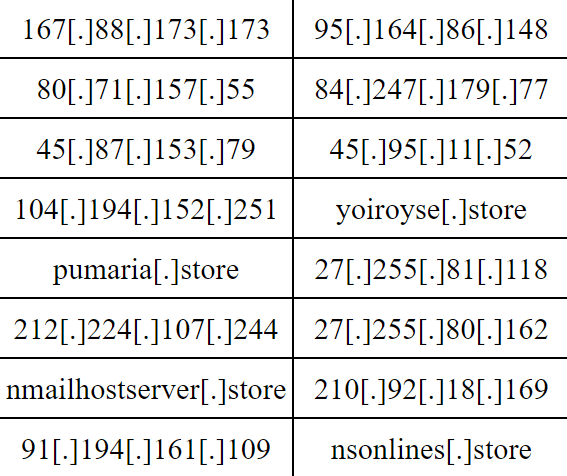

Danh sách một số IoC được ghi nhận Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Google đã phát hành bản vá khẩn cấp cho Chrome nhằm sửa lỗ hổng Zero-day thứ 9 bị khai thác trong năm 2024

Gần đây, Google đã phát hành bản cập nhật bảo mật khẩn cấp để vá lỗ hổng Zero-day CVE-2024-7971, được phát hiện là đã bị khai thác trong các cuộc tấn công thực tế. Lỗ hổng này là một lỗi "type confusion" trong engine V8 JavaScript của Chrome cho phép đối tượng tấn công gây ra sự cố trình duyệt sau khi dữ liệu được đưa vào bộ nhớ bị hiểu sai và có thể thực thi mã tùy ý trên thiết bị chưa được vá.

Hiện nay, lỗ hổng này đã được khắc phục trong phiên bản 128.0.6613.84/.85 cho Windows/macOS và 128.0.6613.84 cho Linux. Các bản cập nhật sẽ được phát hành tự động cho người dùng trong vài tuần tới. Để đẩy nhanh quá trình cập nhật, người dùng có thể vào menu của Chrome, chọn “Trợ giúp” sau đó chọn “Giới thiệu về Google Chrome” để cập nhật và chọn “Khởi động lại” để cài đặt trình duyệt.

Việc này nhằm ngăn chặn các đối tượng tấn công khác lợi dụng lỗ hổng trước khi mọi người đều được bảo vệ. CVE-2024-7971 là lỗ hổng zero-day thứ 9 được vá bởi Google trong năm 2024, với danh sách cụ thể như sau:

- CVE-2024-0519: Lỗ hổng truy cập bộ nhớ ngoài vùng cho phép trong engine V8 JavaScript, cho phép đối tượng tấn công khai thác heap corruption thông qua trang HTML độc hại, dẫn đến truy cập thông tin trái phép.

- CVE-2024-2887: Lỗ hổng type confusion trên tiêu chuẩn WebAssembly, cho phép thực thi mã từ xa qua trang HTML độc hại.

- CVE-2024-2887: Lỗ hổng use-after-free trong WebCodecs API, cho phép đối tượng tấn công thực hiện đọc/ghi tùy ý qua trang HTML độc hại, dẫn đến thực thi mã từ xa.

- CVE-2024-3159: Lỗ hổng đọc ngoài vùng trong engine V8 JavaScript, dẫn đến khai thác heap corruption và truy cập thông tin trái phép.

- CVE-2024-4671: Lỗ hổng Use-after-free tồn tại trên thành phần Visuals có chức năng hiển thị nội dung cho browser.

- CVE-2024-4761: Lỗ hổng ghi ngoài vùng cho phép tồn tại trên engine V8 Javascript của Chrome, cho phép đối tượng tấn công thực thi mã Javascript trên ứng dụng.

- CVE-2024-4947: Lỗ hổng type confusion trên engine V8 Javascript của Chrome cho phép đối tượng tấn công thực thi mã từ xa.

- CVE-2024-5274: Lỗ hổng type confusion trên engine V8 Javascript của Chrome cho phép đối tượng tấn công thực thi mã từ xa, dẫn đến sự cố trình duyệt hoặc hỏng dữ liệu.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 993 lỗ hổng, trong đó có 399 lỗ hổng mức Cao, 365 lỗ hổng mức Trung bình, 37 lỗ hổng mức Thấp và 192 lỗ hổng chưa đánh giá. Trong đó có ít nhất 114 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của FreeBSD, Ivanti và Microsoft, cụ thể là như sau:

- CVE-2024-7589 (Điểm CVSS: 8.1 - Cao): Lỗ hổng tồn tại trên FreeBSD cho phép đối tượng tấn công thực thi mã từ xa dưới quyền root. Xảy ra do lỗi trên sshd(8) cho phép chương trình gọi lên hàm ghi log không đạt chuẩn async-signal-safe. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

- CVE-2024-7593 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên Ivanti Virtual Traffic Manager (vTM) cho phép đối tượng tấn công không được xác thực có thể bỏ qua bước xác thực tại admin panel do sai sót trong khâu triển khai thuật toán xác thực. Qua đó, cho phép đối tượng tấn công truy cập và thực thi các hành vi trái phép. Hiện lỗ hổng chưa có mã khai thác và chưa có ghi nhận bị khai thác trong thực tế bởi các nhóm tấn công.

- CVE-2024-38063 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên Windows TCP/IP cho phép đối tượng tấn công thực thi mã từ xa. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 41.844 (giảm so với tuần trước 42.096) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 85 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 74 trường hợp tấn công lừa đảo (Phishing), 11 trường hợp tấn công cài cắm mã độc.

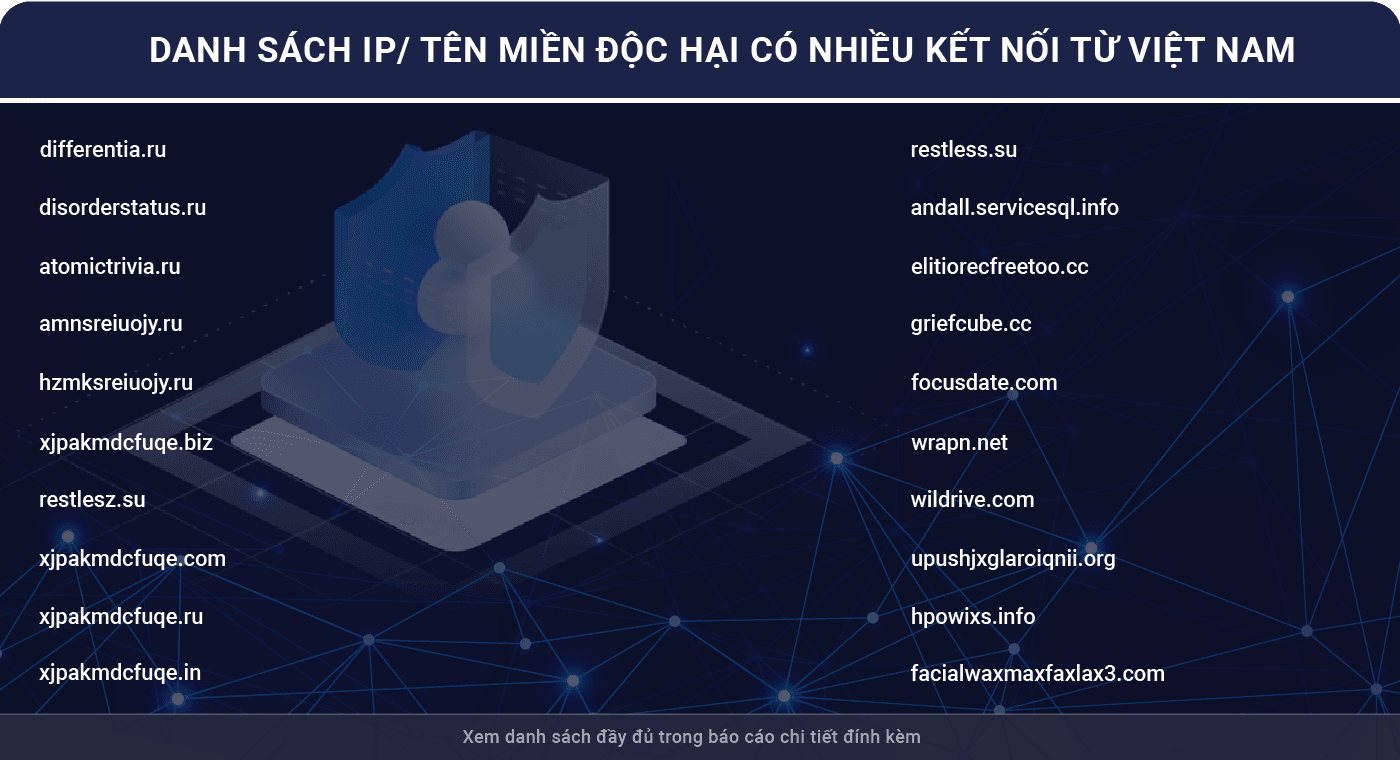

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 537 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT34.pdf

- Cảnh báo: Google đã phát hành bản vá khẩn cấp cho Chrome nhằm sửa lỗ hổng zero-day thứ 9 bị khai thác trong năm 2024.

Chiến dịch tấn công APT: Nhóm tấn công Triều Tiên triển khai trojan MoonPeak trong chiến dịch tấn công mạng mới nhất

Một loại trojan truy cập từ xa (RAT) mới có tên MoonPeak đã được phát hiện, do một nhóm đối tượng tấn công hậu thuẫn bởi Triều Tiên triển khai trong chiến dịch tấn công mạng mới nhất. Theo ghi nhận từ Cisco Talos, chiến dịch này được gán mã UAT-5394 và có những điểm tương đồng về mặt chiến thuật với nhóm APT Kimsuky, một nhóm đối tượng tấn công quốc gia đã được biết đến trước đó.

Mã độc MoonPeak vẫn đang trong quá trình phát triển, đây là một biến thể của mã độc Xeno RAT mã nguồn mở. Trước đây, Xeno RAT đã được sử dụng trong các chiến dịch lừa đảo, với mục tiêu tải xuống các payload từ các dịch vụ đám mây do đối tượng tấn công kiểm soát như Dropbox, Google Drive, và Microsoft OneDrive.

Trong chiến dịch này, nhóm đối tượng tấn công đã triển khai hạ tầng mới, bao gồm các máy chủ C&C, các trang lưu trữ payload, và các máy ảo thử nghiệm. Máy chủ C&C lưu trữ các mã độc để tải xuống, sau đó được sử dụng để truy cập và thiết lập cơ sở hạ tầng mới, hỗ trợ cho sự phát tán của MoonPeak. Trong một số trường hợp, nhóm đối tượng tấn công này còn truy cập vào các máy chủ đã có từ trước để cập nhật payload và thu thập thông tin từ các hệ thống bị nhiễm MoonPeak.

Đáng chú ý, sự phát triển liên tục của MoonPeak đi đôi với việc triển khai cơ sở hạ tầng mới bởi nhóm đối tượng tấn công và mỗi phiên bản của mã độc đều được trang bị các kỹ thuật ẩn mình nhằm làm khó khăn quá trình phân tích, cùng với việc thay đổi giao thức liên lạc để ngăn chặn truy cập trái phép. Nói cách khác, nhóm đối tượng tấn công đã thiết kế MoonPeak sao cho mỗi biến thể của mã độc chỉ hoạt động với phiên bản máy chủ C&C tương ứng.

Các chuyên gia bảo mật nhận định rằng, việc nhóm UAT-5394 liên tục triển khai và nâng cấp mã độc như trường hợp của MoonPeak cho thấy nhóm này đang tiếp tục bổ sung và cải thiện các công cụ tấn công trong hệ thống của mình. Tốc độ triển khai cơ sở hạ tầng mới nhanh chóng cũng là dấu hiệu cho thấy UAT-5394 đang nỗ lực mở rộng phạm vi chiến dịch tấn công, bổ sung thêm các điểm lây nhiễm và máy chủ C&C mới.

Danh sách một số IoC được ghi nhận

Cảnh báo: Google đã phát hành bản vá khẩn cấp cho Chrome nhằm sửa lỗ hổng Zero-day thứ 9 bị khai thác trong năm 2024

Gần đây, Google đã phát hành bản cập nhật bảo mật khẩn cấp để vá lỗ hổng Zero-day CVE-2024-7971, được phát hiện là đã bị khai thác trong các cuộc tấn công thực tế. Lỗ hổng này là một lỗi "type confusion" trong engine V8 JavaScript của Chrome cho phép đối tượng tấn công gây ra sự cố trình duyệt sau khi dữ liệu được đưa vào bộ nhớ bị hiểu sai và có thể thực thi mã tùy ý trên thiết bị chưa được vá.

Hiện nay, lỗ hổng này đã được khắc phục trong phiên bản 128.0.6613.84/.85 cho Windows/macOS và 128.0.6613.84 cho Linux. Các bản cập nhật sẽ được phát hành tự động cho người dùng trong vài tuần tới. Để đẩy nhanh quá trình cập nhật, người dùng có thể vào menu của Chrome, chọn “Trợ giúp” sau đó chọn “Giới thiệu về Google Chrome” để cập nhật và chọn “Khởi động lại” để cài đặt trình duyệt.

Việc này nhằm ngăn chặn các đối tượng tấn công khác lợi dụng lỗ hổng trước khi mọi người đều được bảo vệ. CVE-2024-7971 là lỗ hổng zero-day thứ 9 được vá bởi Google trong năm 2024, với danh sách cụ thể như sau:

- CVE-2024-0519: Lỗ hổng truy cập bộ nhớ ngoài vùng cho phép trong engine V8 JavaScript, cho phép đối tượng tấn công khai thác heap corruption thông qua trang HTML độc hại, dẫn đến truy cập thông tin trái phép.

- CVE-2024-2887: Lỗ hổng type confusion trên tiêu chuẩn WebAssembly, cho phép thực thi mã từ xa qua trang HTML độc hại.

- CVE-2024-2887: Lỗ hổng use-after-free trong WebCodecs API, cho phép đối tượng tấn công thực hiện đọc/ghi tùy ý qua trang HTML độc hại, dẫn đến thực thi mã từ xa.

- CVE-2024-3159: Lỗ hổng đọc ngoài vùng trong engine V8 JavaScript, dẫn đến khai thác heap corruption và truy cập thông tin trái phép.

- CVE-2024-4671: Lỗ hổng Use-after-free tồn tại trên thành phần Visuals có chức năng hiển thị nội dung cho browser.

- CVE-2024-4761: Lỗ hổng ghi ngoài vùng cho phép tồn tại trên engine V8 Javascript của Chrome, cho phép đối tượng tấn công thực thi mã Javascript trên ứng dụng.

- CVE-2024-4947: Lỗ hổng type confusion trên engine V8 Javascript của Chrome cho phép đối tượng tấn công thực thi mã từ xa.

- CVE-2024-5274: Lỗ hổng type confusion trên engine V8 Javascript của Chrome cho phép đối tượng tấn công thực thi mã từ xa, dẫn đến sự cố trình duyệt hoặc hỏng dữ liệu.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 993 lỗ hổng, trong đó có 399 lỗ hổng mức Cao, 365 lỗ hổng mức Trung bình, 37 lỗ hổng mức Thấp và 192 lỗ hổng chưa đánh giá. Trong đó có ít nhất 114 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của FreeBSD, Ivanti và Microsoft, cụ thể là như sau:

- CVE-2024-7589 (Điểm CVSS: 8.1 - Cao): Lỗ hổng tồn tại trên FreeBSD cho phép đối tượng tấn công thực thi mã từ xa dưới quyền root. Xảy ra do lỗi trên sshd(8) cho phép chương trình gọi lên hàm ghi log không đạt chuẩn async-signal-safe. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

- CVE-2024-7593 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên Ivanti Virtual Traffic Manager (vTM) cho phép đối tượng tấn công không được xác thực có thể bỏ qua bước xác thực tại admin panel do sai sót trong khâu triển khai thuật toán xác thực. Qua đó, cho phép đối tượng tấn công truy cập và thực thi các hành vi trái phép. Hiện lỗ hổng chưa có mã khai thác và chưa có ghi nhận bị khai thác trong thực tế bởi các nhóm tấn công.

- CVE-2024-38063 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên Windows TCP/IP cho phép đối tượng tấn công thực thi mã từ xa. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 41.844 (giảm so với tuần trước 42.096) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 85 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 74 trường hợp tấn công lừa đảo (Phishing), 11 trường hợp tấn công cài cắm mã độc.

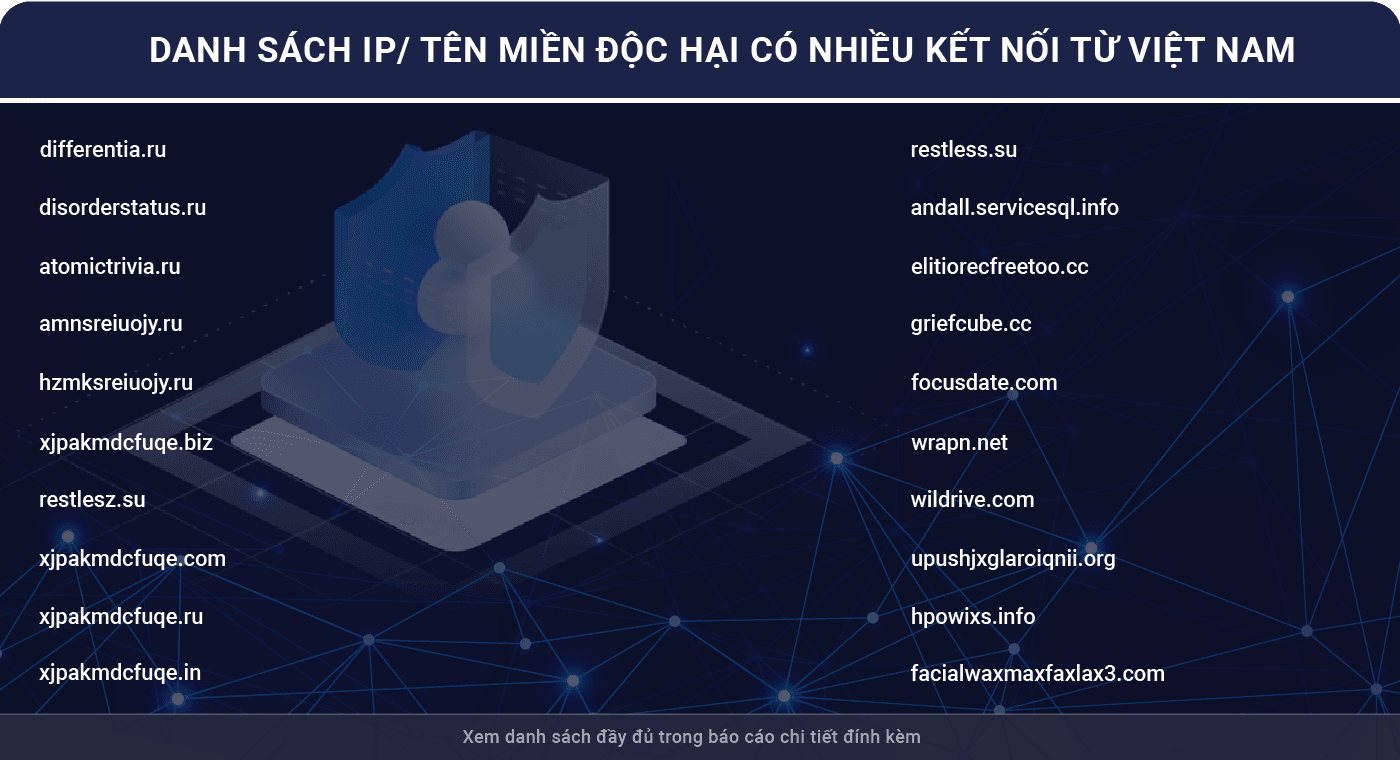

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 537 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT34.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

-

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay