Khẩn trương khắc phục 4 lỗ hổng Zero Day trong các sản phẩm Microsoft

Ngày 9/7, gã khổng lồ công nghệ Microsoft phát hành bản vá Patch Tuesday để giải quyết 142 lỗ hổng bảo mật. Đáng lưu ý, trong số các lỗ hổng được vá, có 4 lỗ hổng Zero Day đang bị khai thác tích cực trong thực tế.

Khẩn trương khắc phục 4 lỗ hổng Zero Day

Bản vá Patch Tuesday tháng 7 khắc phục 142 lỗ hổng bảo mật, với 5 lỗ hổng được đánh giá là nghiêm trọng. Danh sách các lỗ hổng được khắc phục trong bản cập nhật này gồm có: 26 lỗ hổng leo thang đặc quyền; 24 lỗ hổng vượt qua các tính năng bảo mật (Bypass); 59 lỗ hổng thực thi mã từ xa (RCE); 9 lỗ hổng tiết lộ thông tin (Information Disclosure); 17 lỗ hổng từ chối dịch vụ (DoS) và 7 lỗ hổng cho phép tấn công giả mạo (Spoofing).

Đáng lưu ý, có 2 lỗ hổng zero-day đang được khai thác tích cực trong thực tế.

Thứ nhất, lỗ hổng nâng cao đặc quyền của Windows Hyper-V CVE-2024-38080. Nếu khai thác thành công, kẻ tấn công sẽ có được đặc quyền hệ thống. Mặc dù, Microsoft tuyên bố rằng lỗ hổng này đang bị khai thác, nhưng hãng không chia sẻ thông tin chi tiết về lỗ hổng, bao gồm cả việc ai là người phát hiện ra nó.

Thứ hai, lỗ hổng Spoofing trên nền tảng MSHTML CVE-2024-38112. Để khai thác thành công lỗ hổng, kẻ tấn công phải gửi cho nạn nhân một tệp tin độc hại để họ thực thi, từ đó quá trình lây nhiễm sẽ được diễn ra. Hiện nay, Microsoft không chia sẻ thêm bất kỳ thông tin chi tiết nào về cách khai thác lỗ hổng này. Lỗ hổng CVE-2024-38112 đã được nhà nghiên cứu bảo mật Haifei Li tiết lộ với hãng bảo mật Check Point.

Bên cạnh đó, 2 lỗ hổng zero-day tiết lộ công khai là CVE-2024-35264 (Lỗ hổng RCE .NET và Visual Studio) và CVE-2024-37985 (Lỗ hổng tấn công kênh kề).

Hãng công nghệ Microsoft đã sửa lỗi RCE .NET và Visual Studio được tiết lộ công khai. Kẻ tấn công có thể khai thác CVE-2024-35264 bằng cách đóng luồng (stream) http/3 trong khi nội dung yêu cầu đang được xử lý, dẫn đến tình trạng race condition (một tình huống xảy ra khi nhiều thread cùng truy cập và cùng lúc muốn thay đổi dữ liệu). Điều này có thể dẫn đến thực thi RCE. Lỗ hổng này được phát hiện nội bộ bởi nhà nghiên cứu Radek Zikmund.

Đối với lỗ hổng tiết lộ thông tin CVE-2024-37985, Microsoft đã khắc phục lỗi tấn công kênh kề “FetchBench” được tiết lộ trước đó có thể được khai thác để đánh cắp các thông tin bí mật. Kẻ tấn công có thể xem bộ nhớ heap từ một tiến trình đặc quyền đang chạy trên máy chủ.

Quý độc giả quan tâm, truy cập tại đây để xem danh sách đầy đủ các lỗ hổng đã được giải quyết trong bản cập nhật Patch Tuesday tháng 7. Bên cạnh đó, quý độc giả có thể xem mô tả đầy đủ về từng loại lỗ hổng và hệ thống bị ảnh hưởng tại đây.

Hướng dẫn cập nhật bản vá tự động trên Windows

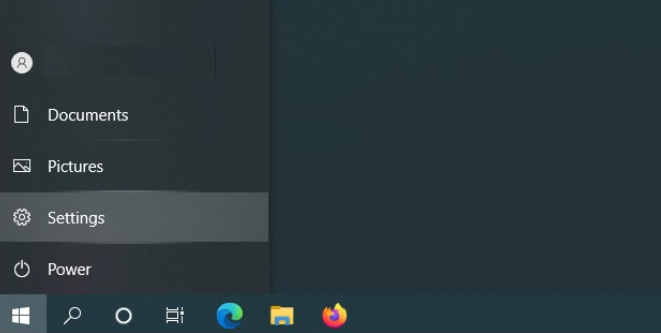

Bước 1: Kích chuột vào biểu tượng Windows cửa sổ hiện ra chọn vào Settings.

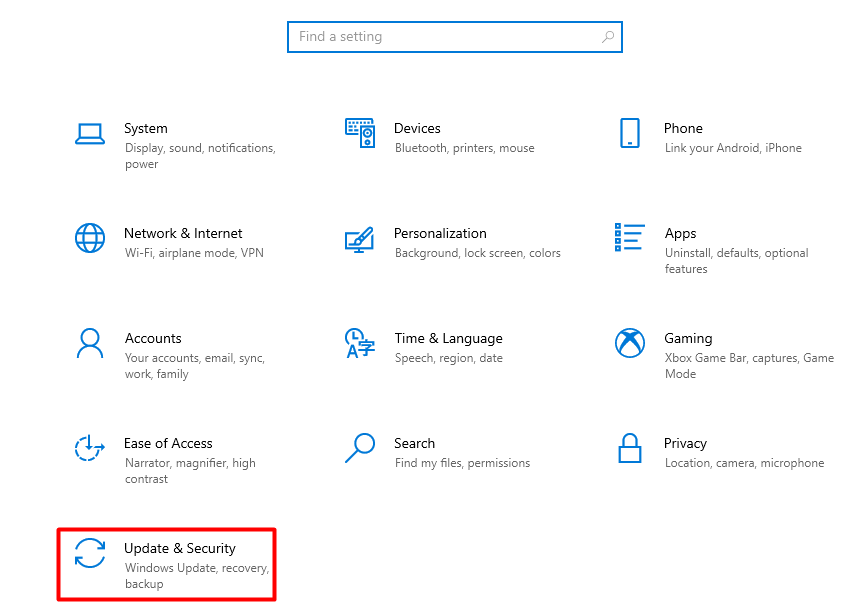

Bước 2: Cửa sổ hiện ra kích chọn Update& Security.

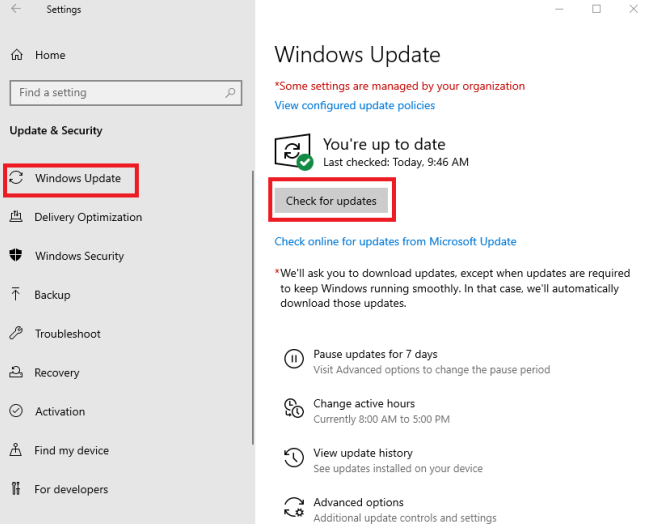

Bước 3: Cửa sổ hiện ra kích chọn Windows Update, tiếp theo chọn Check for updates.

Sau khi hoàn thành, tiến hành khởi động lại máy. Người dùng quan tâm hướng dẫn chi tiết cập nhật lỗ hổng có thể theo dõi quy trình cập nhật bản vá trên máy trạm tại đây.

Tác giả: Hồng Đạt (Tổng hợp)

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị