Cảnh báo an toàn thông tin Tuần 27/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm APT Kimsuky sử dụng tiện ích độc hại TRANSLATEXT trên Chrome nhằm đánh cắp dữ liệu người dùng.

- Cảnh báo: Lỗ hổng Nghiêm trọng trong CocoaPods gây nguy hiểm đến các ứng dụng iOS và macOS.

Chiến dịch tấn công APT: Nhóm APT Kimsuky sử dụng tiện ích độc hại TRANSLATEXT trên Chrome nhằm đánh cắp dữ liệu người dùng

Nhóm tấn công APT Kimsuky đã bị phát hiện đang triển khai một tiện ích mở rộng mới trên Google Chrome, có tên là TRANSLATEXT, nhằm mục đích đánh cắp thông tin nhạy cảm.

Kimsuky là một nhóm APT đến từ Triều Tiên bắt đầu hoạt động từ năm 2012 và là một phần của Lazarus, nổi tiếng với các cuộc tấn công gián điệp mạng và tài chính. Nhóm này còn được biết đến với nhiều tên gọi khác nhau như APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail và Velvet Chollima.

Trong thời gian gần đây, Kimsuky đã khai thác lỗ hổng CVE-2017-11882 trong Microsoft Office để phát tán phần mềm keylogger, sử dụng các mồi nhử liên quan đến tuyển dụng việc làm trong các cuộc tấn công vào lĩnh vực quốc phòng và hàng không vũ trụ.

Kimsuky thường sử dụng spear-phishing và kỹ thuật xâm nhập xã hội để tiếp cận các hệ thống. Chiến dịch thường bắt đầu bằng một tệp ZIP giả danh về lịch sử quân đội Hàn Quốc, chứa các tài liệu bằng chữ Hàn và một tệp thực thi. Khi khởi động, tệp thực thi này sẽ tải xuống một script PowerShell từ máy chủ của đối tượng tấn công để thu thập thông tin từ máy tính nạn nhân và gửi lên GitHub. Đồng thời, tệp thực thi cũng sẽ tải thêm mã PowerShell thông qua tệp shortcut (LNK) của Windows. Quy trình này giúp Kimsuky duy trì và mở rộng quyền kiểm soát trên máy tính nạn nhân một cách kín đáo và hiệu quả.

Mục tiêu chính của nhóm APT Kimsuky là các vị trí quan trọng trong lĩnh vực giáo dục và chính phủ. Việc sử dụng các công cụ như TRANSLATEXT trong các chiến dịch tấn công là minh chứng cho sự tinh vi và khả năng che giấu của nhóm Kimsuky, đồng thời đặt ra thách thức lớn đối với các biện pháp bảo mật hiện tại.

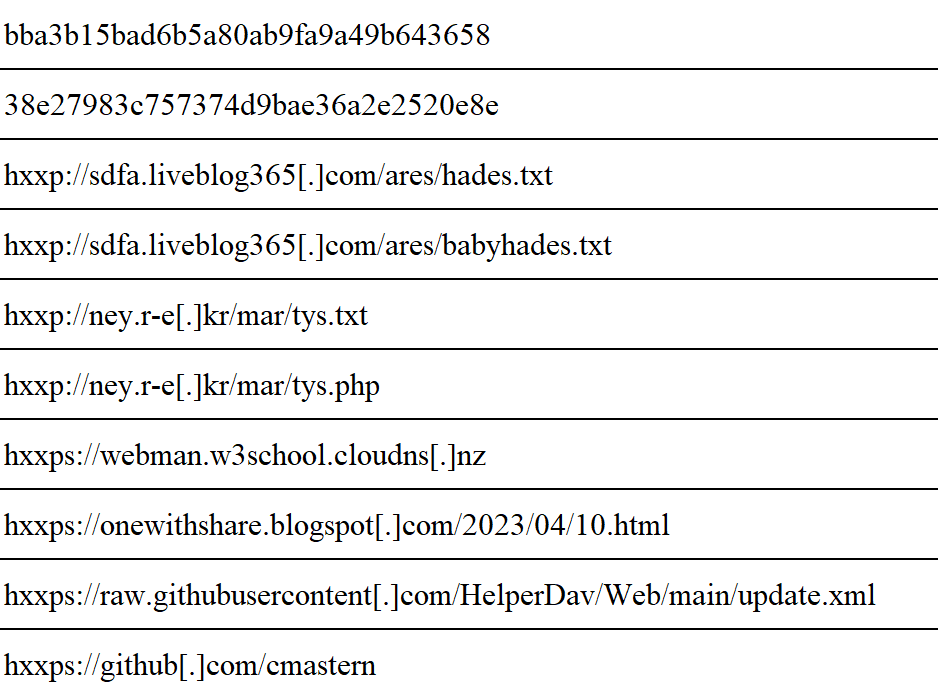

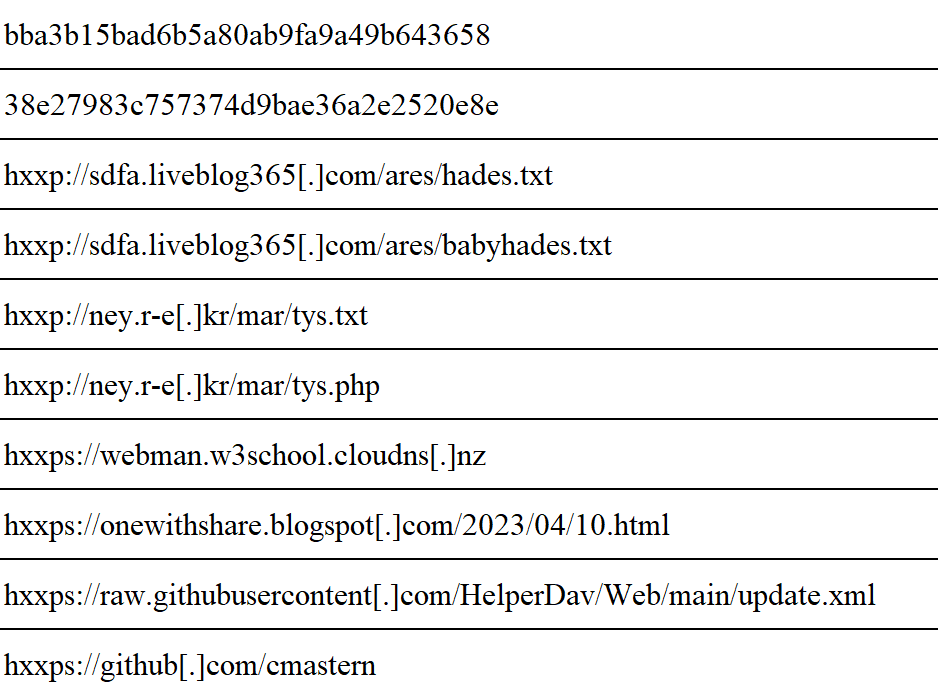

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng Nghiêm trọng trong CocoaPods gây nguy hiểm đến các ứng dụng iOS và macOS

Gần đây, ba lỗ hổng an toàn thông tin Nghiêm trọng đã được phát hiện trong trình quản lý phụ thuộc CocoaPods, đây là công cụ phổ biến dành cho các dự án sử dụng ngôn ngữ lập trình Swift và Objective-C. Những lỗ hổng này có thể bị khai thác để thực hiện các cuộc tấn công vào chuỗi cung ứng, ảnh hưởng nghiêm trọng đến toàn bộ người dùng bằng cách chiếm quyền kiểm soát các gói ứng dụng (pod) trong CocoaPods để chèn mã độc hại vào các ứng dụng iOS/macOS.

Lỗ hổng CVE-2024-38368 (Điểm CVSS: 9.3) cho phép kẻ tấn công lợi dụng quy trình 'Claim Your Pods' để chiếm quyền kiểm soát các gói ứng dụng (pod) không có người quản lý. Vấn đề này bắt nguồn từ việc di dời máy chủ Trunk vào năm 2014, khiến hàng nghìn gói ứng dụng trở thành không có chủ. Đối tượng tấn công có thể sử dụng API công khai và địa chỉ email được cung cấp trong mã nguồn của CocoaPods (“unclaimed-pods@cocoapods.org”) để chiếm quyền kiểm soát các gói ứng dụng này và chèn mã độc hại vào mã nguồn.

Lỗ hổng CVE-2024-38366 (Điểm CVSS: 10.0) là lỗ hổng nghiêm trọng nhất, cho phép đối tượng tấn công khai thác quy trình xác thực email không an toàn để thực thi mã tùy ý từ xa trên máy chủ Trunk. Điều này cho phép thay đổi hoặc thay thế các gói ứng dụng mà không cần sự can thiệp của người dùng. Việc này đặc biệt nguy hiểm vì đối tượng tấn công có thể thực hiện bất kỳ thao tác nào với gói ứng dụng bị chiếm đoạt.

Lỗ hổng CVE-2024-38367 (Điểm CVSS: 8.2) nằm trong thành phần xác thực email của dịch vụ. Đối tượng tấn công có thể gửi liên kết xác thực email giả mạo, khi người dùng bấm vào, họ sẽ bị chuyển hướng đến miền do đối tượng tấn công kiểm soát, thu thập token phiên của nạn nhân. Hơn nữa, lỗ hổng này có thể được nâng cấp thành một cuộc tấn công chiếm đoạt tài khoản không cần sự tương tác của người dùng thông qua việc giả mạo header HTTP và khai thác các công cụ bảo mật email bị cấu hình sai.

Cả ba lỗ hổng này đã được CocoaPods vá vào tháng 10 năm 2023, đồng thời cài đặt lại tất cả các phiên người dùng để ngăn chặn các khả năng khai thác tiếp theo. Trước đó, vào tháng 3 năm 2023, một công ty bảo mật đã phát hiện một sub-domain bị bỏ quên ("cdn2.cocoapods[.]org") liên quan đến CocoaPods có thể đã bị đối tượng tấn công chiếm dụng thông qua GitHub Pages để lưu trữ payload độc hại.

Đối với người dùng CocoaPods, việc cập nhật lên phiên bản mới nhất và sử dụng các biện pháp bảo mật bổ sung là cực kỳ quan trọng để bảo vệ hệ thống của họ khỏi các mối đe dọa tiềm ẩn.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 531 lỗ hổng, trong đó có 106 lỗ hổng mức Cao, 144 lỗ hổng mức Trung bình, 25 lỗ hổng mức Thấp và 256 lỗ hổng chưa đánh giá. Trong đó có ít nhất 99 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của OpenSSH, GeoServer và Splunk, cụ thể là như sau:

- CVE-2024-6387 (Điểm CVSS: 8.1 – Cao): Lỗ hổng tồn tại trên máy chủ OpenSSH cho phép đối tượng tấn công khai thác lỗi Race Condition, cho phép đối tượng tấn công truy cập và thực hiện các hành vi trái phép. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-36401 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên GeoServer cho phép đối tượng tấn công thực thi mã từ xa thông qua việc truyền vào dữ liệu độc hại tới các phiên GeoServer cấu hình mặc định. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-36991 (Điểm CVSS: 7.5 – Cao): Lỗ hổng tồn tại trên Splunk Enterpise phiên bản Windows cho phép đối tượng tấn công khai thác lỗi Path Traversal để truy cập và thực hiện các hành vi trái phép trên hệ thống. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 39.780 (tăng so với tuần trước 38.212) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 82 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 70 trường hợp tấn công lừa đảo (Phishing), 12 trường hợp tấn công cài cắm mã độc.

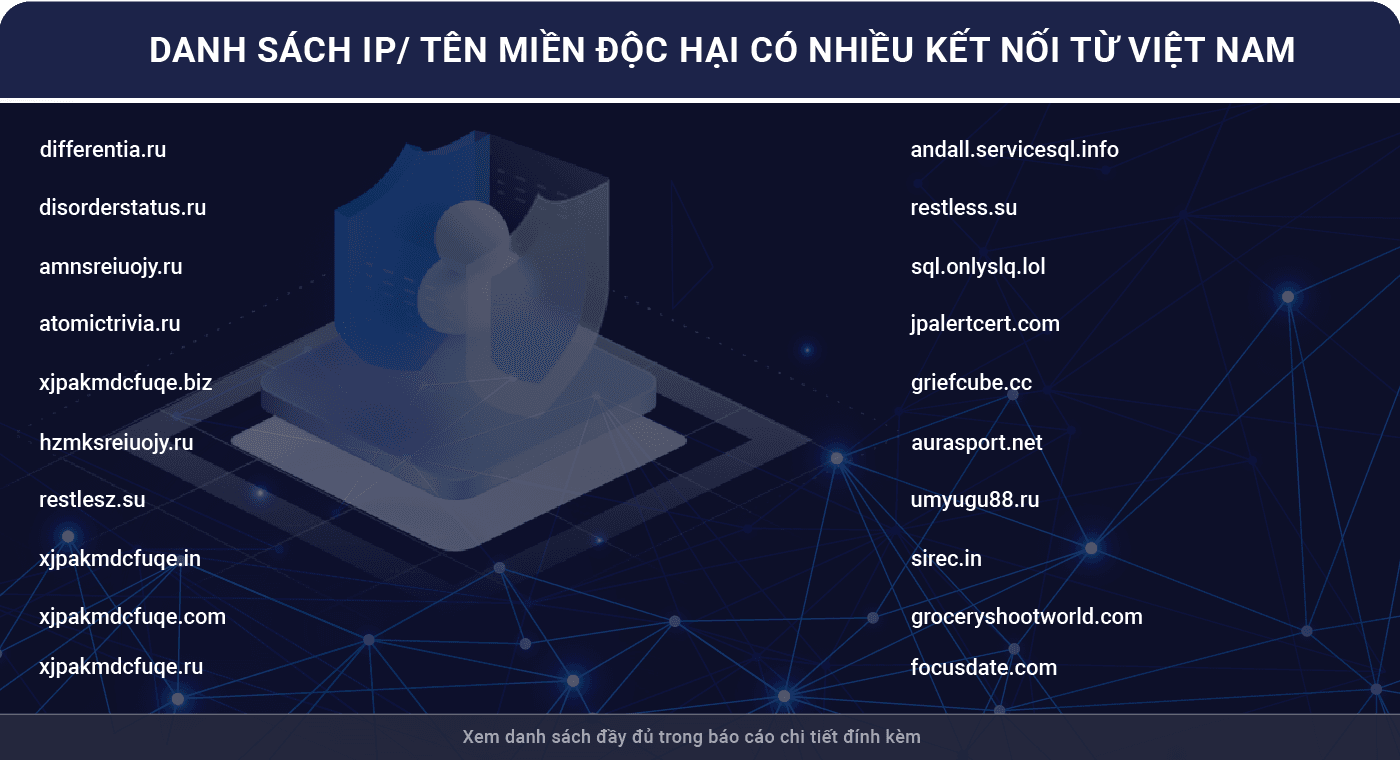

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 1.927 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT27.pdf

- Cảnh báo: Lỗ hổng Nghiêm trọng trong CocoaPods gây nguy hiểm đến các ứng dụng iOS và macOS.

Chiến dịch tấn công APT: Nhóm APT Kimsuky sử dụng tiện ích độc hại TRANSLATEXT trên Chrome nhằm đánh cắp dữ liệu người dùng

Nhóm tấn công APT Kimsuky đã bị phát hiện đang triển khai một tiện ích mở rộng mới trên Google Chrome, có tên là TRANSLATEXT, nhằm mục đích đánh cắp thông tin nhạy cảm.

Kimsuky là một nhóm APT đến từ Triều Tiên bắt đầu hoạt động từ năm 2012 và là một phần của Lazarus, nổi tiếng với các cuộc tấn công gián điệp mạng và tài chính. Nhóm này còn được biết đến với nhiều tên gọi khác nhau như APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail và Velvet Chollima.

Trong thời gian gần đây, Kimsuky đã khai thác lỗ hổng CVE-2017-11882 trong Microsoft Office để phát tán phần mềm keylogger, sử dụng các mồi nhử liên quan đến tuyển dụng việc làm trong các cuộc tấn công vào lĩnh vực quốc phòng và hàng không vũ trụ.

Kimsuky thường sử dụng spear-phishing và kỹ thuật xâm nhập xã hội để tiếp cận các hệ thống. Chiến dịch thường bắt đầu bằng một tệp ZIP giả danh về lịch sử quân đội Hàn Quốc, chứa các tài liệu bằng chữ Hàn và một tệp thực thi. Khi khởi động, tệp thực thi này sẽ tải xuống một script PowerShell từ máy chủ của đối tượng tấn công để thu thập thông tin từ máy tính nạn nhân và gửi lên GitHub. Đồng thời, tệp thực thi cũng sẽ tải thêm mã PowerShell thông qua tệp shortcut (LNK) của Windows. Quy trình này giúp Kimsuky duy trì và mở rộng quyền kiểm soát trên máy tính nạn nhân một cách kín đáo và hiệu quả.

Mục tiêu chính của nhóm APT Kimsuky là các vị trí quan trọng trong lĩnh vực giáo dục và chính phủ. Việc sử dụng các công cụ như TRANSLATEXT trong các chiến dịch tấn công là minh chứng cho sự tinh vi và khả năng che giấu của nhóm Kimsuky, đồng thời đặt ra thách thức lớn đối với các biện pháp bảo mật hiện tại.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng Nghiêm trọng trong CocoaPods gây nguy hiểm đến các ứng dụng iOS và macOS

Gần đây, ba lỗ hổng an toàn thông tin Nghiêm trọng đã được phát hiện trong trình quản lý phụ thuộc CocoaPods, đây là công cụ phổ biến dành cho các dự án sử dụng ngôn ngữ lập trình Swift và Objective-C. Những lỗ hổng này có thể bị khai thác để thực hiện các cuộc tấn công vào chuỗi cung ứng, ảnh hưởng nghiêm trọng đến toàn bộ người dùng bằng cách chiếm quyền kiểm soát các gói ứng dụng (pod) trong CocoaPods để chèn mã độc hại vào các ứng dụng iOS/macOS.

Lỗ hổng CVE-2024-38368 (Điểm CVSS: 9.3) cho phép kẻ tấn công lợi dụng quy trình 'Claim Your Pods' để chiếm quyền kiểm soát các gói ứng dụng (pod) không có người quản lý. Vấn đề này bắt nguồn từ việc di dời máy chủ Trunk vào năm 2014, khiến hàng nghìn gói ứng dụng trở thành không có chủ. Đối tượng tấn công có thể sử dụng API công khai và địa chỉ email được cung cấp trong mã nguồn của CocoaPods (“unclaimed-pods@cocoapods.org”) để chiếm quyền kiểm soát các gói ứng dụng này và chèn mã độc hại vào mã nguồn.

Lỗ hổng CVE-2024-38366 (Điểm CVSS: 10.0) là lỗ hổng nghiêm trọng nhất, cho phép đối tượng tấn công khai thác quy trình xác thực email không an toàn để thực thi mã tùy ý từ xa trên máy chủ Trunk. Điều này cho phép thay đổi hoặc thay thế các gói ứng dụng mà không cần sự can thiệp của người dùng. Việc này đặc biệt nguy hiểm vì đối tượng tấn công có thể thực hiện bất kỳ thao tác nào với gói ứng dụng bị chiếm đoạt.

Lỗ hổng CVE-2024-38367 (Điểm CVSS: 8.2) nằm trong thành phần xác thực email của dịch vụ. Đối tượng tấn công có thể gửi liên kết xác thực email giả mạo, khi người dùng bấm vào, họ sẽ bị chuyển hướng đến miền do đối tượng tấn công kiểm soát, thu thập token phiên của nạn nhân. Hơn nữa, lỗ hổng này có thể được nâng cấp thành một cuộc tấn công chiếm đoạt tài khoản không cần sự tương tác của người dùng thông qua việc giả mạo header HTTP và khai thác các công cụ bảo mật email bị cấu hình sai.

Cả ba lỗ hổng này đã được CocoaPods vá vào tháng 10 năm 2023, đồng thời cài đặt lại tất cả các phiên người dùng để ngăn chặn các khả năng khai thác tiếp theo. Trước đó, vào tháng 3 năm 2023, một công ty bảo mật đã phát hiện một sub-domain bị bỏ quên ("cdn2.cocoapods[.]org") liên quan đến CocoaPods có thể đã bị đối tượng tấn công chiếm dụng thông qua GitHub Pages để lưu trữ payload độc hại.

Đối với người dùng CocoaPods, việc cập nhật lên phiên bản mới nhất và sử dụng các biện pháp bảo mật bổ sung là cực kỳ quan trọng để bảo vệ hệ thống của họ khỏi các mối đe dọa tiềm ẩn.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 531 lỗ hổng, trong đó có 106 lỗ hổng mức Cao, 144 lỗ hổng mức Trung bình, 25 lỗ hổng mức Thấp và 256 lỗ hổng chưa đánh giá. Trong đó có ít nhất 99 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của OpenSSH, GeoServer và Splunk, cụ thể là như sau:

- CVE-2024-6387 (Điểm CVSS: 8.1 – Cao): Lỗ hổng tồn tại trên máy chủ OpenSSH cho phép đối tượng tấn công khai thác lỗi Race Condition, cho phép đối tượng tấn công truy cập và thực hiện các hành vi trái phép. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-36401 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên GeoServer cho phép đối tượng tấn công thực thi mã từ xa thông qua việc truyền vào dữ liệu độc hại tới các phiên GeoServer cấu hình mặc định. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-36991 (Điểm CVSS: 7.5 – Cao): Lỗ hổng tồn tại trên Splunk Enterpise phiên bản Windows cho phép đối tượng tấn công khai thác lỗi Path Traversal để truy cập và thực hiện các hành vi trái phép trên hệ thống. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 39.780 (tăng so với tuần trước 38.212) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 82 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 70 trường hợp tấn công lừa đảo (Phishing), 12 trường hợp tấn công cài cắm mã độc.

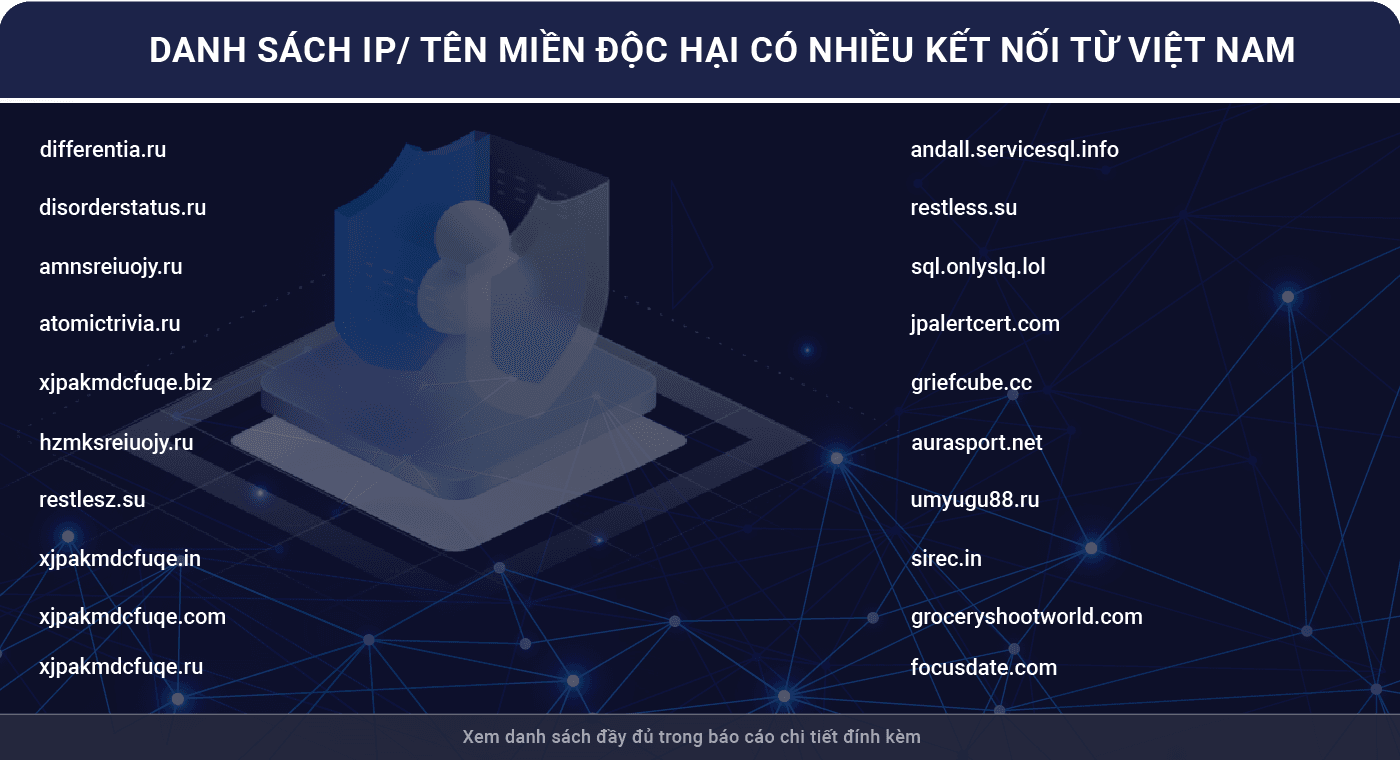

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 1.927 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT27.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025