Khám phá về tấn công PerfektBlue nhằm khai thác Bluetooth BlueSDK

Hàng trăm triệu ô tô Mercedes-Benz, Volkswagen, Skoda có thể dễ bị tổn thương trước chuỗi tấn công mang tên PerfektBlue. Bốn lỗ hổng nghiêm trọng trong chiến dịch này xuất phát từ BlueSDK, một bộ công cụ Bluetooth được phát triển bởi OpenSynergy và tích hợp trên hàng triệu chiếc xe ô tô, có thể bị các tác nhân đe dọa khai thác theo chuỗi để thực thi mã từ xa, từ đó xâm nhập và chiếm quyền điều khiển.

Về Bluetooth BlueSDK

Bluetooth là một chuẩn công nghệ được sử dụng để trao đổi dữ liệu không dây giữa các thiết bị trong khoảng cách ngắn, thường trong vòng 10m. Trong khi đó, BlueSDK của OpenSynergy là một trong bộ công cụ Bluetooth được sử dụng rộng rãi, đặc biệt là trong ngành công nghiệp ô tô. Bộ công cụ này không phụ thuộc vào phần cứng, hỗ trợ công nghệ BR/EDR và giảm thiểu lượng năng lượng tiêu thụ, triển khai nhiều cấu hình Bluetooth tiêu chuẩn.

BlueSDK hiện cung cấp các cấu hình A2DP, AVRCP, VDP, BIP, BPP, CTN, FTP, GPP, HFP, HSP, HCRP, HDP, HID, MAP, OPP, PAN, PBAP, SAP, DUN, FAX, DID, GATT. Sản phẩm được cấp phép bởi Bluetooth Special Interest Group (SIG). Bộ công cụ BlueSDK có thể dễ dàng tích hợp vào bất kỳ hệ điều hành nào, nóđược coi là một framework Bluetooth, nghĩa là các nhà cung cấp có thể thay đổi một số cấu hình để điều chỉnh để phù hợp với hệ thống của họ.

Tấn công PerfektBlue

Như đã đề cập, PerfektBlue đề cập đến bốn lỗ hổng, bao gồm các lỗi bộ nhớ nghiêm trọng và các lỗi logic được tìm thấy trong Bluetooth BlueSDK stack, từ đây các tin tặc có thể kết hợp để thực thi mã từ xa trên hàng triệu phương tiện giao thông, trong đó tập trung vào ngành công nghiệp ô tô. Các nhà nghiên cứu lưu ý, lỗ hổng BlueSDK Bluetooth không chỉ liên quan đến ô tô mà các ngành công nghiệp khác cũng có thể bị ảnh hưởng.

Điều kiện duy nhất đối với cuộc tấn công PerfektBlue là ghép nối với các thiết bị mục tiêu để có mức độ giao tiếp phù hợp. Về cơ bản, rào cản chính khi khai thác PerfektBlue là khoảng cách vật lý. Kẻ tấn công phải tiếp cận mục tiêu trong phạm vi khoảng 7m để ghép nối Bluetooth (tùy thuộc vào hành động của người dùng, với một số hệ thống cấu hình tự động cho phép kết nối Bluetooth nếu trong phạm vi cho phép).

Do BlueSDK chỉ là khung phần mềm, các thiết bị khác nhau có thể chặn ghép nối, giới hạn số lượng yêu cầu ghép nối mà kẻ tấn công có thể thực hiện, hoặc ít nhất là yêu cầu một cú click để chấp nhận ghép nối.

Hãng xe Volkswagen chia sẻ với trang DR rằng việc khai thác phụ thuộc vào 5 điều kiện rất cụ thể:

1. Kẻ tấn công ở trong phạm vi tối đa 5-7m tính từ xe (vì Bluetooth có giới hạn về khoảng cách kết nối).

2. Xe phải bật khóa điện.

3. Hệ thống thông tin giải trí trong xe phải ở chế độ ghép nối.

4. Người dùng phải chủ động chấp nhận kết nối Bluetooth bên ngoài hoặc hệ thống được cấu hình tự động ghép nối mà không cần xác nhận.

Bốn lỗ hổng bị khai thác

Các lỗ hổng trên thiết bị thử nghiệm mà PCA sử dụng để nghiên cứu và xác minh lỗ hổng có thể truy cập được sau khi ghép nối. Tuy nhiên, những lỗ hổng này có khả năng tồn tại trước khi ghép nối trên một số thiết bị sử dụng BlueSDK, vì điều này phụ thuộc rất nhiều vào cách triển khai do nhà phát triển cuối cùng lựa chọn.

CVE-2024-45434: Use-After-Free AVRCP

Lỗ hổng này tồn tại trong Bluetooth BlueSDK stack. Sự cố này xuất phát từ việc thiếu xác thực sự tồn tại của một object. Kẻ tấn công có thể lợi dụng lỗ hổng này để thực thi mã từ xa trong bối cảnh người dùng đang ghép nối Bluetooth.

CVE-2024-45431: Xác thực không đúng CID từ xa của kênh L2CAP

Nguyên nhân của lỗ hổng bắt nguồn từ việc thiếu xác thực ID L2CAP từ xa (CID). Kẻ tấn công có thể lợi dụng lỗ hổng này để tạo một kênh L2CAP với mã định danh null được gán làm CID từ xa.

CVE-2024-45433: Lỗi Incorrect function termination trong RFCOMM

Lỗ hổng này xuất phát từ việc thiếu luồng điều khiển trả về phù hợp sau khi phát hiện điều kiện bất thường. Kẻ tấn công có thể lợi dụng lỗ hổng này để vượt qua xác thực bảo mật.

CVE-2024-45432: Gọi hàm với tham số không chính xác trong RFCOMM

Lỗ hổng tồn tại từ việc sử dụng sai biến làm đối số hàm. Kẻ tấn công có thể lợi dụng lỗ hổng này để gây rò rỉ thông tin.

Thử nghiệm

Các nhà nghiên cứu của PCA không có quyền truy cập vào mã nguồn của sản phẩm BlueSDK, tuy nhiên họ đã tiến hành phân tích tệp thực thi Bluetooth dựa trên BlueSDK đã biên dịch nằm trên thiết bị thử nghiệm, bằng các khai thác bằng chứng khái niệm (PoC) cho ba hệ thống thông tin giải trí của các nhà cung cấp khác nhau.

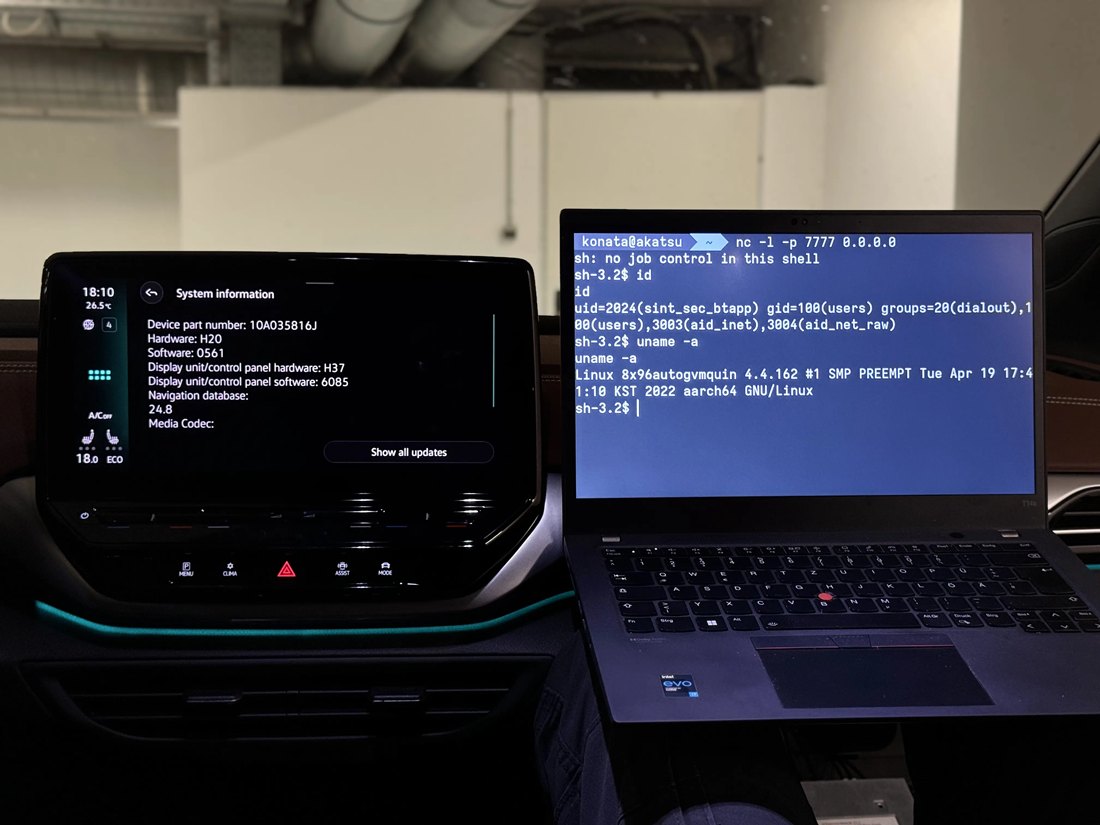

Volkswagen

Trong bản thử nghiệm đầu tiên, các nhà nghiên cứ sử dụng hệ thống thông tin giải trí Volkswagen MEB ICAS3 để xác minh lỗ hổng. Thiết bị thử nghiệm được cài đặt trên dòng xe Volkswagen ID.

Trong hình 1, phía bên phải là minh họa về reverse shell thu được trên TCP/IP sau khi khai thác thành công PerfektBlue. Có thể thấy rằng, kẻ tấn công đã chiếm được quyền người dùng “sint_sec_btapp” hệ thống thông tin giải trí của xe (IVI).

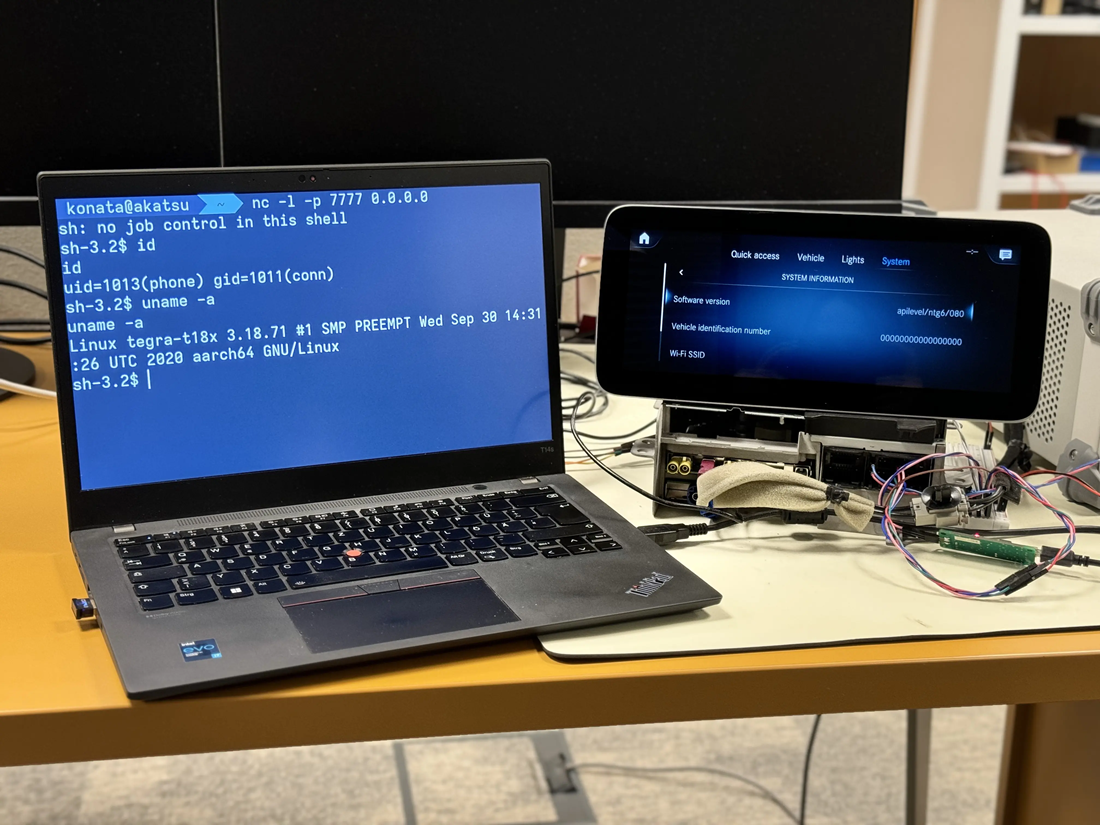

PoC thứ hai cho thấy PerfektBlue có thể được sử dụng để lấy thông tin thực thi mã trên Mercedes-Benz NTG6. Thế hệ mới nhất, NTG7 (2024-2025) cũng có thể bị ảnh hưởng, vì nó được đề cập trong danh sách các thiết bị sử dụng BlueSDK.

Trong hình 2, bên trái là minh họa về reverse shell thu được trên TCP/IP sau khi khai thác thành công PerfektBlue. Kẻ tấn công đã chiếm được quyền người dùng “phone”.

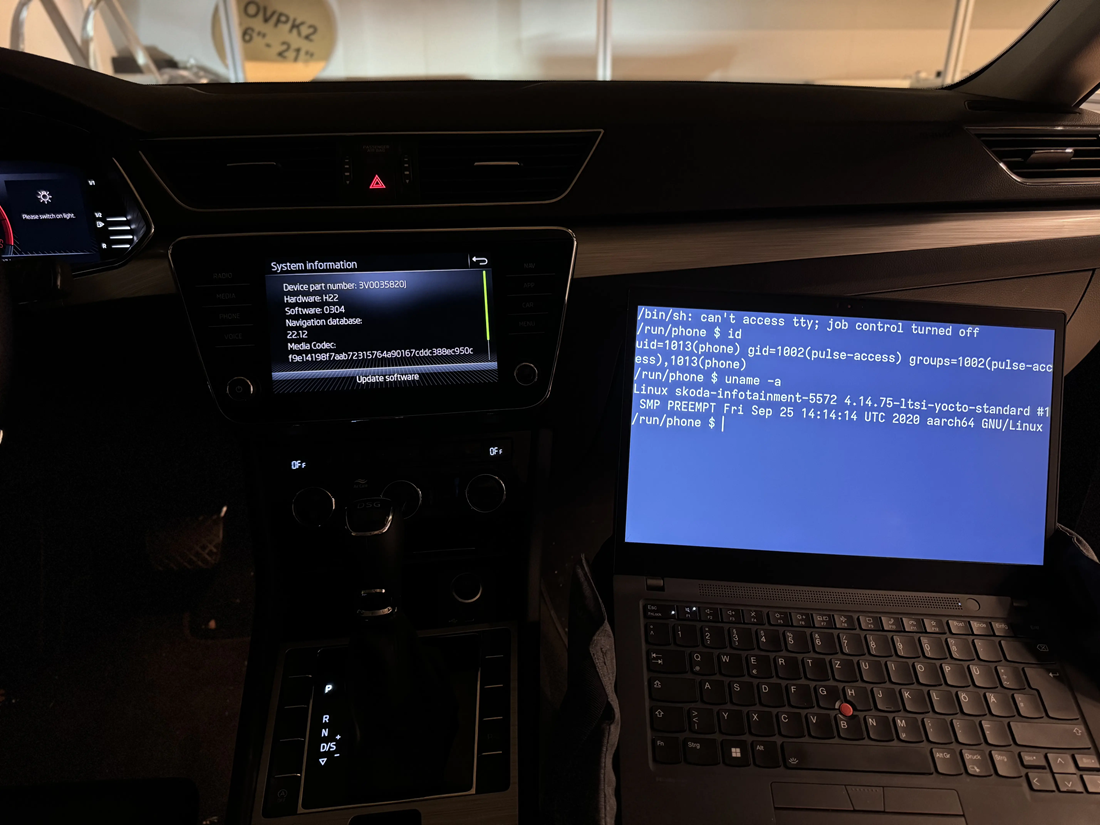

Bản thử nghiệm thứ ba đề cập đến mẫu Skoda MIB3 như một mục tiêu tiềm năng cho cuộc tấn công PerfektBlue. MIB3 được lắp đặt trên dòng xe Skoda Superb và một số dòng xe Volkswagen.

Trong hình 3, bên phải là minh họa về reverse shell được tạo ra trên TCP/IP sau khi khai thác thành công PerfektBlue. Kẻ tấn công có được quyền truy cập “phone”.

BlueSDK được sử dụng rộng rãi đặc biệt trong ngành công nghiệp ô tô. Ngoài ra, framework này cũng được sử dụng trong các lĩnh vực khác, ví dụ như điện thoại di động và thiết bị cầm tay, thế nhưng hầu hết các thiết bị có khả năng dễ bị tấn công đều liên quan đến ô tô.

Quy mô hệ thống bị ảnh hưởng là rất lớn. OpenSynergy tuyên bố trên trang chủ rằng Blue SDK cùng RapidLaunch SDK (được xây dựng trên nền Blue SDK và cũng có thể bị ảnh hưởng) đã tích hợp vào 350 triệu chiếc xe ô tô.

Tính đến thời điểm hiện tại, Mercedes-Benz AG, Volkswagen, Skoda là các hãng xe bị ảnh hưởng lớn nhất. Một nhà sản xuất thứ tư cũng đã được xác nhận bị ảnh hưởng, tuy nhiên danh tính vẫn còn là bí mật và dự kiến sẽ được công bố chi tiết trong khuôn khổ một hội nghị chuyên đề vào tháng 11/2025.

Trong trường hợp khai thác thành công và thực thi mã trên thiết bị, kẻ tấn công có thể theo dõi tọa độ GPS, ghi lại âm thanh bên trong ô tô, lấy thông tin danh bạ điện thoại cá nhân và cuối cùng thực hiện di chuyển ngang sang các thiết bị khác, ví dụ như hệ thống phanh, hệ thống hỗ trợ lái hay điều khiển động cơ đang hoạt động, đồng thời có quyền truy cập vào các thành phần quan trọng khác trên xe ô tô.

Để bảo vệ trước mối đe dọa PerfektBlue, các nhà nghiên cứu khuyến cáo nên cập nhật hệ thống của mình hoặc tắt hoàn toàn chức năng Bluetooth. Bên cạnh đó, người lái xe cần chú ý các yêu cầu kết nối lạ, đồng thời cấu hình không cho phép hệ thống ghép nối tự động.

Trở ngại trong việc vá lỗi

OpenSynergy cho biết đã phát hành bản vá cho khách hàng. Tuy nhiên có những dấu hiệu cho thấy một số lượng không nhỏ các thiết bị chịu ảnh hưởng vẫn dễ bị tấn công. Ví dụ, vào ngày 23/6 vừa qua, một nhà sản xuất thiết bị gốc (OEM) giấu tên nói với các nhà nghiên cứu rằng chưa nhận được bản vá, thậm chí chưa được thông báo rằng thiết bị của họ có lỗ hổng.

Thực tế, BlueSDK thường được bên thứ ba tích hợp vào các mô-đun chức năng, sau đó được OEM tùy biến, đóng gói lại và gắn thương hiệu riêng. Chính vì mối quan hệ phức tạp giữa nhà cung cấp và các hãng sản xuất, khiến nhiều OEM không nắm rõ toàn bộ thành phần phần mềm đang sử dụng trong hệ thống, cũng như việc thông báo chậm đến các OEM, dẫn đến việc chậm triển khai bản vá bảo mật khi sự cố xảy ra.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025