Chiến dịch Glassworm quay trở lại trong làn sóng thứ ba của các gói VS Code độc hại

Chiến dịch Glassworm lần đầu tiên xuất hiện trên OpenVSX và Microsoft Visual Studio vào tháng 10/2025, hiện đang ở đợt tấn công thứ ba, với 24 gói mới được thêm vào hai nền tảng này.

OpenVSX và Microsoft Visual Studio Marketplace đều là kho lưu trữ tiện ích mở rộng cho các trình soạn thảo tương thích với VS Code, được các nhà phát triển sử dụng để cài đặt hỗ trợ ngôn ngữ, framework, công cụ, chủ đề và các tiện ích bổ sung khác.

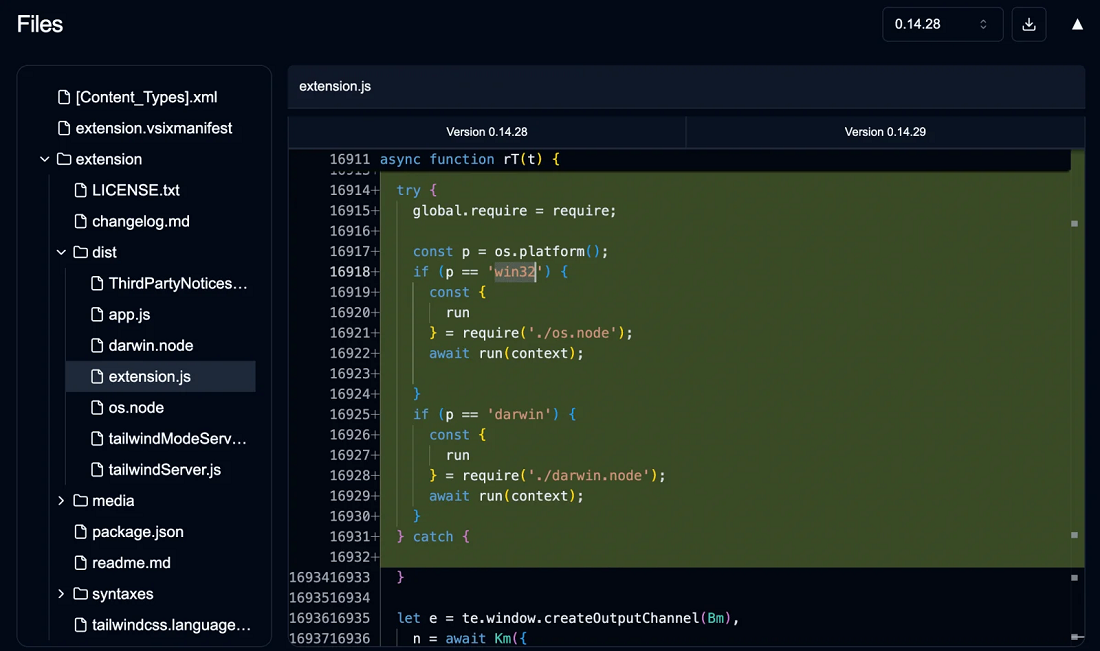

Lần đầu tiên được Công ty an ninh mạng Koi Security phát hiện vào ngày 20/10/2025, Glassworm là phần mềm độc hại sử dụng “ký tự Unicode vô hình” để ẩn mã của nó tránh việc bị kiểm tra và phân tích.

Khi các nhà phát triển cài đặt mã độc này vào môi trường của họ, Glassworm sẽ được thực thi và đánh cắp tài khoản GitHub, npm và OpenVSX cũng như dữ liệu ví tiền điện tử từ 49 tiện ích mở rộng. Hơn nữa, phần mềm độc hại triển khai proxy SOCKS để định tuyến lưu lượng độc hại qua máy tính của nạn nhân và cài đặt máy khách HVNC để cung cấp cho kẻ điều hành quyền truy cập từ xa một cách bí mật.

Mặc dù ban đầu Glassworm đã bị xóa và không còn tồn tại trong kho lưu trữ tiện ích mở rộng, nhưng ngay sau đó, phần mềm độc hại quay trở lại trên cả hai trang web với các tiện ích mở rộng và tài khoản nhà xuất bản mới. Trước đó, Open VSX tuyên bố sự cố đã được kiểm soát hoàn toàn, với việc nền tảng thay đổi các token truy cập bị xâm phạm.

Sự xuất hiện trở lại của Glassworm được phát hiện bởi nhà nghiên cứu John Tuckner đến từ Công ty an ninh mạng Secure Annex, người báo cáo rằng tên gói cho thấy phạm vi nhắm mục tiêu rộng bao gồm các công cụ phổ biến và framework dành cho nhà phát triển như Flutter, Vim, Yaml, Tailwind, Svelte, React Native và Vue.

VS Marketplace: iconkieftwo.icon-theme-materiall; prisma-inc.prisma-studio-assistance; prettier-vsc.vsce-prettier; flutcode.flutter-extension; csvmech.csvrainbow; codevsce.codelddb-vscode; saoudrizvsce.claude-devsce; clangdcode.clangd-vsce; cweijamysq.sync-settings-vscode; bphpburnsus.iconesvscode; klustfix.kluster-code-verify; vims-vsce.vscode-vim

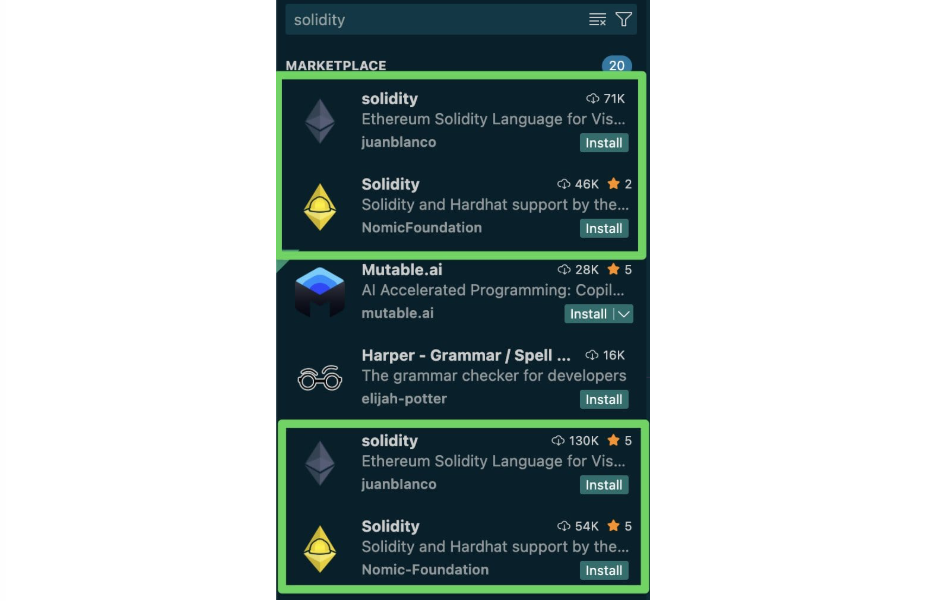

OpenVSX: bphpburn.icons-vscode; tailwind-nuxt.tailwindcss-cho-react; flutcode.flutter-extension; yamlcode.yaml-vscode-extension; saoudrizvsce.claude-dev; saoudrizvsce.claude-devsce; vitalik.solidity.

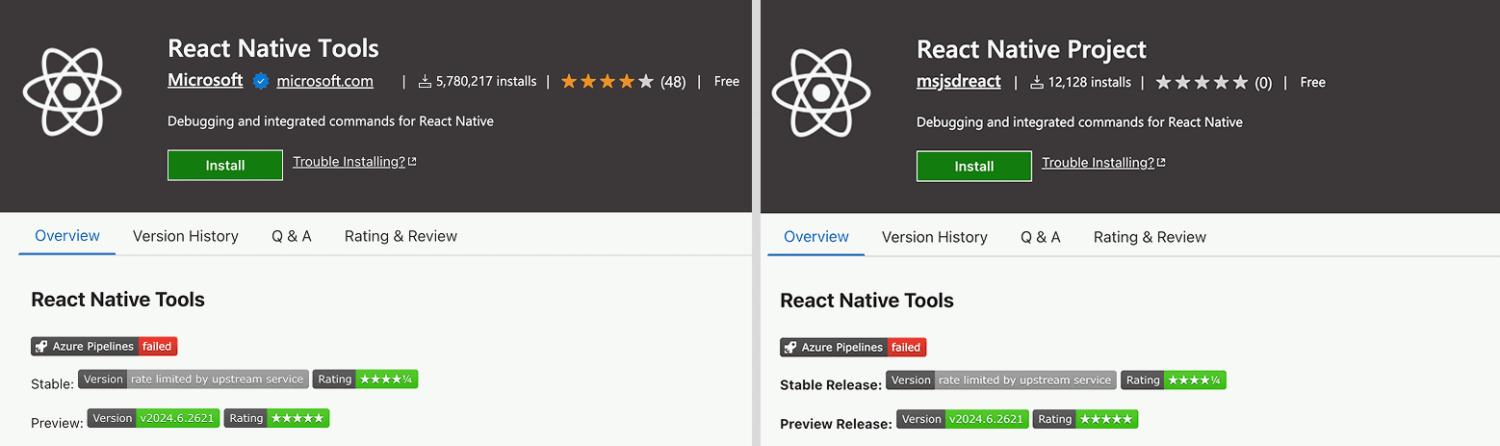

Khi các gói được chấp nhận trên marketplace, nhà xuất bản sẽ đưa ra bản cập nhật để chèn mã độc vào, sau đó tăng số lượt tải xuống để khiến chúng có vẻ hợp pháp và đáng tin cậy. Ngoài ra, việc tăng số lượt tải xuống một cách giả tạo có thể thao túng kết quả tìm kiếm, khiến tiện ích mở rộng độc hại xuất hiện ở vị trí cao hơn trong kết quả, thường rất giống với các dự án hợp pháp mà nó mạo danh.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

5 cách phổ biến mà tin tặc sử dụng để tấn công tài khoản ngân hàng

5 cách phổ biến mà tin tặc sử dụng để tấn công tài khoản ngân hàng

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

-

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal