Cảnh báo an toàn thông tin Tuần 51/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Phát hiện nhóm UAC-0125 khai thác Cloudflare Workers để phát tán mã độc giả danh ứng dụng Army+.

- Cảnh báo: Ghi nhận lỗ hổng an toàn thông tin nghiêm trọng tồn tại trên Fortinet EMS cho phép đối tượng tấn công khai thác có thể triển khai các công cụ cho phép truy cập từ xa.

Chiến dịch tấn công APT: Phát hiện nhóm UAC-0125 khai thác Cloudflare Workers để phát tán mã độc giả danh ứng dụng Army+

Gần đây, phía cơ quan CERT-UA thuộc Ukraine đã ghi nhận thông tin về nhóm đối tượng tấn công UAC-0125 đang khai thác dịch vụ Cloudflare Workers để đánh lừa các quân nhân của quốc gia này tải xuống mã độc giả danh ứng dụng Army+, một ứng dụng thuộc sở hữu của Bộ Quốc Phòng phát hành phục vụ mục tiêu số hóa quốc gia.

Người dùng khi truy cập vào các trang Cloudflare Workers giả mạo sẽ được yêu cầu tải xuống file thực thi của ứng dụng, file này tạo bởi Nullsoft Scriptable Install System (NSIS) là một công cụ mã nguồn mở dùng để tạo các bộ cài cho hệ điều hành.

Khi thực thi file, một file bù nhìn sẽ được mở lên cho người dùng, cùng lúc đó một đoạn script PowerShell có chức năng cài OpenSSH lên thiết bị, tạo cặp khóa RSA, bổ sung khóa công khai vừa tạo vào file “authorized_keys” rồi chuyển khóa bí mật tới máy chủ C&C thông qua mạng ẩn danh TOR.

Mục tiêu của chiến dịch này là đạt được quyền truy cập từ xa tới thiết bị, hệ thống của người dùng; hiện chưa rõ cách thức đường dẫn tới các website này được phát tán như nào.

Ngoài ra, cơ quan bảo mật cũng đã ghi nhận nhóm UAC-0125 có liên kết tới cụm UAC-0002 (hay APT44, FROZENBARENTS, Sandworm, Seashell Blizzard và Voodoo Bear) là một nhóm APT có liên kết với Unit 74455 hậu thuẫn bởi Nga. Đồng thời, trong tháng 12/2024, Fortra cũng đã ghi nhận xu hướng leo thang của việc lợi dụng các dịch vụ chính thống trong chiến dịch tấn công khai thác Cloudflare Workers và Pages để lưu các website đăng nhập Microsoft 365, xác thực captcha giả mạo nhằm mục đích đánh cắp thông tin xác thực của người dùng.

Xu hướng được ghi nhận chỉ ra việc tăng 198% về số lượng tấn công phishing nhằm vào Cloudflare Pages (tăng từ 460 lên tới 1.370); còn trên Cloudflare Workers đã tăng 40% (từ 2.447 lên tới 4.999).

Thông tin về chiến dịch được công bố trong bối cảnh hội đồng Châu Âu đưa ra án phạt cho 16 cá nhân và 3 đơn vị thuộc Nga. Án phạt cũng nhằm Doppelganger, một mạng lưới tin giả thuộc Nga đưa tin về tình hình chiến sự giữa Nga – Ukraine.

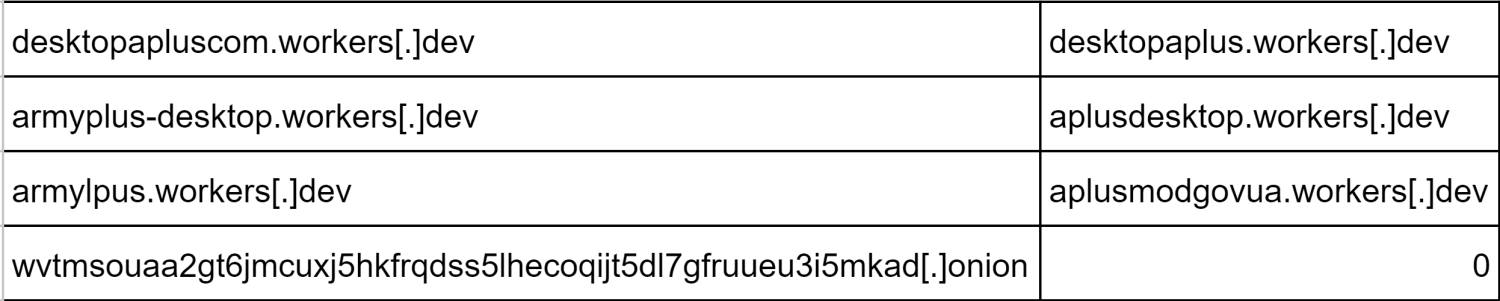

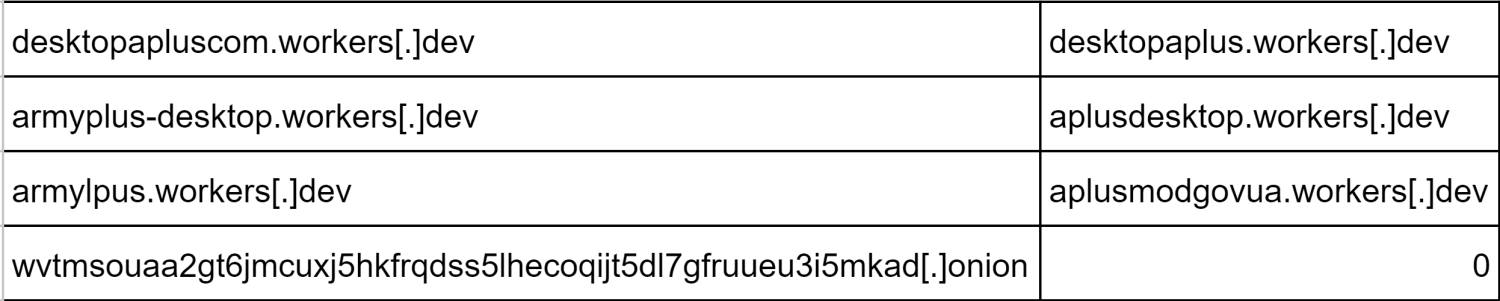

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Ghi nhận lỗ hổng an toàn thông tin nghiêm trọng tồn tại trên Fortinet EMS cho phép đối tượng tấn công khai thác có thể triển khai các công cụ cho phép truy cập từ xa”

Gần đây, đã ghi nhận một lỗ hổng an toàn thông tin (hiện đã có bản vá) tồn tại trên Fortinet FortiClient EMS bị khai thác bởi các đối tượng tấn công trong chiến dịch tấn công với mục đích triển khai các phần mềm cho phép truy cập từ xa như AnyDesk và ScreenConnect.

Lỗ hổng có mã định danh CVE-2023-48788 (Điểm CVSS: 9.3), là lỗi SQL Injection cho phép đối tượng thực thi mã, câu lệnh độc hại mà không cần phải ủy quyền thông qua các gói dữ liệu độc hại được gửi tới giải pháp.

Việc khai thác trong chiến dịch được ghi nhận vào tháng 10/2024, nhằm vào một máy chủ Windows kết nối công cộng của một công ty, trong đó có 2 cổng đang mở phục vụ cho giải pháp FortiClient EMS.

Cụ thể, trong chiến dịch này, đối tượng tấn công đã khai thác lỗ hổng CVE-2023-48788 làm vector xâm nhập đầu vào, sau đó tiến hành cài đặt file thực thi của ScreenConnect để cho phép việc truy cập từ xa sau này tới thiết bị bị ảnh hưởng. Ngoài ra, đối tượng tấn công này còn tải lên các payload độc hại bổ sung để rà quét, lây lan tới các thiết bị cùng mạng thông qua việc liệt kê tài nguyên mạng, thu thập thông tin xác thực trong lúc né tránh phát hiện sử dụng các kỹ thuật chuyên dụng.

Một số công cụ đáng chú ý được phát tán gồm có:

Vào ngày 23/10/2024, Kaspersky cũng đã ghi nhận nỗ lực khai thác lỗ hổng này một cách chuyên sâu hơn với việc thực thi script PowerShell lưu trên domain “webhook[.]site” để thu thập các gói tin phản hồi trả về từ các mục tiêu chịu ảnh hưởng của lỗ hổng này.

Thông tin về lỗ hổng trên giải pháp của Fortinet được công bố trong bối cảnh 8 tháng đã trôi qua kể từ khi một chiến dịch khác khai thác lỗ hổng được ghi nhận.

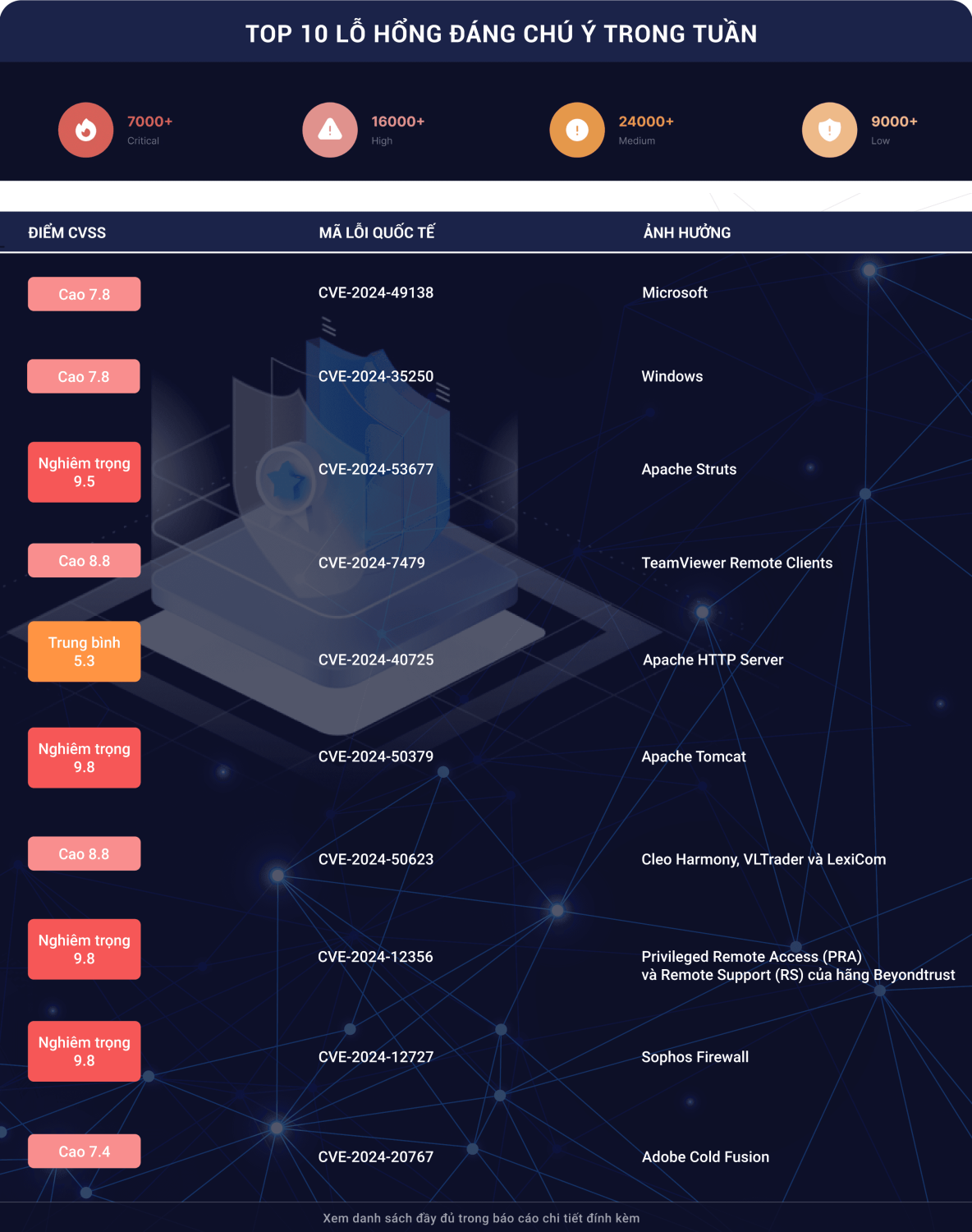

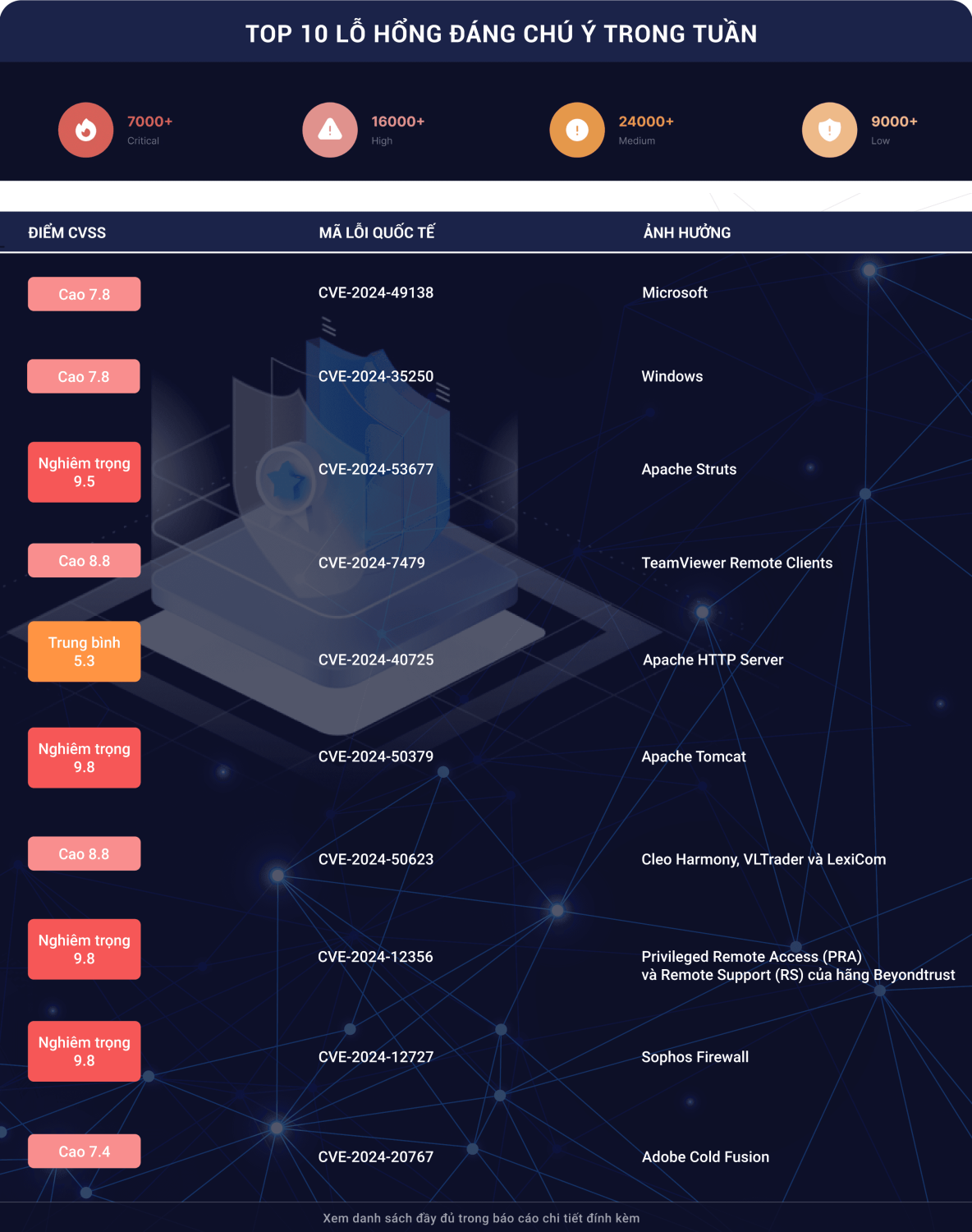

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 668 lỗ hổng, trong đó có 300 lỗ hổng mức Cao, 263 lỗ hổng mức Trung bình, 14 lỗ hổng mức Thấp và 91 lỗ hổng chưa đánh giá. Trong đó có ít nhất 133 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Windows và Apache, cụ thể là như sau:

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 31.516 (giảm so với tuần trước 32.060) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 37 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 37 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

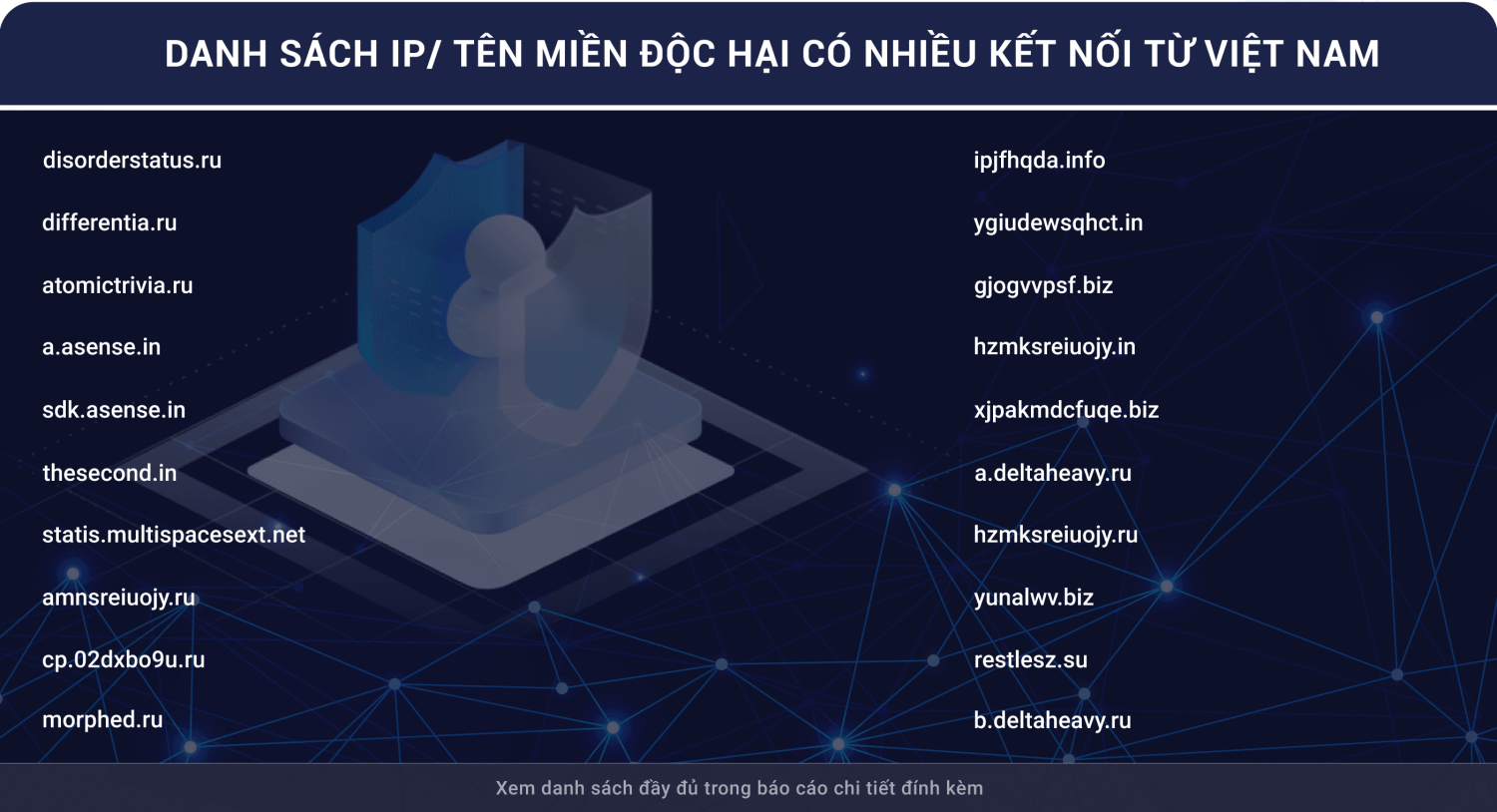

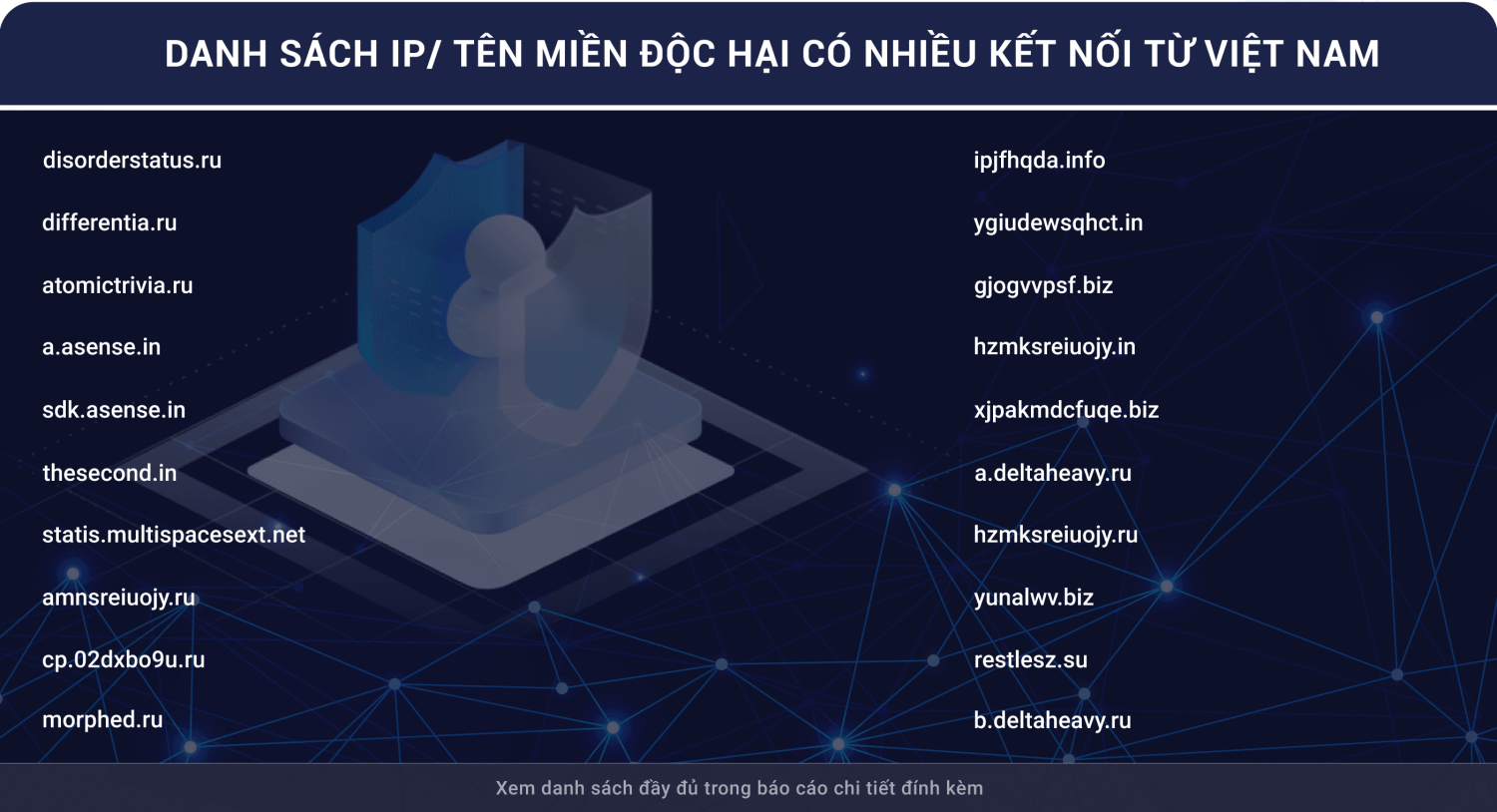

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 6.227 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 227 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 6.000 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT51.pdf

- Cảnh báo: Ghi nhận lỗ hổng an toàn thông tin nghiêm trọng tồn tại trên Fortinet EMS cho phép đối tượng tấn công khai thác có thể triển khai các công cụ cho phép truy cập từ xa.

Chiến dịch tấn công APT: Phát hiện nhóm UAC-0125 khai thác Cloudflare Workers để phát tán mã độc giả danh ứng dụng Army+

Gần đây, phía cơ quan CERT-UA thuộc Ukraine đã ghi nhận thông tin về nhóm đối tượng tấn công UAC-0125 đang khai thác dịch vụ Cloudflare Workers để đánh lừa các quân nhân của quốc gia này tải xuống mã độc giả danh ứng dụng Army+, một ứng dụng thuộc sở hữu của Bộ Quốc Phòng phát hành phục vụ mục tiêu số hóa quốc gia.

Người dùng khi truy cập vào các trang Cloudflare Workers giả mạo sẽ được yêu cầu tải xuống file thực thi của ứng dụng, file này tạo bởi Nullsoft Scriptable Install System (NSIS) là một công cụ mã nguồn mở dùng để tạo các bộ cài cho hệ điều hành.

Khi thực thi file, một file bù nhìn sẽ được mở lên cho người dùng, cùng lúc đó một đoạn script PowerShell có chức năng cài OpenSSH lên thiết bị, tạo cặp khóa RSA, bổ sung khóa công khai vừa tạo vào file “authorized_keys” rồi chuyển khóa bí mật tới máy chủ C&C thông qua mạng ẩn danh TOR.

Mục tiêu của chiến dịch này là đạt được quyền truy cập từ xa tới thiết bị, hệ thống của người dùng; hiện chưa rõ cách thức đường dẫn tới các website này được phát tán như nào.

Ngoài ra, cơ quan bảo mật cũng đã ghi nhận nhóm UAC-0125 có liên kết tới cụm UAC-0002 (hay APT44, FROZENBARENTS, Sandworm, Seashell Blizzard và Voodoo Bear) là một nhóm APT có liên kết với Unit 74455 hậu thuẫn bởi Nga. Đồng thời, trong tháng 12/2024, Fortra cũng đã ghi nhận xu hướng leo thang của việc lợi dụng các dịch vụ chính thống trong chiến dịch tấn công khai thác Cloudflare Workers và Pages để lưu các website đăng nhập Microsoft 365, xác thực captcha giả mạo nhằm mục đích đánh cắp thông tin xác thực của người dùng.

Xu hướng được ghi nhận chỉ ra việc tăng 198% về số lượng tấn công phishing nhằm vào Cloudflare Pages (tăng từ 460 lên tới 1.370); còn trên Cloudflare Workers đã tăng 40% (từ 2.447 lên tới 4.999).

Thông tin về chiến dịch được công bố trong bối cảnh hội đồng Châu Âu đưa ra án phạt cho 16 cá nhân và 3 đơn vị thuộc Nga. Án phạt cũng nhằm Doppelganger, một mạng lưới tin giả thuộc Nga đưa tin về tình hình chiến sự giữa Nga – Ukraine.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Ghi nhận lỗ hổng an toàn thông tin nghiêm trọng tồn tại trên Fortinet EMS cho phép đối tượng tấn công khai thác có thể triển khai các công cụ cho phép truy cập từ xa”

Gần đây, đã ghi nhận một lỗ hổng an toàn thông tin (hiện đã có bản vá) tồn tại trên Fortinet FortiClient EMS bị khai thác bởi các đối tượng tấn công trong chiến dịch tấn công với mục đích triển khai các phần mềm cho phép truy cập từ xa như AnyDesk và ScreenConnect.

Lỗ hổng có mã định danh CVE-2023-48788 (Điểm CVSS: 9.3), là lỗi SQL Injection cho phép đối tượng thực thi mã, câu lệnh độc hại mà không cần phải ủy quyền thông qua các gói dữ liệu độc hại được gửi tới giải pháp.

Việc khai thác trong chiến dịch được ghi nhận vào tháng 10/2024, nhằm vào một máy chủ Windows kết nối công cộng của một công ty, trong đó có 2 cổng đang mở phục vụ cho giải pháp FortiClient EMS.

Cụ thể, trong chiến dịch này, đối tượng tấn công đã khai thác lỗ hổng CVE-2023-48788 làm vector xâm nhập đầu vào, sau đó tiến hành cài đặt file thực thi của ScreenConnect để cho phép việc truy cập từ xa sau này tới thiết bị bị ảnh hưởng. Ngoài ra, đối tượng tấn công này còn tải lên các payload độc hại bổ sung để rà quét, lây lan tới các thiết bị cùng mạng thông qua việc liệt kê tài nguyên mạng, thu thập thông tin xác thực trong lúc né tránh phát hiện sử dụng các kỹ thuật chuyên dụng.

Một số công cụ đáng chú ý được phát tán gồm có:

- webbrowserpassview.exe, công cụ khôi phục mật khẩu làm lộ mật khẩu được lưu trên trình duyệt Internet Explorer (phiên bản 4.0 – 11.0), Mozilla Firefox (mọi phiên bản), Google Chrome, Safari và Opera;

- Mimikatz

- netpass64.exe, công cụ khôi phục mật khẩu;

- netscan.exe, công cụ rà quét mạng.

Vào ngày 23/10/2024, Kaspersky cũng đã ghi nhận nỗ lực khai thác lỗ hổng này một cách chuyên sâu hơn với việc thực thi script PowerShell lưu trên domain “webhook[.]site” để thu thập các gói tin phản hồi trả về từ các mục tiêu chịu ảnh hưởng của lỗ hổng này.

Thông tin về lỗ hổng trên giải pháp của Fortinet được công bố trong bối cảnh 8 tháng đã trôi qua kể từ khi một chiến dịch khác khai thác lỗ hổng được ghi nhận.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 668 lỗ hổng, trong đó có 300 lỗ hổng mức Cao, 263 lỗ hổng mức Trung bình, 14 lỗ hổng mức Thấp và 91 lỗ hổng chưa đánh giá. Trong đó có ít nhất 133 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Windows và Apache, cụ thể là như sau:

- CVE-2024-49138 (Điểm CVSS: 7.8 - Cao): Lỗ hổng tồn tại trên Windows cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-35250 (Điểm CVSS: 7.8 – Cao): Lỗ hổng tồn tại trên Windows 10, Windows 11 tại thành phần Windows Kernel-Mode Driver, cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-53677 (Điểm CVSS: 9.5 – Nghiêm trọng): Lỗ hổng tồn tại trên Apache Struts, đối tượng tấn công có thể thực thi mã từ xa thông qua việc khai thác lỗi tải lên file cho phép đối tượng khai thác lỗi path traversal và tải lên các file độc hại. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 31.516 (giảm so với tuần trước 32.060) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 37 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 37 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 6.227 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 227 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 6.000 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT51.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025