Cảnh báo an toàn thông tin Tuần 48/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm APT “Earth Estries” sử dụng mã độc GHOSTSPIDER trong chiến dịch tấn công nhằm vào ngành viễn thông tại hơn 12 quốc gia.

- Cảnh báo: Lỗ hổng nghiêm trọng tồn tại trên plugin “Anti-Spam” của WordPress khiến hơn 200.000 website đứng trước nguy cơ bị ảnh hưởng bởi tấn công thực thi mã từ xa.

Chiến dịch tấn công APT: Nhóm APT “Earth Estries” sử dụng mã độc GHOSTSPIDER trong chiến dịch tấn công nhằm vào ngành viễn thông tại hơn 12 quốc gia

Gần đây, các chuyên gia bảo mật đã ghi nhận nhóm tấn công Earth Estries đang sử dụng mã độc backdoor mới có tên “GHOSTSPIDER” trong chiến dịch tấn công nhằm vào công ty thuộc ngành điện tử viễn thông tại các quốc gia Đông Nam Á. Trong chiến dịch, nhóm đối tượng còn sử dụng mã độc backdoor đa nền tảng MASOL RAT (Backdr-NQ) lên các hệ thống Linux thuộc hệ thống mạng của chính phủ tại các quốc gia này.

Theo thống kê từ chuyên gia bảo mật, Earth Estries đã thành công xâm nhập vào hơn 20 tổ chức thuộc lĩnh vực điện tử viễn thông, công nghệ, tư vấn, hóa học, vận chuyển và các đơn vị thuộc chính phủ cũng như các tổ chức phi lợi nhuận. Hiện danh scác quốc gia bị ảnh hưởng được ghi nhận cụ thể như sau: Afghanistan, Brazil, Eswatini, Ấn Độ, Indonesia, Malaysia, Pakistan, Philippines, Nam Phi, Đài Loan, Thái Lan, Mỹ và Việt Nam.

Nhóm tấn công Earth Estries đã đi vào hoạt động kể từ năm 2020 với các tên khác như FamousSparrow, GhostEmperor, Salt Typhoon và UNC2286, nhằm vào các đơn vị chính phủ, công ty điện tử viễn thông tại Mỹ, các quốc gia cùng Châu Á Thái Bình Dương, Trung Đông và Nam Phi.

Một số công cụ đáng chú ý được sử dụng bởi nhóm là rootkit Demodex và mã độc Deed RAT (SNAPPYBEE), là phiên bản mã độc cải tiến của ShadowPad và được sử dụng bởi nhiều nhóm APT thuộc Trung Quốc. Ngoài ra, nhóm Earth Estries còn sử dụng các mã độc backdoor, đánh cắp thông tin như Crowdoor, SparrowDoor, HemiGate, TrillClient và Zingdoor.

Việc xâm nhập đầu vào của nhóm được thực hiện thông qua khai thác các lỗ hổng an toàn thông tin tồn tại trên Ivanti Connect Secure (CVE-2023-46805 và CVE-2024-21887), Fortinet FortiClient EMS (CVE-2023-48788), Sophos Firewall (CVE-2022-3236), Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065 hay ProxyLogon). Sau đó, nhóm đối tượng sẽ triển khai các mã độc như Deed RAT, Demodex và GHOSTSPIDER với mục đích gián điệp không gian mạng dài hạn.

Được biết, hạ tầng C&C phức tạp với nhiều backdoor được quản lý bởi các đội hạ tầng khác nhau đã tô điểm cho tính phức phức tạp trong hoạt động của nhóm đối tượng tấn công. Trong đó, GHOSTSPIDER kết nối tới hạ tầng này sử dụng giao thức liên lạc tự tạo được bảo vệ bởi TLS và tải xuống các module bổ sung chức năng cần thiết cho mục tiêu tấn công của nhóm đối tượng.

Ý kiến từ các chuyên gia bảo mật cho rằng: “Earth Estries thực hiện các chiến dịch tấn công một cách kín đáo bắt đầu từ các thiết bị nằm ở viền của không gian mạng và phát tán tới môi trường cloud khiến việc phát hiện trở nên khó khăn. Nhóm đối tượng còn sử dụng kết hợp nhiều biện pháp thiết lập mạng vận hành có vai trò che giấu dấu vết hoạt động của nhóm, qua đó cho thấy nhóm đối tượng này có một cách tiếp cận tinh vi tới việc xâm nhập, theo dõi mục tiêu của mình”.

Ngoài ra, các công ty điện tử viễn thông gần đây đã trở thành mục tiêu của nhiều nhóm tấn công có liên kết tới Trung Quốc như Granite Typhoon và Liminal Panda.

Danh sách một số IoC được ghi nhận Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng nghiêm trọng tồn tại trên plugin “Anti-Spam” của WordPress khiến hơn 200.000 website đứng trước nguy cơ bị ảnh hưởng bởi tấn công thực thi mã từ xa

Gần đây, các chuyên gia bảo mật đã ghi nhận thông tin về hai lỗ hổng an toàn thông tin mức Nghiêm trọng gây ảnh hưởng tới plugin “Anti-Spam” và “FireWall” cho WordPress. Đối tượng tấn công sau khi khai thác thành công lỗ hổng có thể cài và bật các plugin độc hại trên website, qua đó cho phép thực thi mã từ xa.

Hai lỗ hổng có mã CVE-2024-10542 (Điểm CVSS: 9.8) và CVE-2024-10781 (Điểm CVSS: 10.0) và đã được xử lý trong phiên bản 6.44, 6.45 được phát hành trong tháng.

Được biết, các plugin bị ảnh hưởng bởi lỗ hổng được coi là “plugin thông dụng cho việc chống spam” nhằm chặn các bình luận, lượt đăng kí, khảo sát… mang tính spam.

Chi tiết về cả hai lỗ hổng là về lỗi bỏ qua biện pháp xác ủy quyền, từ đó cho phép đối tượng tấn công cài và bật các plugin tùy ý, qua đó khiến website chịu ảnh hưởng bởi các lỗ hổng an toàn thông tin tồn tại trên plugin đó.

Đối với lỗ hổng CVE-2024-10781, vấn đề nằm tại việc thiếu sót trong việc kiểm soát giá trị rỗng trên “api_key” tại hàm “function”; còn lỗ hổng CVE-2024-10542 bắt nguồn từ việc bỏ qua biện pháp ủy quyền thông qua hình thức DNS Spoofing trên hàm checkWithoutToken().

Người dùng được khuyến nghị là nên cập nhật bản vá sớm nhất có thể cho các website của mình để giảm nguy cơ bị chịu ảnh hưởng bởi các chiến dịch tấn công khai thác hai lỗ hổng này.

Thông tin này được công bố trong bối cảnh Sucuri cảnh báo về nhiều chiến dịch tấn công khai thác website WordPress để chèn các đoạn mã độc hại có chức năng điều hướng người dùng tới các web độc hại khác thông qua quảng cáo, rà quét thông tin đăng nhập, phát tán mã độc có chức năng ghi nhận mật khẩu admin và thực thi mã PHP tùy ý trên máy chủ.

2. ĐIỂM YẾU, LỖ HỔNG

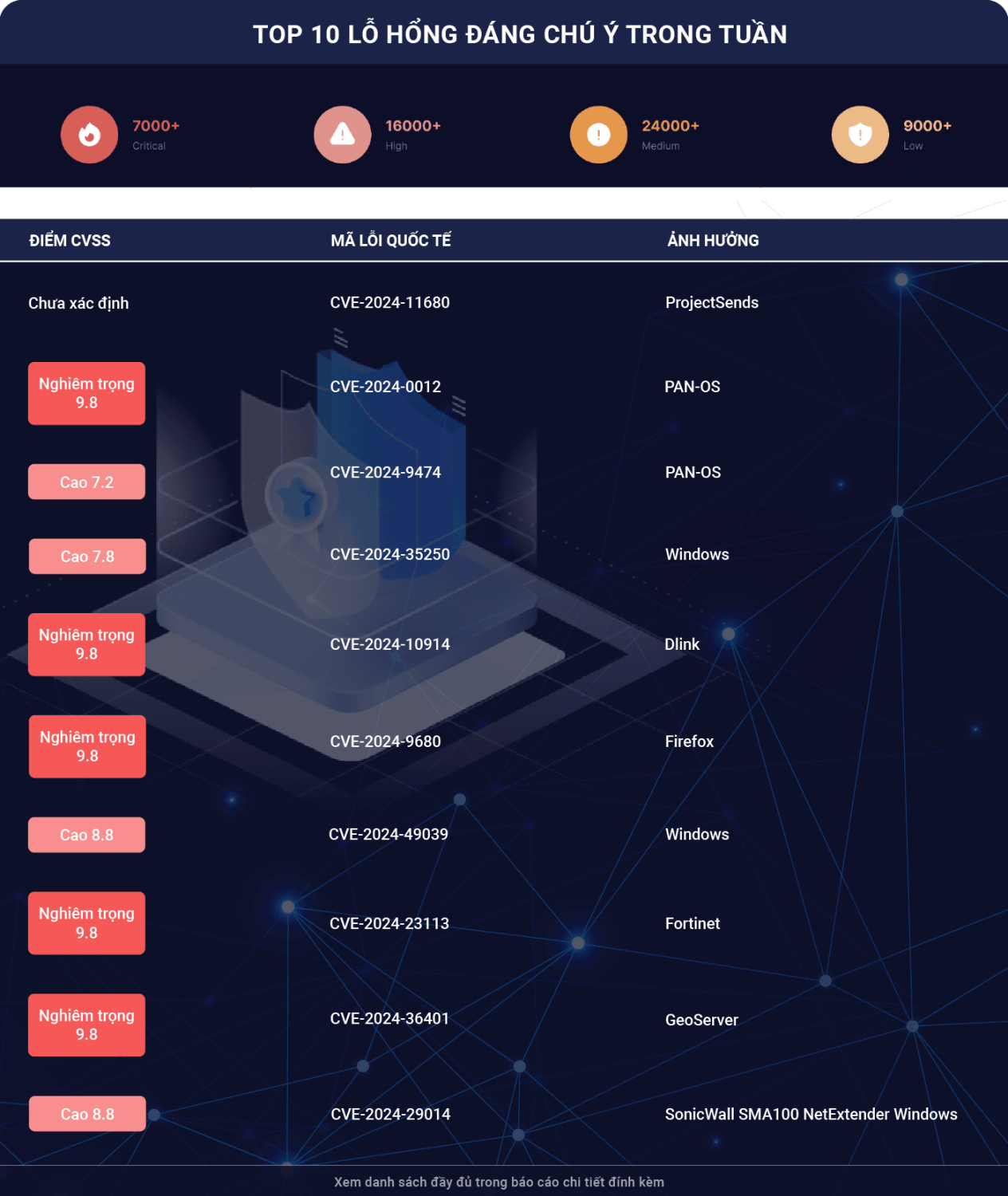

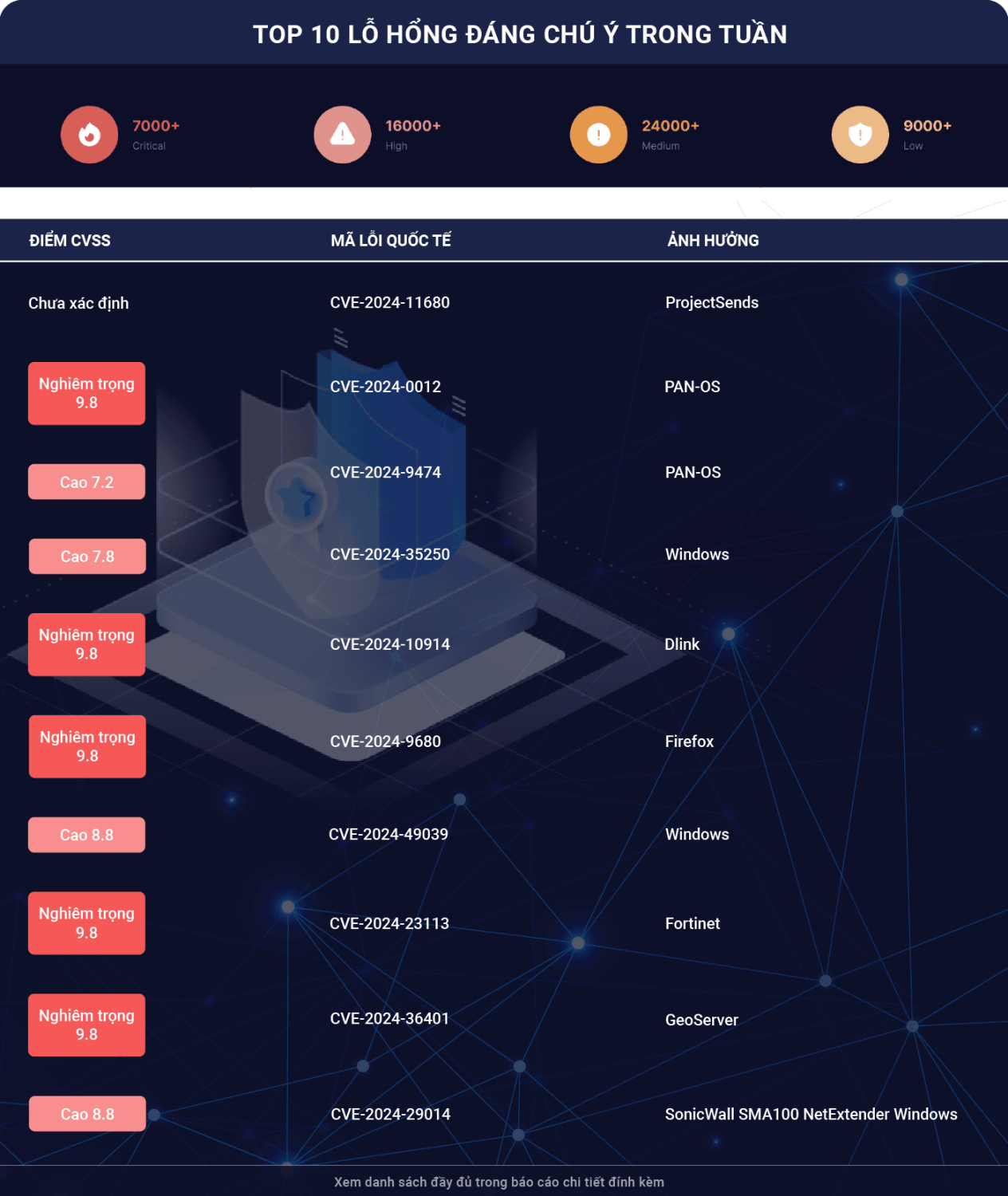

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 511 lỗ hổng, trong đó có 198 lỗ hổng mức Cao, 197 lỗ hổng mức Trung bình, 26 lỗ hổng mức Thấp và 90 lỗ hổng chưa đánh giá. Trong đó có ít nhất 89 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của ProjectSend và Palo Alto Networks, cụ thể là như sau:

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 35.190 (tăng so với tuần trước 34.886) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 25 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 25 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

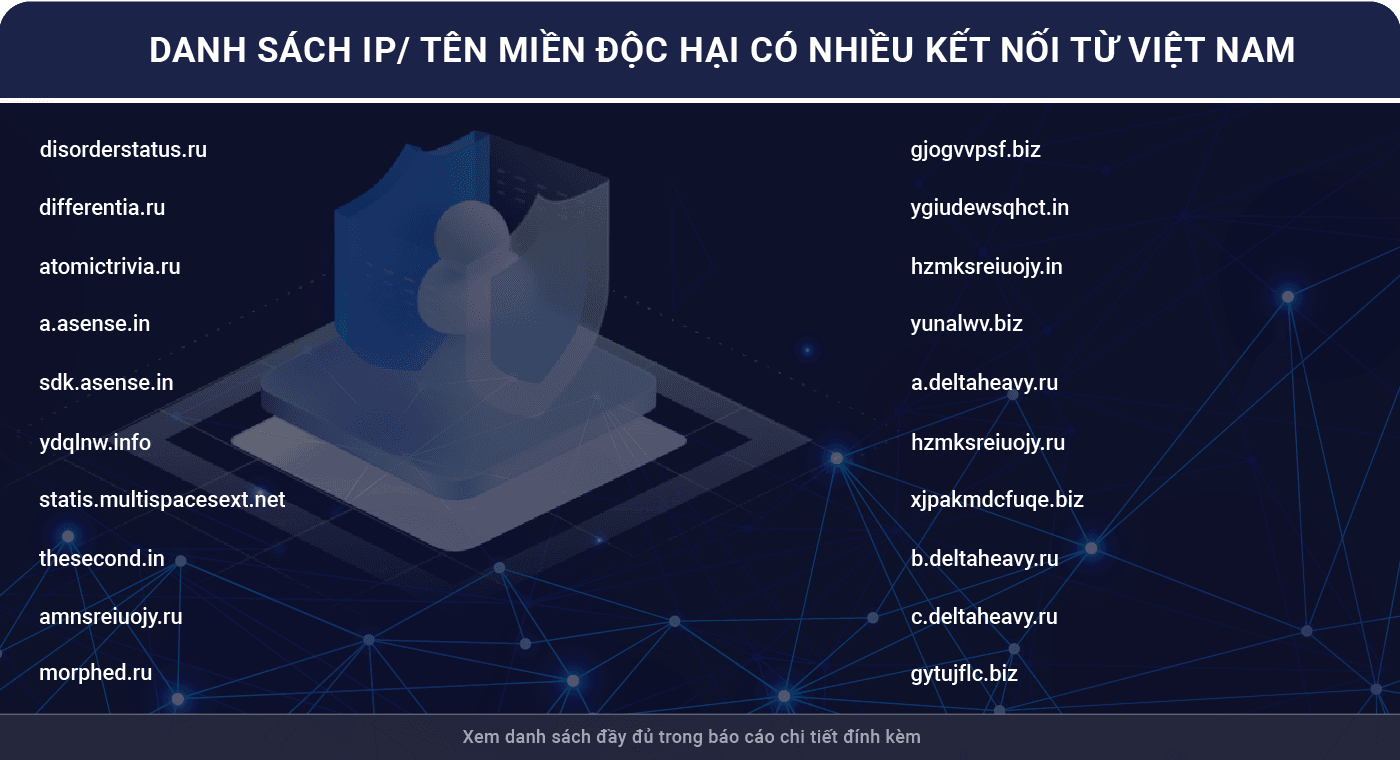

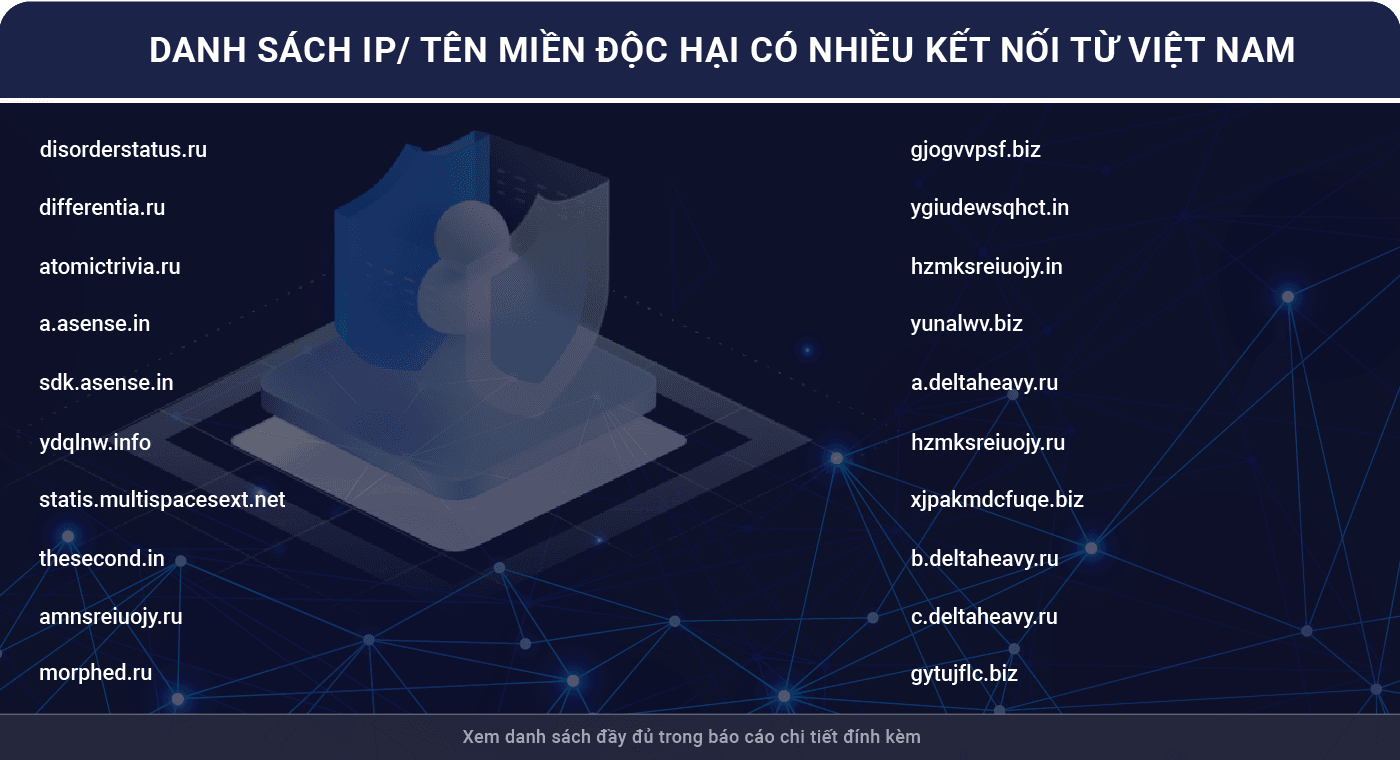

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.237 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 285 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 4.952 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT48.pdf

- Cảnh báo: Lỗ hổng nghiêm trọng tồn tại trên plugin “Anti-Spam” của WordPress khiến hơn 200.000 website đứng trước nguy cơ bị ảnh hưởng bởi tấn công thực thi mã từ xa.

Chiến dịch tấn công APT: Nhóm APT “Earth Estries” sử dụng mã độc GHOSTSPIDER trong chiến dịch tấn công nhằm vào ngành viễn thông tại hơn 12 quốc gia

Gần đây, các chuyên gia bảo mật đã ghi nhận nhóm tấn công Earth Estries đang sử dụng mã độc backdoor mới có tên “GHOSTSPIDER” trong chiến dịch tấn công nhằm vào công ty thuộc ngành điện tử viễn thông tại các quốc gia Đông Nam Á. Trong chiến dịch, nhóm đối tượng còn sử dụng mã độc backdoor đa nền tảng MASOL RAT (Backdr-NQ) lên các hệ thống Linux thuộc hệ thống mạng của chính phủ tại các quốc gia này.

Theo thống kê từ chuyên gia bảo mật, Earth Estries đã thành công xâm nhập vào hơn 20 tổ chức thuộc lĩnh vực điện tử viễn thông, công nghệ, tư vấn, hóa học, vận chuyển và các đơn vị thuộc chính phủ cũng như các tổ chức phi lợi nhuận. Hiện danh scác quốc gia bị ảnh hưởng được ghi nhận cụ thể như sau: Afghanistan, Brazil, Eswatini, Ấn Độ, Indonesia, Malaysia, Pakistan, Philippines, Nam Phi, Đài Loan, Thái Lan, Mỹ và Việt Nam.

Nhóm tấn công Earth Estries đã đi vào hoạt động kể từ năm 2020 với các tên khác như FamousSparrow, GhostEmperor, Salt Typhoon và UNC2286, nhằm vào các đơn vị chính phủ, công ty điện tử viễn thông tại Mỹ, các quốc gia cùng Châu Á Thái Bình Dương, Trung Đông và Nam Phi.

Một số công cụ đáng chú ý được sử dụng bởi nhóm là rootkit Demodex và mã độc Deed RAT (SNAPPYBEE), là phiên bản mã độc cải tiến của ShadowPad và được sử dụng bởi nhiều nhóm APT thuộc Trung Quốc. Ngoài ra, nhóm Earth Estries còn sử dụng các mã độc backdoor, đánh cắp thông tin như Crowdoor, SparrowDoor, HemiGate, TrillClient và Zingdoor.

Việc xâm nhập đầu vào của nhóm được thực hiện thông qua khai thác các lỗ hổng an toàn thông tin tồn tại trên Ivanti Connect Secure (CVE-2023-46805 và CVE-2024-21887), Fortinet FortiClient EMS (CVE-2023-48788), Sophos Firewall (CVE-2022-3236), Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065 hay ProxyLogon). Sau đó, nhóm đối tượng sẽ triển khai các mã độc như Deed RAT, Demodex và GHOSTSPIDER với mục đích gián điệp không gian mạng dài hạn.

Được biết, hạ tầng C&C phức tạp với nhiều backdoor được quản lý bởi các đội hạ tầng khác nhau đã tô điểm cho tính phức phức tạp trong hoạt động của nhóm đối tượng tấn công. Trong đó, GHOSTSPIDER kết nối tới hạ tầng này sử dụng giao thức liên lạc tự tạo được bảo vệ bởi TLS và tải xuống các module bổ sung chức năng cần thiết cho mục tiêu tấn công của nhóm đối tượng.

Ý kiến từ các chuyên gia bảo mật cho rằng: “Earth Estries thực hiện các chiến dịch tấn công một cách kín đáo bắt đầu từ các thiết bị nằm ở viền của không gian mạng và phát tán tới môi trường cloud khiến việc phát hiện trở nên khó khăn. Nhóm đối tượng còn sử dụng kết hợp nhiều biện pháp thiết lập mạng vận hành có vai trò che giấu dấu vết hoạt động của nhóm, qua đó cho thấy nhóm đối tượng này có một cách tiếp cận tinh vi tới việc xâm nhập, theo dõi mục tiêu của mình”.

Ngoài ra, các công ty điện tử viễn thông gần đây đã trở thành mục tiêu của nhiều nhóm tấn công có liên kết tới Trung Quốc như Granite Typhoon và Liminal Panda.

Danh sách một số IoC được ghi nhận

Cảnh báo: Lỗ hổng nghiêm trọng tồn tại trên plugin “Anti-Spam” của WordPress khiến hơn 200.000 website đứng trước nguy cơ bị ảnh hưởng bởi tấn công thực thi mã từ xa

Gần đây, các chuyên gia bảo mật đã ghi nhận thông tin về hai lỗ hổng an toàn thông tin mức Nghiêm trọng gây ảnh hưởng tới plugin “Anti-Spam” và “FireWall” cho WordPress. Đối tượng tấn công sau khi khai thác thành công lỗ hổng có thể cài và bật các plugin độc hại trên website, qua đó cho phép thực thi mã từ xa.

Hai lỗ hổng có mã CVE-2024-10542 (Điểm CVSS: 9.8) và CVE-2024-10781 (Điểm CVSS: 10.0) và đã được xử lý trong phiên bản 6.44, 6.45 được phát hành trong tháng.

Được biết, các plugin bị ảnh hưởng bởi lỗ hổng được coi là “plugin thông dụng cho việc chống spam” nhằm chặn các bình luận, lượt đăng kí, khảo sát… mang tính spam.

Chi tiết về cả hai lỗ hổng là về lỗi bỏ qua biện pháp xác ủy quyền, từ đó cho phép đối tượng tấn công cài và bật các plugin tùy ý, qua đó khiến website chịu ảnh hưởng bởi các lỗ hổng an toàn thông tin tồn tại trên plugin đó.

Đối với lỗ hổng CVE-2024-10781, vấn đề nằm tại việc thiếu sót trong việc kiểm soát giá trị rỗng trên “api_key” tại hàm “function”; còn lỗ hổng CVE-2024-10542 bắt nguồn từ việc bỏ qua biện pháp ủy quyền thông qua hình thức DNS Spoofing trên hàm checkWithoutToken().

Người dùng được khuyến nghị là nên cập nhật bản vá sớm nhất có thể cho các website của mình để giảm nguy cơ bị chịu ảnh hưởng bởi các chiến dịch tấn công khai thác hai lỗ hổng này.

Thông tin này được công bố trong bối cảnh Sucuri cảnh báo về nhiều chiến dịch tấn công khai thác website WordPress để chèn các đoạn mã độc hại có chức năng điều hướng người dùng tới các web độc hại khác thông qua quảng cáo, rà quét thông tin đăng nhập, phát tán mã độc có chức năng ghi nhận mật khẩu admin và thực thi mã PHP tùy ý trên máy chủ.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 511 lỗ hổng, trong đó có 198 lỗ hổng mức Cao, 197 lỗ hổng mức Trung bình, 26 lỗ hổng mức Thấp và 90 lỗ hổng chưa đánh giá. Trong đó có ít nhất 89 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của ProjectSend và Palo Alto Networks, cụ thể là như sau:

- CVE-2024-11680 (Điểm CVSS: Chưa xác định): Lỗ hổng tồn tại trên ProjectSend tồn tại do thiếu sót trong khâu xác thực, đối tượng tấn công khai thác thành công lỗ hổng có thể truy cập và thực hiện các hành vi trái phép như tạo tài khoản tùy ý, tải lên các webshell độc hại và nhúng JavaScript độc hại. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-0012 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên PAN-OS của hãng Palo Alto Networks cho phép đối tượng tấn công sau khi khai thác thành công có thể leo thang đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

- CVE-2024-9474 (Điểm CVSS: 7.2 – Cao): Lỗ hổng tồn tại trên PAN-OS của hãng Palo Alto Networks cho phép đối tượng tấn công sau khi khai thác thành công có thể leo thang đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 35.190 (tăng so với tuần trước 34.886) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 25 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 25 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.237 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 285 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 4.952 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT48.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện