Cảnh báo an toàn thông tin Tuần 25/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: UNC3886 khai thác lỗ hổng Zero-Day trên Fortinet và VMware để triển khai chiến dịch gián điệp kéo dài.

- Cảnh báo: VMware cập nhật bản vá cho Cloud Foundation, vCenter Server, và vSphere ESXi.

Chiến dịch tấn công APT: UNC3886 khai thác lỗ hổng Zero-Day trên Fortinet và VMware để triển khai chiến dịch gián điệp kéo dài

Nhóm APT Trung Quốc UNC3886 đã bị phát hiện đang khai thác các lỗ hổng zero-day trên các thiết bị của Fortinet, Ivanti và VMware, sử dụng nhiều cơ chế duy trì kết nối để thực hiện hành vi gián điệp trên các thiết bị bị xâm nhập.

Các lỗ hổng bị khai thác bao gồm CVE-2022-41328 (Fortinet FortiOS), CVE-2022-22948 (VMware vCenter) và CVE-2023-20867 (VMware Tools), nhằm triển khai mã độc backdoor và đánh cắp thông tin xác thực. Nhóm UNC3886 chủ yếu nhằm vào các tổ chức ở Bắc Mỹ, Đông Nam Á và Châu Đại Dương, bao gồm các ngành viễn thông, công nghệ, hàng không vũ trụ, quốc phòng, năng lượng và các tổ chức chính phủ.

Nhóm UNC3886 đã sử dụng các rootkit như Reptile và Medusa để tránh bị phát hiện bởi các biện pháp bảo mật. Medusa được triển khai trên các máy ảo khách bằng bộ cài SEAELF. Khác với Reptile chỉ cung cấp giao diện tương tác với các chức năng rootkit, Medusa có khả năng ghi lại thông tin xác thực của người dùng từ các lần đăng nhập thành công, giúp nhóm này di chuyển dễ dàng trên hệ thống bị xâm nhập.

Ngoài ra, nhóm này còn phát tán mã độc backdoor MOPSLED và RIFLESPINE, sử dụng các dịch vụ GitHub và Google Drive làm kênh chỉ huy và điều khiển (C&C). MOPSLED, có khả năng là biến thể cải tiến của mã độc Crosswalk, là một mã độc module dựa trên shellcode, kết nối qua HTTP để tải xuống các plugin từ máy chủ C&C. Trong khi đó, RIFLESPINE là một công cụ đa nền tảng sử dụng Google Drive để truyền tải tệp và thực thi lệnh.

Các chuyên gia bảo mật cũng cho biết, UNC3886 đã triển khai các client SSH bị cài mã độc để thu thập thông tin xác thực sau khi khai thác CVE-2023-20867, đồng thời sử dụng Medusa để thiết lập các máy chủ SSH tùy chỉnh cho cùng mục đích.

Một số chủng mã độc khác được ghi nhận trong chiến dịch tấn công của nhóm này nhằm vào VMware bao gồm:

• Phiên bản trojan của daemon TACACS hợp pháp có chức năng ghi lại thông tin xác thực.

• VIRTUALSHINE, một mã độc backdoor dựa trên socket VMware VMCI, cho phép đối tượng tấn công truy cập vào bash shell.

• VIRTUALPIE, một mã độc backdoor Python có khả năng truyền tải tệp, thực thi mã tùy ý và thực hiện reverse shell.

• VIRTUALSPHERE, một module điều khiển liên quan đến mã độc backdoor dựa trên VMCI.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: VMware cập nhật bản vá cho Cloud Foundation, vCenter Server, và vSphere ESXi Trong tuần vừa qua, VMware đã phát hành các bản vá nhằm khắc phục các lỗ hổng nghiêm trọng ảnh hưởng đến Cloud Foundation, vCenter Server và vSphere ESXi, có thể bị khai thác bởi đối tượng tấn công để leo thang đặc quyền và thực thi mã từ xa. Cụ thể, các lỗ hổng bao gồm:

Trong tuần vừa qua, VMware đã phát hành các bản vá nhằm khắc phục các lỗ hổng nghiêm trọng ảnh hưởng đến Cloud Foundation, vCenter Server và vSphere ESXi, có thể bị khai thác bởi đối tượng tấn công để leo thang đặc quyền và thực thi mã từ xa. Cụ thể, các lỗ hổng bao gồm:

• CVE-2024-37079 & CVE-2024-37080 (Điểm CVSS: 9.8) – Các lỗ hổng tràn heap (heap-overflow) trong việc triển khai giao thức DCE/RPC, cho phép đối tượng tấn công với quyền truy cập mạng tới vCenter Server thực thi mã từ xa thông qua các gói tin cụ thể.

• CVE-2024-37081 (Điểm CVSS: 7.8) – Lỗ hổng cho phép đối tượng tấn công leo thang đặc quyền cục bộ trong VMware vCenter do cấu hình sai sudo, cho phép người dùng cục bộ đã xác thực khai thác để lấy quyền root.

Đây không phải lần đầu VMware phải giải quyết các vấn đề về giao thức DCE/RPC. Trước đó, vào tháng 10/2023, họ đã vá một lỗ hổng bảo mật khác (CVE-2023-34048) cũng có khả năng thực thi mã từ xa.

CVE-2024-37079 và CVE-2024-37080 đã được phát hiện bởi một cơ quan bảo mật tại Trung Quốc. Trong khi đó, CVE-2024-37081 được phát hiện bởi một chuyên gia bảo mật tại Deloitte Romania.

Cả ba lỗ hổng này ảnh hưởng tới vCenter Server phiên bản 7.0 và 8.0, và đã được vá trong các phiên bản 7.0 U3r, 8.0 U1e và 8.0 U2d. Hiện chưa có báo cáo về việc các lỗ hổng này bị khai thác trong thực tế. Tuy nhiên, người dùng cần nhanh chóng cập nhật bản vá để tránh những rủi ro tiềm ẩn.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 991 lỗ hổng, trong đó có 244 lỗ hổng mức Cao, 448 lỗ hổng mức Trung bình, 28 lỗ hổng mức Thấp và 271 lỗ hổng chưa đánh giá. Trong đó có ít nhất 275 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Microsoft và ngôn ngữ lập trình PH, cụ thể là như sau:

CVE-2024-26169 (Điểm CVSS: 7.8 – Cao): Lỗ hổng tồn tại trên Microsoft Windows Error Reporting cho phép đối tượng tấn công leo thnag đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4577 (Điểm CVSS: 9.8 – Nghiêm trọng): Là lỗ hổng tồn tại trong ngôn ngữ lập trình PHP trên Apache và PHP-CGI của Windows. Lỗ hổng xảy ra do Windows sử dụng hành vi “Best-Fit” để thay thế kí tự trong command line cung cấp tới hàm Win32 API. Đối tượng tấn công có thể khai thác lỗ hổng để truyền các tùy chỉnh độc hại tới binary PHP qua đó biết được mã nguồn, thực thi đoạn mã PHP tùy ý trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thai thác trong thực tế.

CVE-2024-30078 (Điểm CVSS: 8.8 – Cao): Là lỗ hổng tồn tại trên driver Wi-Fi của Microsoft Windows cho phép đối tượng tấn công thực thi mã từ xa sử dụng các gói tin độc hại. Hiện lỗ hổng đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 39.057 (giảm so với tuần trước 40.304) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 121 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 105 trường hợp tấn công lừa đảo (Phishing), 16 trường hợp tấn công cài cắm mã độc.

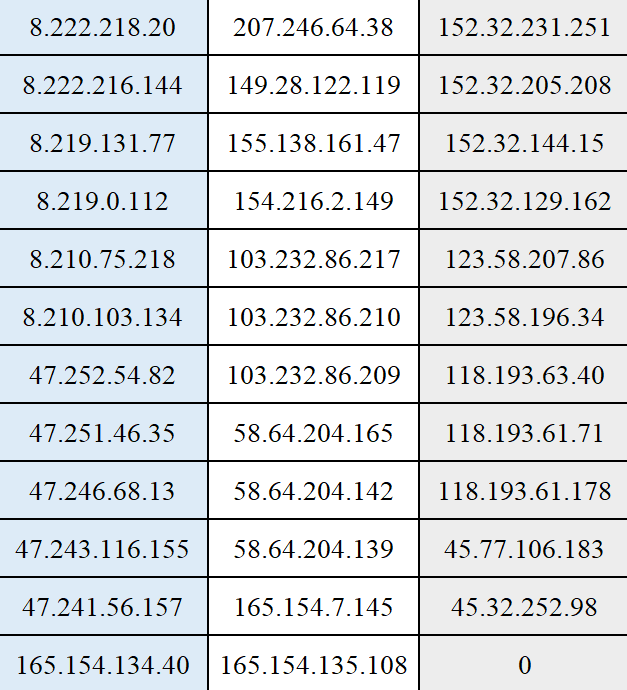

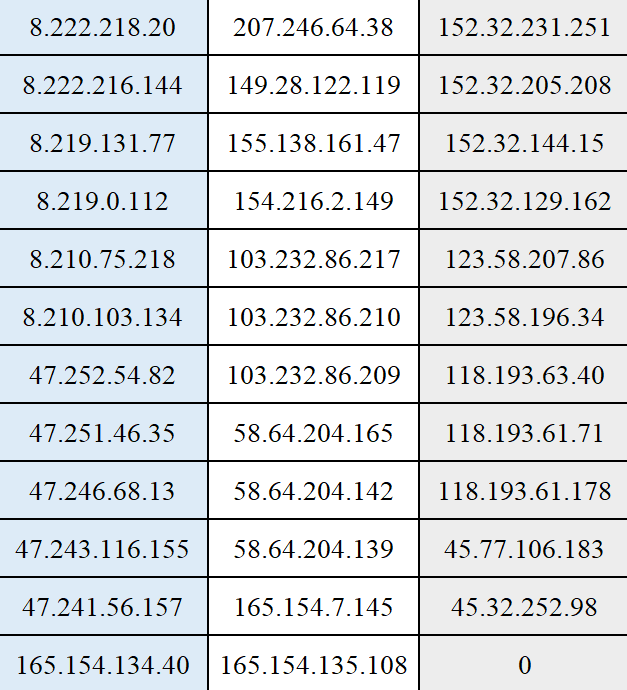

Danh sách địa chỉ được sử dụng trong các mạng botnet

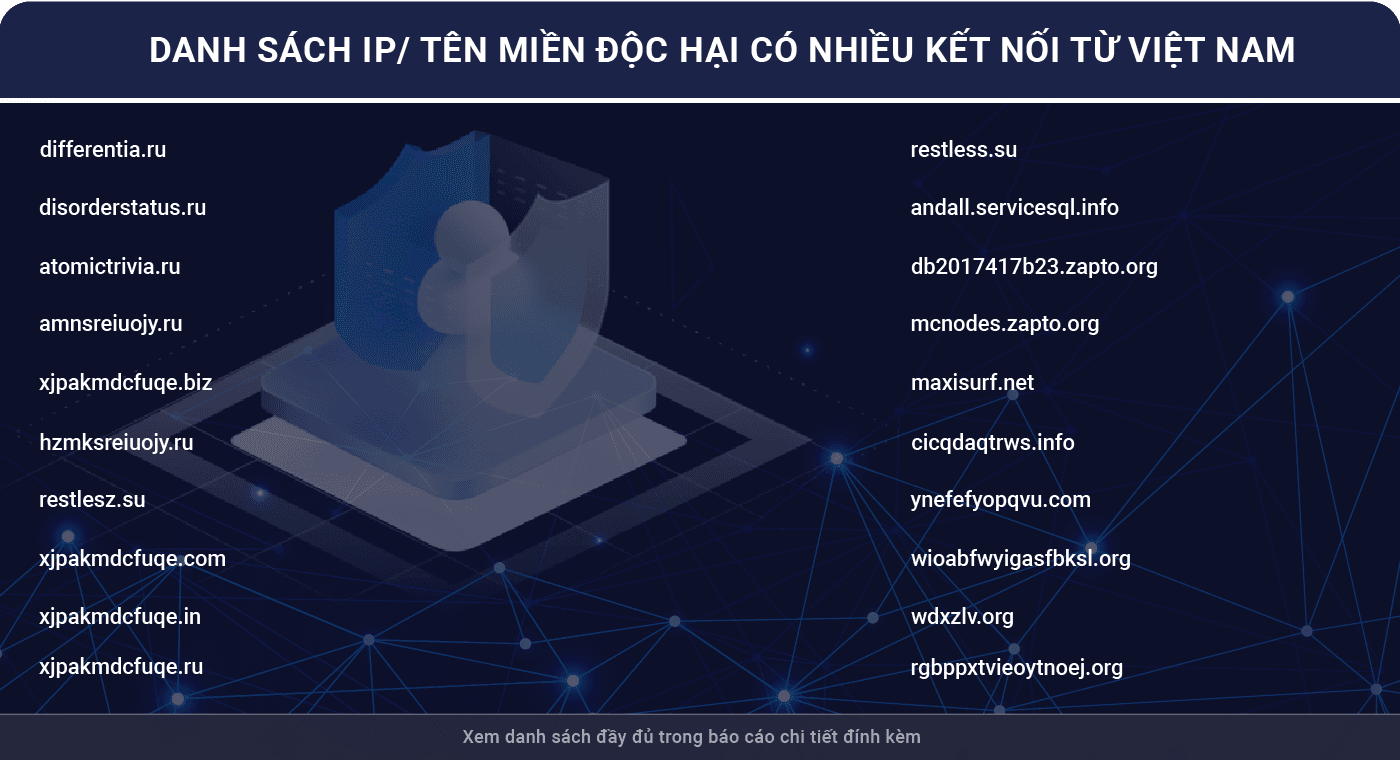

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 965 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT25.pdf

- Cảnh báo: VMware cập nhật bản vá cho Cloud Foundation, vCenter Server, và vSphere ESXi.

Chiến dịch tấn công APT: UNC3886 khai thác lỗ hổng Zero-Day trên Fortinet và VMware để triển khai chiến dịch gián điệp kéo dài

Nhóm APT Trung Quốc UNC3886 đã bị phát hiện đang khai thác các lỗ hổng zero-day trên các thiết bị của Fortinet, Ivanti và VMware, sử dụng nhiều cơ chế duy trì kết nối để thực hiện hành vi gián điệp trên các thiết bị bị xâm nhập.

Các lỗ hổng bị khai thác bao gồm CVE-2022-41328 (Fortinet FortiOS), CVE-2022-22948 (VMware vCenter) và CVE-2023-20867 (VMware Tools), nhằm triển khai mã độc backdoor và đánh cắp thông tin xác thực. Nhóm UNC3886 chủ yếu nhằm vào các tổ chức ở Bắc Mỹ, Đông Nam Á và Châu Đại Dương, bao gồm các ngành viễn thông, công nghệ, hàng không vũ trụ, quốc phòng, năng lượng và các tổ chức chính phủ.

Nhóm UNC3886 đã sử dụng các rootkit như Reptile và Medusa để tránh bị phát hiện bởi các biện pháp bảo mật. Medusa được triển khai trên các máy ảo khách bằng bộ cài SEAELF. Khác với Reptile chỉ cung cấp giao diện tương tác với các chức năng rootkit, Medusa có khả năng ghi lại thông tin xác thực của người dùng từ các lần đăng nhập thành công, giúp nhóm này di chuyển dễ dàng trên hệ thống bị xâm nhập.

Ngoài ra, nhóm này còn phát tán mã độc backdoor MOPSLED và RIFLESPINE, sử dụng các dịch vụ GitHub và Google Drive làm kênh chỉ huy và điều khiển (C&C). MOPSLED, có khả năng là biến thể cải tiến của mã độc Crosswalk, là một mã độc module dựa trên shellcode, kết nối qua HTTP để tải xuống các plugin từ máy chủ C&C. Trong khi đó, RIFLESPINE là một công cụ đa nền tảng sử dụng Google Drive để truyền tải tệp và thực thi lệnh.

Các chuyên gia bảo mật cũng cho biết, UNC3886 đã triển khai các client SSH bị cài mã độc để thu thập thông tin xác thực sau khi khai thác CVE-2023-20867, đồng thời sử dụng Medusa để thiết lập các máy chủ SSH tùy chỉnh cho cùng mục đích.

Một số chủng mã độc khác được ghi nhận trong chiến dịch tấn công của nhóm này nhằm vào VMware bao gồm:

• Phiên bản trojan của daemon TACACS hợp pháp có chức năng ghi lại thông tin xác thực.

• VIRTUALSHINE, một mã độc backdoor dựa trên socket VMware VMCI, cho phép đối tượng tấn công truy cập vào bash shell.

• VIRTUALPIE, một mã độc backdoor Python có khả năng truyền tải tệp, thực thi mã tùy ý và thực hiện reverse shell.

• VIRTUALSPHERE, một module điều khiển liên quan đến mã độc backdoor dựa trên VMCI.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: VMware cập nhật bản vá cho Cloud Foundation, vCenter Server, và vSphere ESXi

• CVE-2024-37079 & CVE-2024-37080 (Điểm CVSS: 9.8) – Các lỗ hổng tràn heap (heap-overflow) trong việc triển khai giao thức DCE/RPC, cho phép đối tượng tấn công với quyền truy cập mạng tới vCenter Server thực thi mã từ xa thông qua các gói tin cụ thể.

• CVE-2024-37081 (Điểm CVSS: 7.8) – Lỗ hổng cho phép đối tượng tấn công leo thang đặc quyền cục bộ trong VMware vCenter do cấu hình sai sudo, cho phép người dùng cục bộ đã xác thực khai thác để lấy quyền root.

Đây không phải lần đầu VMware phải giải quyết các vấn đề về giao thức DCE/RPC. Trước đó, vào tháng 10/2023, họ đã vá một lỗ hổng bảo mật khác (CVE-2023-34048) cũng có khả năng thực thi mã từ xa.

CVE-2024-37079 và CVE-2024-37080 đã được phát hiện bởi một cơ quan bảo mật tại Trung Quốc. Trong khi đó, CVE-2024-37081 được phát hiện bởi một chuyên gia bảo mật tại Deloitte Romania.

Cả ba lỗ hổng này ảnh hưởng tới vCenter Server phiên bản 7.0 và 8.0, và đã được vá trong các phiên bản 7.0 U3r, 8.0 U1e và 8.0 U2d. Hiện chưa có báo cáo về việc các lỗ hổng này bị khai thác trong thực tế. Tuy nhiên, người dùng cần nhanh chóng cập nhật bản vá để tránh những rủi ro tiềm ẩn.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 991 lỗ hổng, trong đó có 244 lỗ hổng mức Cao, 448 lỗ hổng mức Trung bình, 28 lỗ hổng mức Thấp và 271 lỗ hổng chưa đánh giá. Trong đó có ít nhất 275 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Microsoft và ngôn ngữ lập trình PH, cụ thể là như sau:

CVE-2024-26169 (Điểm CVSS: 7.8 – Cao): Lỗ hổng tồn tại trên Microsoft Windows Error Reporting cho phép đối tượng tấn công leo thnag đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4577 (Điểm CVSS: 9.8 – Nghiêm trọng): Là lỗ hổng tồn tại trong ngôn ngữ lập trình PHP trên Apache và PHP-CGI của Windows. Lỗ hổng xảy ra do Windows sử dụng hành vi “Best-Fit” để thay thế kí tự trong command line cung cấp tới hàm Win32 API. Đối tượng tấn công có thể khai thác lỗ hổng để truyền các tùy chỉnh độc hại tới binary PHP qua đó biết được mã nguồn, thực thi đoạn mã PHP tùy ý trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thai thác trong thực tế.

CVE-2024-30078 (Điểm CVSS: 8.8 – Cao): Là lỗ hổng tồn tại trên driver Wi-Fi của Microsoft Windows cho phép đối tượng tấn công thực thi mã từ xa sử dụng các gói tin độc hại. Hiện lỗ hổng đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 39.057 (giảm so với tuần trước 40.304) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 121 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 105 trường hợp tấn công lừa đảo (Phishing), 16 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

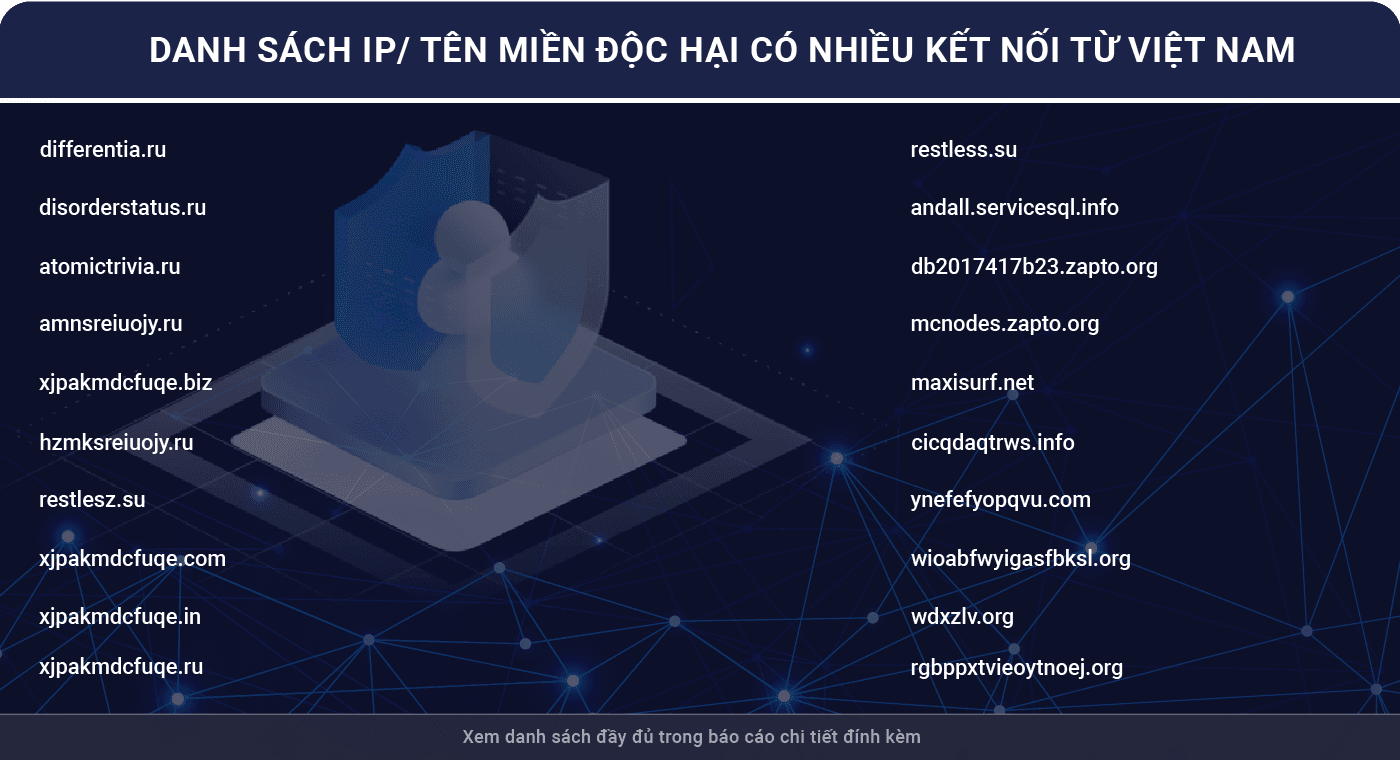

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần đã có 965 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử…

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT25.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tags: an toàn thông tin, tin tức

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025