Microsoft phát hành bản vá lỗi Patch Tuesday tháng 2 khắc phục 63 lỗ hổng bảo mật

Microsoft vừa phát hành bản Patch Tuesday tháng 02/2025 để giải quyết 63 lỗ hổng bảo mật. Đáng lưu ý, bản vá lần này đã khắc phục 04 lỗ hổng zero-day, với 02 lỗ hổng đang bị khai thác trong các cuộc tấn công mạng.

Theo đó, bản vá Patch Tuesday tháng 2 đã khắc phục 20 lỗ hổng leo thang đặc quyền; 26 lỗ hổng thực thi mã từ xa (RCE); 02 lỗ hổng vượt qua tính năng bảo mật (Bypass); 01 lỗ hổng tiết lộ thông tin; 9 lỗ hổng từ chối dịch vụ (DoS) và 05 lỗ hổng giả mạo (Spoofing).

Đáng chú ý, trong số 63 lỗ hổng bảo mật được vá có 03 lỗ hổng RCE và 01 lỗ hổng leo thang đặc quyền được phân loại nghiêm trọng.

Khắc phục bốn lỗ hổng zero-day

CVE-2025-21391: Lỗ hổng leo thang đặc quyền Windows Storage

Microsoft đã khắc phục lỗ hổng leo thang đặc quyền cho phép kẻ tấn công có thể xóa các tệp mục tiêu trên hệ thống. Hiện chưa có thông tin nào được công bố về cách lỗ hổng này bị khai thác trong các cuộc tấn công và ai là người tiết lộ thông tin này.

CVE-2025-21418: Lỗ hổng leo thang đặc quyền Windows Ancillary Function Driver for WinSock

Lỗ hổng zero-day thứ hai được khắc phục là một lỗ hổng cho phép kẻ tấn công dành được đặc quyền SYSTEM trong Windows. Microsoft cho biết lỗ hổng này đã được tiết lộ một cách ẩn danh.

CVE-2025-21194: Lỗ hổng Bypass Microsoft Surface

Microsoft cho biết đây lỗ hổng của hypervisor cho phép các cuộc tấn công bypass UEFI và xâm phạm vào kernel secure. “Lỗ hổng CVE-2025-21194 liên quan đến máy ảo trong máy chủ UEFI. Trên một số phần cứng cụ thể, lỗ hổng có thể vượt qua UEFI, điều này có thể dẫn đến việc xâm phạm hypervisor và kernel secure”, thông báo của Microsoft giải thích.

Gã khổng lồ công nghệ cho biết các nhà nghiên cứu Francisco Falcón và Iván Arce của công ty bảo mật Quarkslab (Pháp) đã phát hiện ra lỗ hổng bảo mật này. Mặc dù Microsoft không chia sẻ nhiều thông tin chi tiết về lỗ hổng này, nhưng có khả năng nó liên quan đến chiến dịch PixieFail được các nhà nghiên cứu tiết lộ vào tháng 01/2025.

PixieFail là tập hợp bao gồm 9 lỗ hổng bảo mật ảnh hưởng đến giao thức mạng IPv6 của EDK II của Tianocore, được Microsoft Surface và các sản phẩm hypervisor của công ty này sử dụng.

CVE-2025-21377: Lỗ hổng Spoofing NTLM hash

Microsoft đã khắc phục lỗ hổng CVE-2025-21377 có thể làm lộ mã băm NTLM Windows, cho phép kẻ tấn công từ xa có khả năng đăng nhập với tư cách là người dùng.

Microsoft giải thích trong khuyến cáo rằng: “Tương tác với tệp độc hại của người dùng như chọn (nhấp một lần), kiểm tra (nhấp chuột phải) hoặc thực hiện hành động khác ngoài việc mở hoặc chạy tệp có thể kích hoạt lỗ hổng này".

Mặc dù Microsoft không chia sẻ nhiều chi tiết về lỗ hổng, nhưng nó có thể hoạt động giống như các lỗ hổng spoofing NTLM hash khác, trong đó chỉ cần tương tác với tệp thay vì mở nó có thể khiến Windows kết nối từ xa đến một chia sẻ từ xa. Hành vi này sẽ chuyển mã băm NTLM của người dùng đến máy chủ từ xa, nơi kẻ tấn công có thể thu thập được.

Các hàm băm NTLM này sau đó có thể bị bẻ khóa để lấy được mật khẩu dạng văn bản thuần túy hoặc được sử dụng trong các cuộc tấn công pass-the-hash.

Microsoft cho biết lỗ hổng này được phát hiện bởi các nhà nghiên cứu Owen Cheung, Ivan Sheung và Vincent Yau của hãng hàng không Cathay Pacific (Hồng Kông), Yorick Koster của công ty bảo mật Securify BV (Hà Lan) và Blaz Satler.

Dưới đây là danh sách đầy đủ các lỗ hổng đã được giải quyết trong bản cập nhật Patch Tuesday tháng 02/2025. Quý độc giả có thể xem mô tả đầy đủ về từng loại lỗ hổng và hệ thống bị ảnh hưởng tại đây.

Hướng dẫn cập nhật bản vá tự động trên Windows

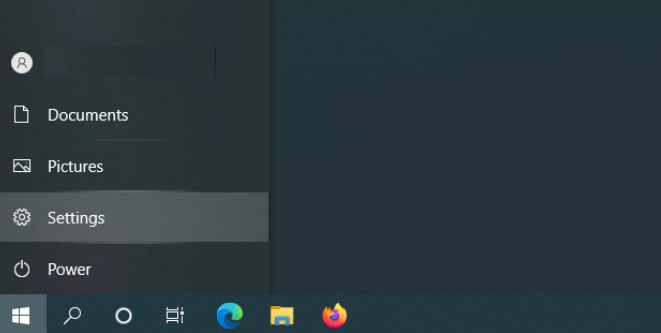

Bước 1: Kích chuột vào biểu tượng Windows cửa sổ hiện ra chọn vào Settings.

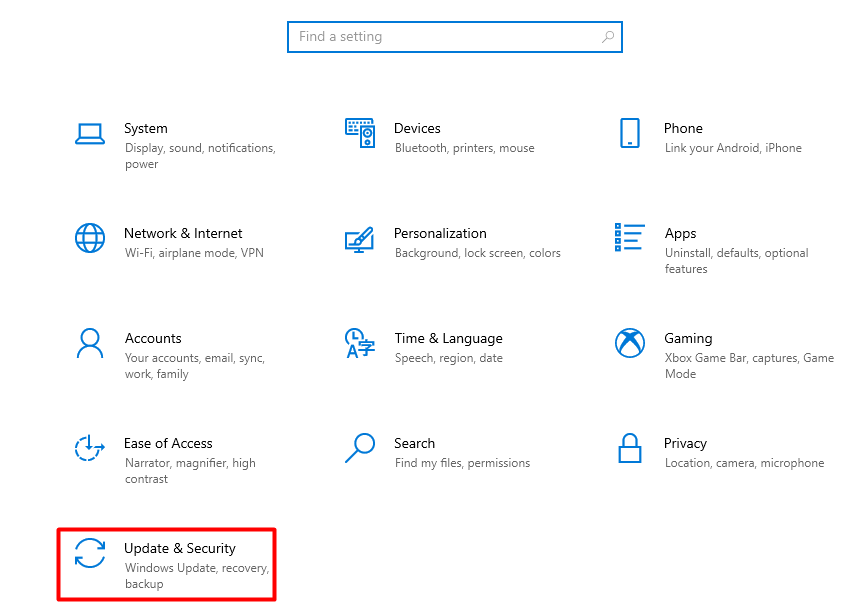

Bước 2: Cửa sổ hiện ra kích chọn Update & Security.

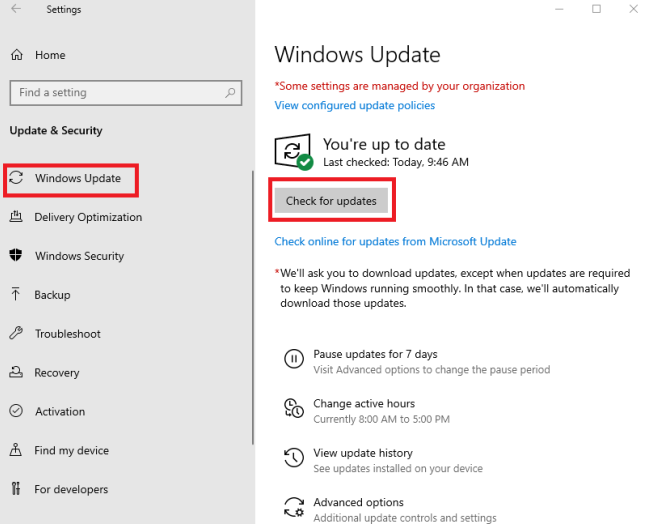

Bước 3: Cửa sổ hiện ra kích chọn Windows Update, tiếp theo chọn Check for updates.

Sau khi hoàn thành, tiến hành khởi động lại máy. Người dùng quan tâm hướng dẫn chi tiết cập nhật lỗ hổng có thể theo dõi quy trình cập nhật bản vá trên máy trạm tại đây.

Tác giả: Hồng Đạt(Tổng hợp)

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal