Cảnh báo an toàn thông tin Tuần 42/2024

1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm APT SideWinder tấn công nhằm vào vùng Trung Đông và Châu Phi trong chiến dịch tấn công đa giai đoạn.

- Cảnh báo: Lỗ hổng nghiêm trọng trên Kubernetes Image Builder khiến các Nodes trên giải pháp chịu rủi ro từ việc truy cập Root trái phép.

Chiến dịch tấn công APT: Nhóm APT SideWinder tấn công nhằm vào vùng Trung Đông và Châu Phi trong chiến dịch tấn công đa giai đoạn.

Các chuyên gia bảo mật đã phát hiện một nhóm APT có tên SideWinder có nguồn gốc từ Ấn Độ, nhóm này thực hiện hàng loạt cuộc tấn công nhắm vào các tổ chức và cơ sở hạ tầng quan trọng tại Trung Đông và châu Phi.

Nhóm APT SideWinder được biết đến với nhiều tên khác như APT-C-17, Baby Elephant, Hardcore Nationalist, Leafperforator, Rattlesnake, Razor Tiger, and T-APT-04. Các đối tượng bị tấn công chủ yếu thuộc các tổ chức chính phủ, quân đội, các công ty logistics, viễn thông, tài chính, các trường đại học, và các doanh nghiệp giao dịch dầu mỏ tại các quốc gia Bangladesh, Djibouti, Jordan, Malaysia, Maldives, Myanmar, Nepal, Pakistan, Ả Rập Saudi, Sri Lanka, Thổ Nhĩ Kỳ và Các Tiểu vương quốc Ả Rập Thống nhất (UAE). Ngoài ra, SideWinder còn nhắm đến các cơ quan ngoại giao tại Afghanistan, Pháp, Trung Quốc, Ấn Độ, Indonesia, và Ma-rốc.

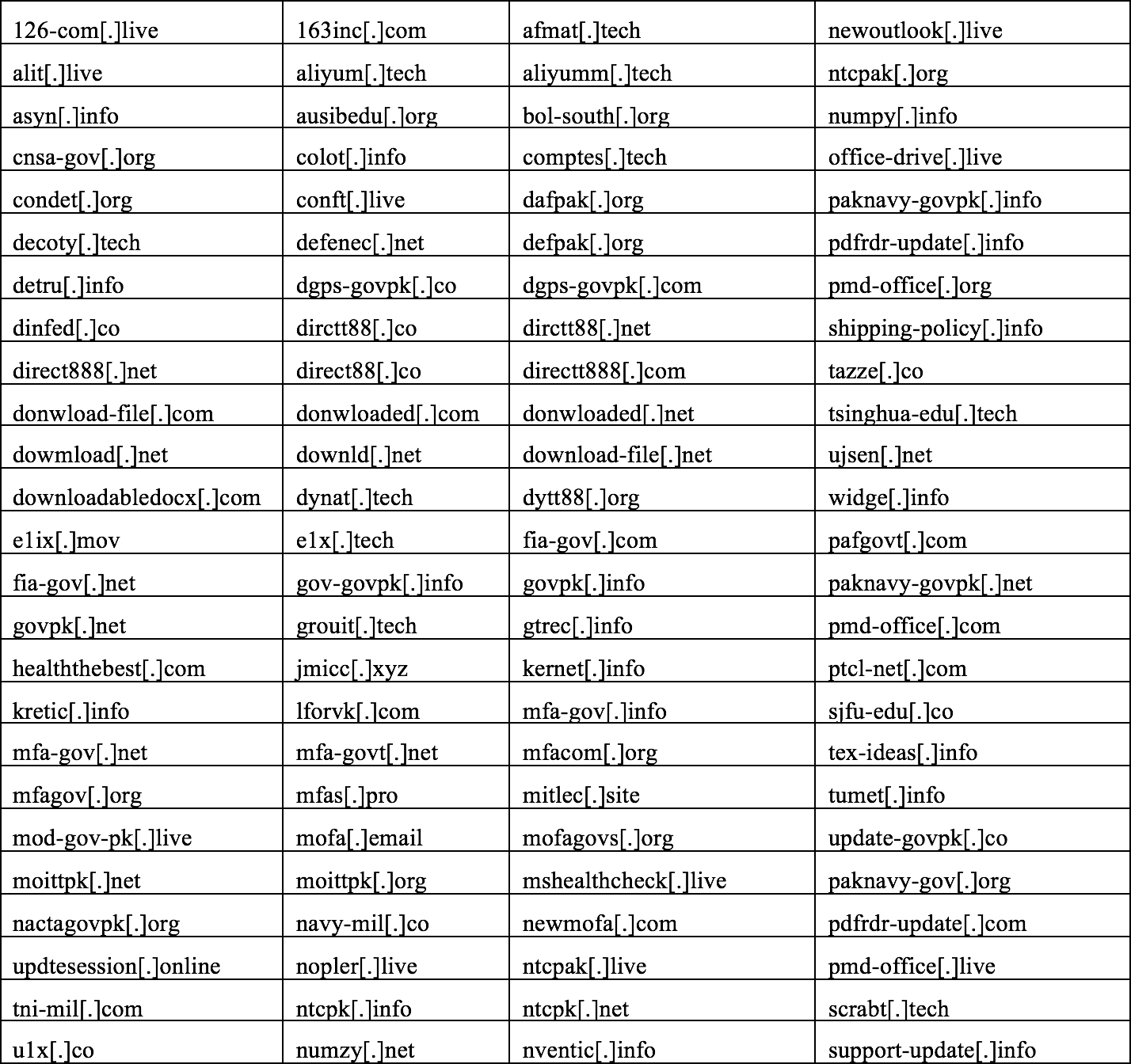

Chiến dịch tấn công bắt đầu bằng các email giả mạo (spear-phishing) chứa tệp đính kèm độc hại. Các tệp đính kèm này có thể là tệp nén ZIP chứa tệp shortcut Windows (LNK) hoặc tài liệu Microsoft Office. Khi nạn nhân mở tệp, chuỗi tấn công được kích hoạt, bắt đầu từ việc chạy các đoạn mã JavaScript và trình tải .NET, cuối cùng dẫn đến việc cài đặt mã độc StealerBot.

Tài liệu đính kèm trong email sử dụng kỹ thuật chèn mẫu từ xa để tải xuống một tệp RTF từ máy chủ do đối tượng tấn công kiểm soát. Tệp RTF này sẽ khai thác lỗ hổng CVE-2017-11882, cho phép thực thi mã JavaScript có nhiệm vụ kích hoạt thêm mã JavaScript khác từ trang web mofa-gov-sa.direct888[.]net. Trong trường hợp sử dụng tệp .LNK, nó sẽ sử dụng công cụ mshta.exe, một thành phần trên Windows được thiết kế để chạy các tệp Microsoft HTML Application (HTA), nhằm thực thi mã JavaScript độc hại từ máy chủ của đối tượng tấn công.

Mục tiêu cuối cùng của chiến dịch này là phát tán mã độc StealerBot thông qua module Backdoor loader. Mã độc này được lập trình bằng .NET và được mô tả là một “phần cài cắm nâng cao với tính năng mô-đun,” nhằm thực hiện các hoạt động gián điệp thông qua việc tích hợp các plugin cho những hành vi sau:

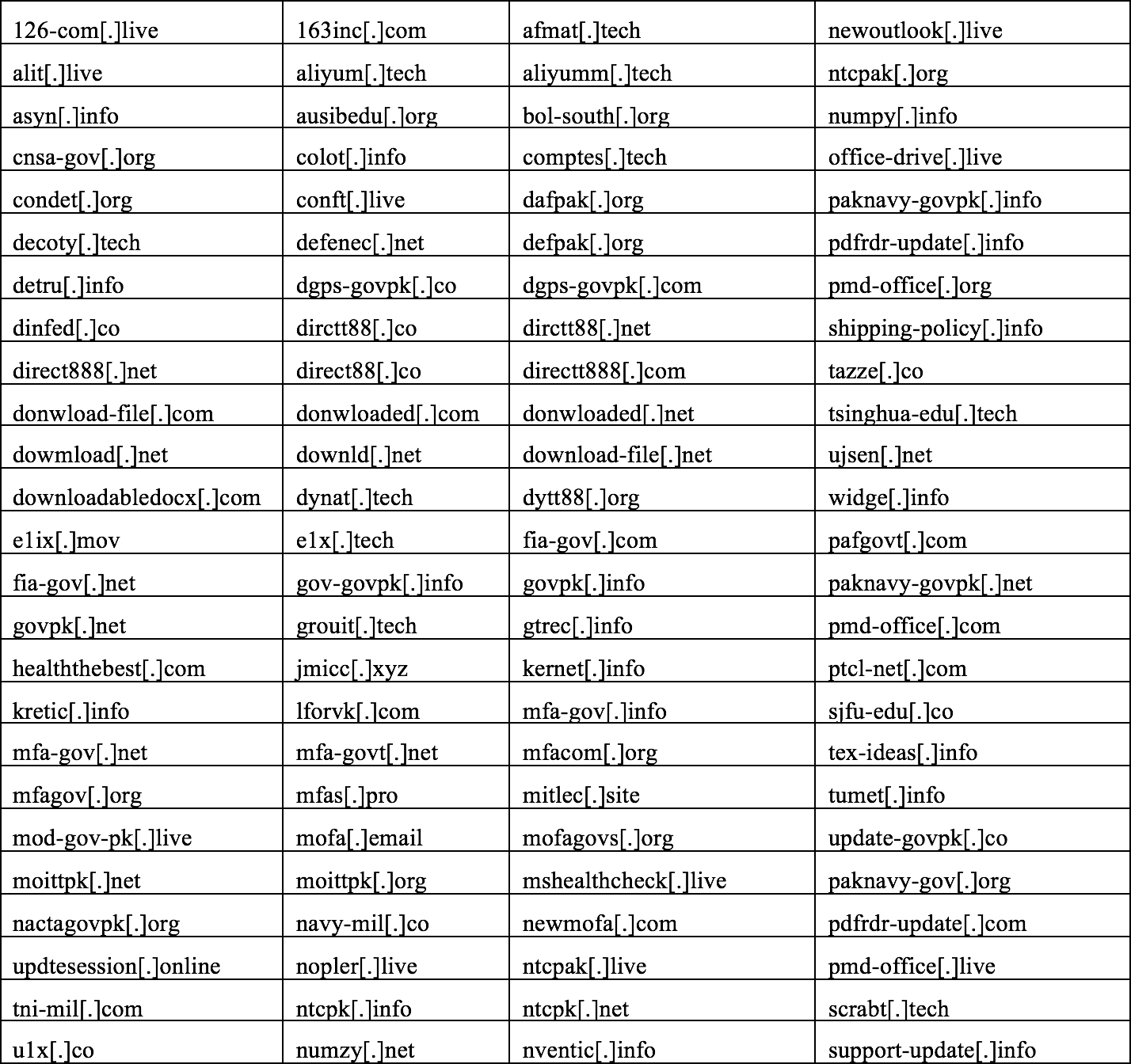

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Lỗ hổng nghiêm trọng trên Kubernetes Image Builder khiến các Nodes trên giải pháp chịu rủi ro từ việc truy cập Root trái phép

Các chuyên gia bảo mật đã ghi nhận lỗ hổng an toàn thông tin mức nghiêm trọng tồn tại trên Kubernetes Image Builder khi khai thác thành công sẽ cho phép đối tượng tấn công đạt được quyền truy cập root.

Lỗ hổng có mã CVE-2024-9486 (Điểm CVSS: 9.8) hiện đã được vá trong phiên bản 0.1.38. Cụ thể, lỗ hổng là lỗi thông tin xác thực mặc định được sử dụng trong quá trình xây dựng ảnh của máy ảo. Ngoài ra, các ảnh của máy ảo được dựng bởi Proxmox không vô hiệu hóa các thông tin xác thực này và các node sử dụng ảnh được tạo có thể bị truy cập sử dụng thông tin này vào thẳng quyền root.

Lỗ hổng chỉ gây ảnh hưởng tới các cụm Kubernetes có node sử dụng ảnh của máy ảo (VM) được tạo thông qua Image Builder do Proxmox cung cấp. Để tạm thời ngăn chặn lỗ hổng, người dùng được khuyến nghị nên tắt các tài khoản dựng ảnh trên các VM. Người dùng cũng nên xây lại các ảnh của máy ảo bằng phiên bản đã được vá của Image Builder rồi triển khai lại chúng trên máy ảo của mình.

Cụ thể, đối tượng tấn công có thể đọc nội dung trong cơ sở dữ liệu Expedition, truy cập các file tùy ý và ghi file tùy ý vào bộ nhớ tạm trên hệ thống Expedition. Điều này giúp đối tượng tấn công thu thập thông tin như tên người dùng, mật khẩu dưới dạng văn bản không mã hóa, cấu hình thiết bị và các khóa API của tường lửa PAN-OS.

Thông tin về lỗ hổng được công bố trong lúc Microsoft phát hành bản vá phía server cho ba lỗ hổng nghiêm trọng trên Dataverse, Imagine Cup, và Power Platform có thể dẫn tới lộ lọt thông tin, cho phép đối tượng tấn công leo thang đặc quyền.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 766 lỗ hổng, trong đó có 330 lỗ hổng mức Cao, 282 lỗ hổng mức Trung bình, 31 lỗ hổng mức Thấp và 123 lỗ hổng chưa đánh giá. Trong đó có ít nhất 131 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của GitLab, Linear eMerge và BitCoin Core, cụ thể là như sau:

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 37.102 (tăng so với tuần trước 36.032) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 35 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 35 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.058 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

Chi tiết báo cáo xem tại: 2024_CBT42.pdf

- Cảnh báo: Lỗ hổng nghiêm trọng trên Kubernetes Image Builder khiến các Nodes trên giải pháp chịu rủi ro từ việc truy cập Root trái phép.

Chiến dịch tấn công APT: Nhóm APT SideWinder tấn công nhằm vào vùng Trung Đông và Châu Phi trong chiến dịch tấn công đa giai đoạn.

Các chuyên gia bảo mật đã phát hiện một nhóm APT có tên SideWinder có nguồn gốc từ Ấn Độ, nhóm này thực hiện hàng loạt cuộc tấn công nhắm vào các tổ chức và cơ sở hạ tầng quan trọng tại Trung Đông và châu Phi.

Nhóm APT SideWinder được biết đến với nhiều tên khác như APT-C-17, Baby Elephant, Hardcore Nationalist, Leafperforator, Rattlesnake, Razor Tiger, and T-APT-04. Các đối tượng bị tấn công chủ yếu thuộc các tổ chức chính phủ, quân đội, các công ty logistics, viễn thông, tài chính, các trường đại học, và các doanh nghiệp giao dịch dầu mỏ tại các quốc gia Bangladesh, Djibouti, Jordan, Malaysia, Maldives, Myanmar, Nepal, Pakistan, Ả Rập Saudi, Sri Lanka, Thổ Nhĩ Kỳ và Các Tiểu vương quốc Ả Rập Thống nhất (UAE). Ngoài ra, SideWinder còn nhắm đến các cơ quan ngoại giao tại Afghanistan, Pháp, Trung Quốc, Ấn Độ, Indonesia, và Ma-rốc.

Chiến dịch tấn công bắt đầu bằng các email giả mạo (spear-phishing) chứa tệp đính kèm độc hại. Các tệp đính kèm này có thể là tệp nén ZIP chứa tệp shortcut Windows (LNK) hoặc tài liệu Microsoft Office. Khi nạn nhân mở tệp, chuỗi tấn công được kích hoạt, bắt đầu từ việc chạy các đoạn mã JavaScript và trình tải .NET, cuối cùng dẫn đến việc cài đặt mã độc StealerBot.

Tài liệu đính kèm trong email sử dụng kỹ thuật chèn mẫu từ xa để tải xuống một tệp RTF từ máy chủ do đối tượng tấn công kiểm soát. Tệp RTF này sẽ khai thác lỗ hổng CVE-2017-11882, cho phép thực thi mã JavaScript có nhiệm vụ kích hoạt thêm mã JavaScript khác từ trang web mofa-gov-sa.direct888[.]net. Trong trường hợp sử dụng tệp .LNK, nó sẽ sử dụng công cụ mshta.exe, một thành phần trên Windows được thiết kế để chạy các tệp Microsoft HTML Application (HTA), nhằm thực thi mã JavaScript độc hại từ máy chủ của đối tượng tấn công.

Mục tiêu cuối cùng của chiến dịch này là phát tán mã độc StealerBot thông qua module Backdoor loader. Mã độc này được lập trình bằng .NET và được mô tả là một “phần cài cắm nâng cao với tính năng mô-đun,” nhằm thực hiện các hoạt động gián điệp thông qua việc tích hợp các plugin cho những hành vi sau:

- Cài đặt mã độc mới bằng bộ tải C++

- Chụp màn hình

- Ghi lại dữ liệu từ việc gõ phím

- Đánh cắp mật khẩu từ trình duyệt

- Chặn bắt thông tin xác thực RDP

- Đánh cắp tệp

- Khởi tạo reverse shell

- Giả mạo thông tin xác thực của Windows

- Leo thang đặc quyền truy cập trên hệ thống và vượt qua bảo mật của UAC.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Lỗ hổng nghiêm trọng trên Kubernetes Image Builder khiến các Nodes trên giải pháp chịu rủi ro từ việc truy cập Root trái phép

Các chuyên gia bảo mật đã ghi nhận lỗ hổng an toàn thông tin mức nghiêm trọng tồn tại trên Kubernetes Image Builder khi khai thác thành công sẽ cho phép đối tượng tấn công đạt được quyền truy cập root.

Lỗ hổng có mã CVE-2024-9486 (Điểm CVSS: 9.8) hiện đã được vá trong phiên bản 0.1.38. Cụ thể, lỗ hổng là lỗi thông tin xác thực mặc định được sử dụng trong quá trình xây dựng ảnh của máy ảo. Ngoài ra, các ảnh của máy ảo được dựng bởi Proxmox không vô hiệu hóa các thông tin xác thực này và các node sử dụng ảnh được tạo có thể bị truy cập sử dụng thông tin này vào thẳng quyền root.

Lỗ hổng chỉ gây ảnh hưởng tới các cụm Kubernetes có node sử dụng ảnh của máy ảo (VM) được tạo thông qua Image Builder do Proxmox cung cấp. Để tạm thời ngăn chặn lỗ hổng, người dùng được khuyến nghị nên tắt các tài khoản dựng ảnh trên các VM. Người dùng cũng nên xây lại các ảnh của máy ảo bằng phiên bản đã được vá của Image Builder rồi triển khai lại chúng trên máy ảo của mình.

Cụ thể, đối tượng tấn công có thể đọc nội dung trong cơ sở dữ liệu Expedition, truy cập các file tùy ý và ghi file tùy ý vào bộ nhớ tạm trên hệ thống Expedition. Điều này giúp đối tượng tấn công thu thập thông tin như tên người dùng, mật khẩu dưới dạng văn bản không mã hóa, cấu hình thiết bị và các khóa API của tường lửa PAN-OS.

Thông tin về lỗ hổng được công bố trong lúc Microsoft phát hành bản vá phía server cho ba lỗ hổng nghiêm trọng trên Dataverse, Imagine Cup, và Power Platform có thể dẫn tới lộ lọt thông tin, cho phép đối tượng tấn công leo thang đặc quyền.

- CVE-2024-38139 (Điểm CVSS: 8.7) – Xác thực sai cách trên Microsoft Dataverse cho phép đối tượng tấn công leo thang đặc quyền qua hệ thống mạng

- CVE-2024-38204 (Điểm CVSS: 7.5) - Access Control sai cách trên Imagine Cup cho phép đối tượng tấn công leo thang đặc quyền qua hệ thống mạng

- CVE-2024-38190 (Điểm CVSS: 8.6) – Thiếu ủy quyền trên Power Platform cho phép đối tượng tấn công truy cập thông tin trái phép

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 766 lỗ hổng, trong đó có 330 lỗ hổng mức Cao, 282 lỗ hổng mức Trung bình, 31 lỗ hổng mức Thấp và 123 lỗ hổng chưa đánh giá. Trong đó có ít nhất 131 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của GitLab, Linear eMerge và BitCoin Core, cụ thể là như sau:

- CVE-2024-9164 (Điểm CVSS: 9.6 – Nghiêm trọng): Lỗ hổng tồn tại trên GitLab EE cho phép đối tượng tấn công chạy pipeline trên các nhánh của dự án bất kì. Cho phép đối tượng tấn công thực thi mã từ xa, đánh cắp dữ liệu hoặc các hành vi độc hại khác nếu bị khai thác. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm đối tượng tấn công.

- CVE-2021-9441 (Điểm CVSS: 9.8 – Nghiêm trọng): Là lỗi OS command injection tồn tại trên Linear eMerge e3-Series, cho phép đối tượng tấn công thực thi lệnh OS tùy ý thông qua tham số login_id khi gọi hàm forgot_password thông qua giao thức HTTP. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

- CVE-2024-35202 (Điểm CVSS: 7.5 – Cao): Lỗ hổng tồn tại trên Bitcoin Core, cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ bằng cách cho nội dung thanh toán vào thông điệp “blocktxn” không nằm trong merkle root của khối. Hiện lỗ hổng chưa có mã khai thác và chưa bị khai thác trong thực tế

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 37.102 (tăng so với tuần trước 36.032) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 35 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 35 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

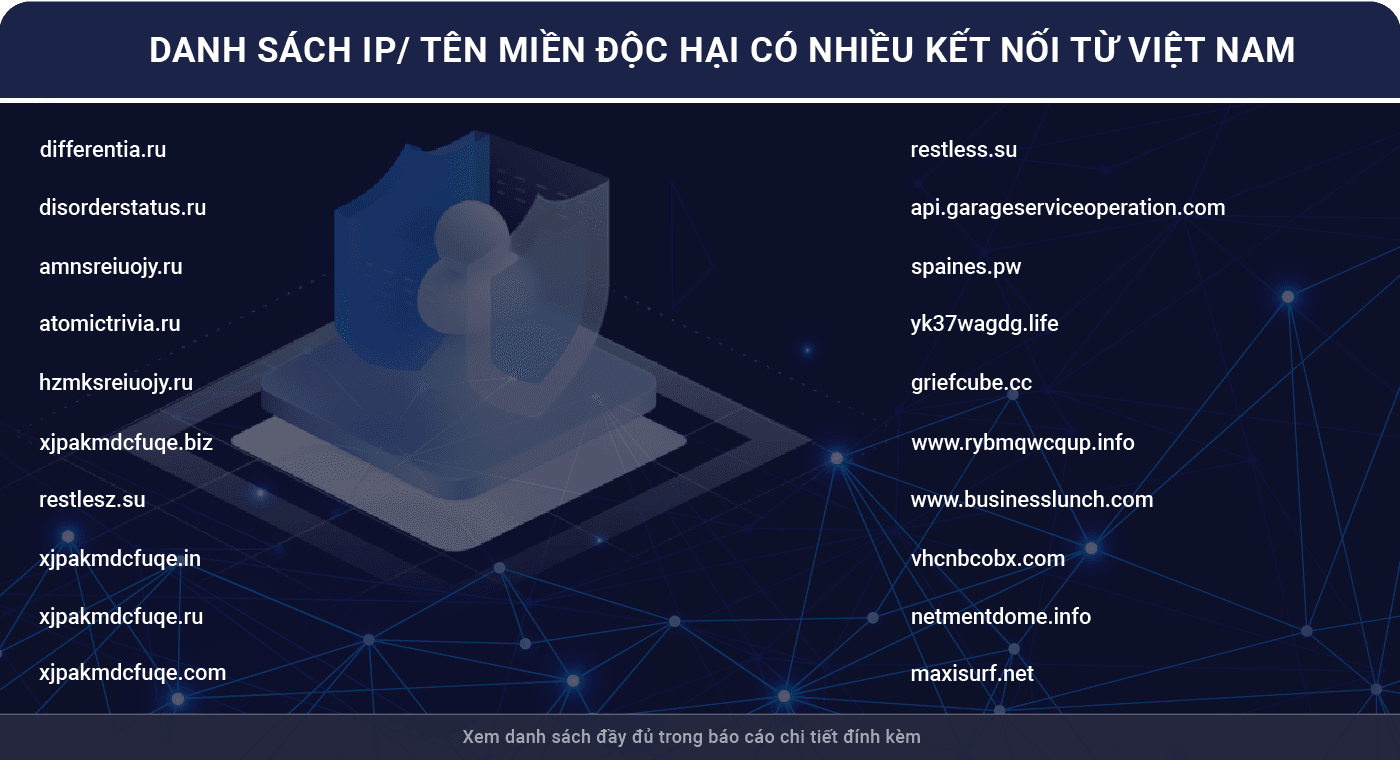

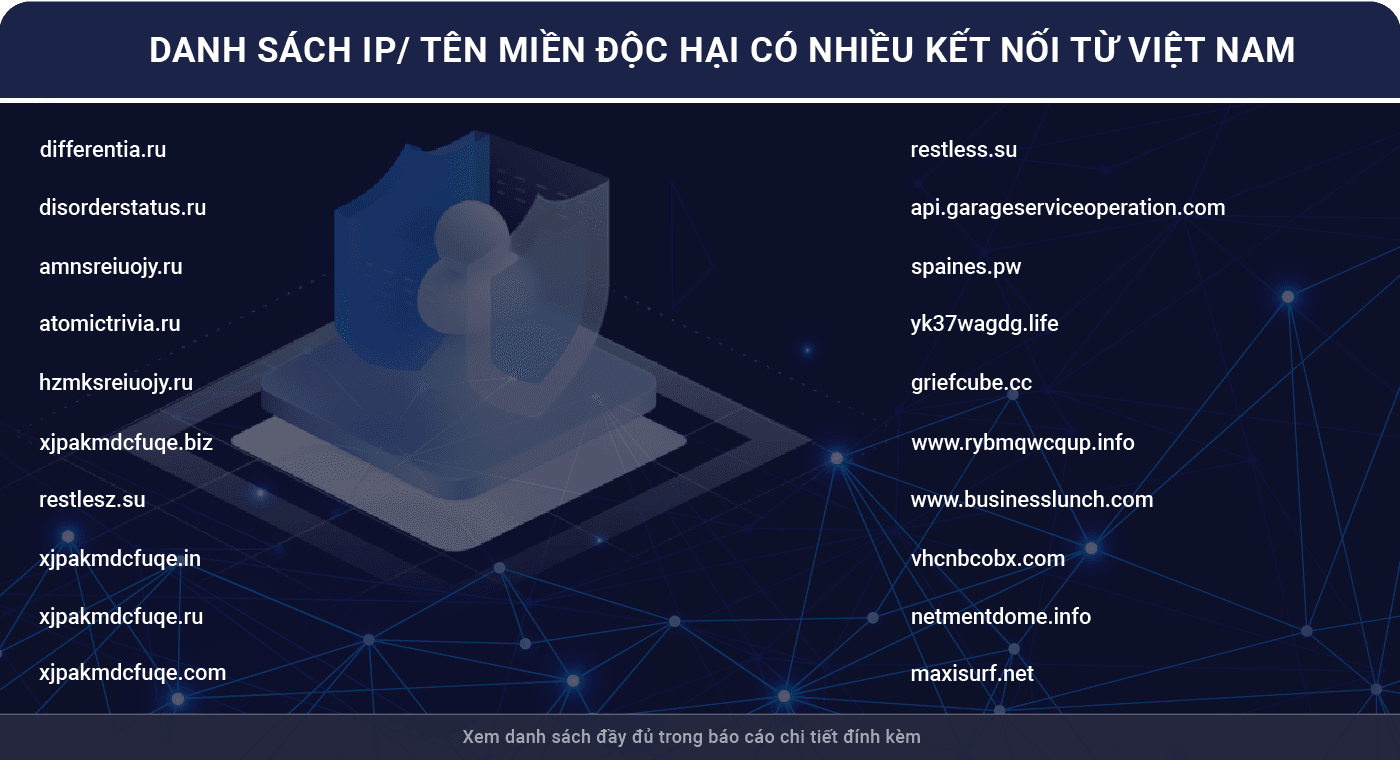

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.058 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 190 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 4.868 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Chi tiết báo cáo xem tại: 2024_CBT42.pdf

Tác giả: Không gian mạng Quốc gia

Nguồn tin: Cổng không gian mạng

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025

Ủy ban Quốc gia về chuyển đổi số và Đề án 06/CP triển khai nhiệm vụ trọng tâm năm 2025